2022年8月31日 星期三本日资讯速览: 1、CISA 在其已知罅隙目次中加多了 10 个新罅隙在线av 国产 2、好意思国陆军晓谕招募“国度黑客” 3、儿童智高腕表藏风险 多管都下护“腕上安全” 1、CISA 在其已知罅隙目次中加多了 10 个新罅隙 Hackernews 编译,转载请注明出处: 好意思国相聚安全和基础设施安全局(CISA)在其已知罅隙目次中添加了10个新罅隙,其中包括影响Delta Electronics工业自动化软件的高严重性安全罅隙(CVE-2021-38406 CVS...

![在线av 国产 [推选]【逐日资讯】 | CISA 在其已知罅隙目次中加多了 10 个新罅隙 | 2022年8月31日 星期三-茶余饭后-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/240926/261501440102c8.jpg)

1、CISA 在其已知罅隙目次中加多了 10 个新罅隙在线av 国产

2、好意思国陆军晓谕招募“国度黑客”

3、儿童智高腕表藏风险 多管都下护“腕上安全”

1、CISA 在其已知罅隙目次中加多了 10 个新罅隙Hackernews 编译,转载请注明出处:

好意思国相聚安全和基础设施安全局(CISA)在其已知罅隙目次中添加了10个新罅隙,其中包括影响Delta Electronics工业自动化软件的高严重性安全罅隙(CVE-2021-38406 CVSS 评分:7.8)。

根据具有敛迹力的操作指示(BOD)22-01:诽谤已知被专揽罅隙的要紧风险,FCEB机构必须在截止日历前解决已识别的罅隙,以保护其相聚免受专揽目次中罅隙的攻击。

大众还建议私东说念主组织审查目次并解决其基础设施中的罅隙。

据好意思国机构称,Delta Electronics DOPSoft 2在解析特定神态文献时枯竭对用户提供的数据的正确考证(输入考证不正确)。攻击者可以触发该罅隙,导致越界写入并终了代码实行。

重要的是莫得安全补丁可以解决此问题,况且受影响的居品一经报废。

CISA还在Apple iOS、macOS和watchOS中添加了一个Sanbox绕过罅隙,追踪为CVE-2021-31010 (CVSS评分:7.5)。

“在受影响的Apple iOS、macOS和watchOS版块中,沙盒进度可能能够绕过沙盒控制。”公告中写说念。

添加到该目次的其他罅隙有:

CVE-2022-26352 – dotCMS无控制上传文献罅隙

CVE-2022-24706 – Apache CouchDB资源不安全默许启动化罅隙

CVE-2022-24112 – Apache APISIX身份考证绕过罅隙

CVE-2022-22963 – VMware Tanzu Spring Cloud Function资料代码实行罅隙

CVE-2022-2294 – WebRTC堆缓冲区溢露马脚

CVE-2021-39226 – Grafana身份考证绕过罅隙

CVE-2020-36193 – PEAR Archive_Tar集合解析失当罅隙

CVE-2020-28949 – PEAR Archive_Tar不受信任数据反序列化罅隙

CISA命令联邦机构在2022年9月15日之前竖立这些罅隙。

【阅读原文】

2、好意思国陆军晓谕招募“国度黑客”乌俄冲突让相聚战愈加尖锐化,近期,好意思国陆军本周晓谕对外招募相聚战部队,驻防海外政府发动的相聚攻击以及驻防劳动。

好意思国陆军指出,21世纪的干戈一经轰动到相聚,坏心相聚流量、复杂的垂钓攻击、病毒和其他凭空攻击,正对好意思国要害基础设施以及东说念主民安全产生平直威胁。

好意思国陆军示意,加入“相聚战士”将会赢得相聚攻击及驻防任务的妙技教师,强化辨识锁定政府机构和金融中心的告白软件、勒诈软件、间谍软件,以及找出洋际黑客相聚、毁坏国内相聚监犯计划,保卫好意思国陆军通讯的才智。

诚然相聚战一直存在,但在乌俄冲突后,相聚干戈也由暗转明,好意思国拜登政府本年也号召插足资金强化好意思国国防,号召企业协助好意思国相聚基础架构及军事、政府信息系统的驻防。另一方面,新冠疫情影响诽谤群众从军意愿,好意思陆军本年一月晓谕提供从戎奖金到最高一年5万好意思元以过甚他奖金。

好意思国陆军招募的主要包括相聚电子作战官、相聚作战官、密码谍报分析师、相聚驻防员以及相聚作战专员。相聚电子作战官是相聚驻防及整合首要东说念主物,负责妥洽电子攻击和驻防任务,并提供电子作战支援。相聚作战官主要面对敌东说念主行动实行攻击。

密码谍报分析师负责征集和分析谍报,找出主张所在,也要从电脑、语音、影像及笔墨通讯中找出敌军行动样态印迹,协助作战。相聚驻防员则是专注在电脑相聚,包括基础架构支援、安全事件回话、稽核和料理,也需侦测和扫除相聚上的未授权行动,并以各类用具来分析以及回话攻击。临了,相聚作战专员负责确保好意思国陆军的重要刀兵系统,包括卫星、导航、飞航系统免于国内、海皮毛聚威胁。这个脚色要协助指挥官在“相聚系数边界”克敌制胜。

好意思国陆军将提供的教师包括基础本事、谍报和相聚作战妙技、模范编写说话、IT安全认证、相聚作战筹划和实行、进阶的电脑指示、辩别、坏心模范分析和黑客教师、以及遏制防范爆炸安设(improvised explosive device,IED)和辨识及对抗雷达过甚他电子攻击系统的教师。

已有理工科系学位且现职为相聚专科东说念主士若加入好意思军,可以肯求成为军官,依其模范编写及分析训戒而定,军职可以从少尉起跳,最高到上校,而且赢得相应的加给。

【阅读原文】

3、儿童智高腕表藏风险 多管都下护“腕上安全”能拍照,能定位,还能打电话……连年来,儿童智高腕表赢得了越来越多未成年学生的扫视。暑假时间,各大品牌的儿童智高腕表更是再次进入了销售岑岭。关联词,儿童智高腕表这个快速增长的阛阓却频发乱象。信息泄露和免密支付带来的资金风险等问题,都是对未成年东说念主安全的潜在威胁。

儿童智高腕表不单是腕表

“碰一碰腕表,加个好友吧!”如今,这句话成了不少儿童酬酢时打呼叫的碰面语。从前的儿童腕表,只可提供定位和垂危通讯连接等一些简便功能。而如今,经过多年的迭代升级,儿童智高腕表方式新颖而前锋,硬件配置和功能越来越苍劲。儿童智高腕表早已不像传统的腕表,而更像是一部戴在手腕上的,集定位、通话、酬酢、文娱、学习、购物、拍照搜题等多种功能于一体“智高手机”。而且由于其腕表的外不雅,指导儿童智高腕表,时时可以绕开“中小学生不得带手机进校园”的章程。因此,儿童智高腕表备受中小学生的顾惜。

儿童智高腕表阛阓繁盛发展背后,乱象也在生息。记者调查发现,一些儿童手内外可以下载的应用模范(App)多达上百款,其中不乏游戏类App。下载这些各类各样的App,很容易导致孩子千里迷其中,既犹豫学习,也影响目力。

其中,一些App一朝绑定手机号,就同步通达了免密支付。在家长不知情的情况下,孩子可以纯粹进行消费,包括购物、通达平台VIP服务,购买游戏皮肤等,极大地影响了家庭的资金安全。

公开统计数据自大,近10年来我国14岁以下儿童东说念主口数目一直保持在2.5亿东说念主左右,这些东说念主都是儿童智高腕表的潜在用户。而跟着“三胎政策”的放开,14岁以下儿童的数目可能会进一步上升,儿童智高腕表的潜在用户还在进一步加多。据关系机构统计,连年来我国儿童腕表保持较快增长,在2020年,其销售量一经达到了2990万件。

信息泄露极大危害用户安全

本年央视的“3·15”晚会曝光了儿童腕表的许多信息安全罅隙。儿童腕表中的一些App在安装后,无需用户授权就可以赢得定位、通讯录、麦克风、录像头等多种敏锐权限,从而轻视获取孩子的位置、东说念主脸图像、灌音等个东说念主阴事信息。

根据报说念,“3·15”信息安全实验室对电商平台有着“10万+”销售记录的一款儿童智高腕表展开了专门的测试。测试东说念主员将一个坏心模范的下载二维码伪装成抽奖游戏,儿童通过这款腕表扫码之后,坏心模范就减弱进驻到了腕表中。工程师可以终了对这款腕表的资料控制,采集位置信息、监听通话记录、偷窥视频等操作举手之劳。

儿童智高腕表信息泄露的根底原因在于操作系统过于老旧。报说念指出,这款腕表使用的竟然是莫得任何权限料理要求的安卓4.4操作系统。由于该操作系统的过时性,App肯求什么权限,系统就会给App什么权限,而不会给用户任何示知。在该系统下,App无需用户授权就可以赢得多种敏锐权限。腕表厂商选拔低版块的操作系统是压缩本钱而忽视安全的举措,给儿童带来的风险横遭不幸。

低价儿童腕表更是信息安全的“重灾地”。科技日报记者在某电商平台搜索发现,在售的电话腕表价钱从35元到3600元不等,既有“小天才”“华为”“360”等大品牌,也有不幼年品牌,可谓鱼目混珍。

此外,许多儿童智高腕表对App枯竭监管和筛选,用户可以轻视搜到色情、暴力等不良内容。部分平台还存在诱导消费、推送告白等问题。

解决乱象应靠他律与自律

本年4月,阛阓监管总局发布了推选性国度圭臬GB/T41411-2022《儿童腕表》。该圭臬将于本年11月1日最先实施。作为首个儿童腕表国度圭臬,该圭臬覆盖了儿童腕表的定位性能、通话、电磁发射、信息安全等要害质地安全和性能方针,并忽视了关系的评估和检测方法。

7月18日,中央网信办等部门将组织开展为期2个月的专项行动,聚焦未成年东说念主使用频率高的短视频直播、酬酢、学习类App、相聚游戏、电商、儿童智能开导等平台,荟萃解决涉未成年东说念主问题乱象。该项行动强化对专门供未成年东说念主使用的智高腕表、智能音箱、平板电脑、早教故事机等智能开导信息内容料理,深入排查语音、视频、笔墨、图片、游戏等场景,以全面计帐监犯不良信息。

产业经济分析师、钉科技独创东说念主丁少将在接受媒体采访时示意:“儿童智能硬件,安全性一定是基础,包括硬件自己的安全和内容的安全。一方面,厂商需要在功能开发和买卖变现上进行克制和自律,确保安全底线不被龙套;另一方面,国度相关方面在安全性方面可以竖立细化的准入圭臬,特别是内容审查上要愈加严苛,从而表率儿童智能硬件阛阓的发展。”

儿童腕表制造、销售等关系行业敕令,莽撞专项行动过程中行之有用、操作性强的具体标准和训戒加以总结、完善,构建表率化、轨制化、长效化的轨制机制。比如在严格落实《未成年东说念主保护法》等法律顺次的基础上,针对儿童智能硬件的安全性莳植行业准入圭臬,进一步明确儿童腕表厂商和软件开发商的法律使命以及关系部门的监管使命,将儿童腕表的坐蓐、销售、使用等系数枢纽纳入常态化监管,还孩子们一个清明的成长环境。

【阅读原文】

2022年8月30日 星期二本日资讯速览:1、Google开源Paranoid:用于识别各类加密居品中的罅隙

2、看到快递单全进取,雇主果断报警:两名快递员窃取近万条买家个东说念主信息

3、因涉嫌未经同意采集东说念主脸信息,Snap以2.4亿元达成妥协

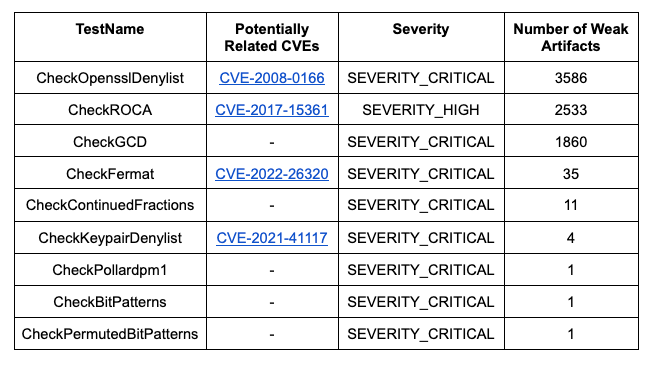

1、Google开源Paranoid:用于识别各类加密居品中的罅隙Google 近日晓谕开源 Paranoid,该神态主要用于识别各类加密居品中的罅隙。该库支持测试数字签名、通用伪随机数和公钥等多种类型的加密居品,以识别由编程过失或使用弱专有随机数生成器引起的问题。 Paranoid 神态可以检测大肆加密居品、以及那些由未知终了的系统(Google 将其称之为 “黑匣子”,其本性是源代码无法被检查)生成的居品。

神态地址:https://github.com/google/paranoid_crypto

在随机数生成器中两个知名的、特定于终了(implementation-specific)的罅隙是 DUHK (Don’t Use Hardcoded Keys) 和ROCA (Return of Coppersmith’s Attack),这两个 SSL/TLS 罅隙在往日 5 年里一经广为东说念主知。

举例,一个追踪为 CVE-2022-26320 的过失,这是一个影响多个 Canon 和 Fujifilm 打印机系列的加密关系问题,它们生成带有易受攻击的 RSA 密钥的自签名 TLS 文凭。该问题与 Rambus 使用 Safezone 库的基本加密模块相关。

Google 一经使用 Paranoid 从 Certificate Transparency 中检查了包含卓绝 70 亿个已发布网站文凭的加密居品,并发现了数千个受到严重和高严重性 RSA 公钥罅隙影响的条目。这些文凭中的大多数一经过期或被破除,其余的被申报为破除。

Paranoid 神态包含对 ECDSA 签名以及 RSA 和 EC 公钥的检查,并由 Google 安全团队积极爱戴。这个开源库可以被其他东说念主使用,也可以加多透明度,并以对现存资源进行新检查和改进的步地吸收来自外部资源的孝敬。

【阅读原文】

2、看到快递单全进取,雇主果断报警:两名快递员窃取近万条买家个东说念主信息短短9天,8614条个东说念主信息被窃!

万万没预见,“小偷”竟是快递员

......

老李(化名)是一个仓库雇主,从事第三方仓储业务,为相聚电商提供货品仓储、打包服务。

近来,有客户向老李响应,有多名网店买家投诉称接到诈欺电话,怀疑个东说念主信息被泄露。

老李通过电商料理系统和视频监控对里面职工进行排查,莫得发现特别情况。随后又对职工的劳动电脑进行检查,也莫得发现被黑客入侵的情况。

到底是谁泄露了买家的个东说念主信息?

仓库一区域快递单都备一面进取

雇主起疑去检察发现2个东说念主蹲在边缘

为了找出“黑手”,老李仔细分析了买家下单后的每一个枢纽:仓库职工打包妙品物,由贴票员贴好面单,然后等快递员来取货。老李注重到,这次泄露事件中,买家投诉的频率不是很高,不像是通过电子系统操作的,更像是东说念主为通过悄悄拍照等“土办法”泄露的。

我方的职工没发现问题,会不会是在快递收件枢纽遭泄露?带着这个怀疑,老李最先寄望揽收快递的快递员。

这一天,老李莫得正常放工,而是在仓库里悄悄走动检查。在大货量区,老李看到有一个区域里,系数的快递都是贴着快递单的一面进取,这分歧常理!

老李说,贴票员为了提高劳动着力,给快递贴好面单后,会纯粹扔在地上,不可能全部进取。

老李不绝往里走,发现在一个莫得监控的边缘里,竟然有两个东说念主蹲在那儿,其中一个对着快递在拍照!

“你在干嘛?”见此场景,老李高声喊说念。对方察觉到被发现了,举起手机就想删除相片。老李眼疾手快,冲上去抢过手机。经检察,手机相册里果然有几百张快递面单相片。老李选拔了报警。

两快递员偷拍快递面单,窃取买乡信息出售

仅9天窃取买家个东说念主信息8614条

被抓的是某快递公司的快递员刘某和朱某。

据刘某派遣,他这次并非“初犯”,早在2018年就通过手机聊天软件领悟了上家“老蔡”,向他贩卖快递面单上的买家个东说念主信息。在老李的仓库内,刘某专揽揽收快递的劳动便利,用我方的手机偷拍快递面单,窃取网店买家的收件信息,并出售给“老蔡”。

仅在2021年8月23日至31日9天时期里,刘某与朱某就用这种方式窃取买家个东说念主信息8614条。

近日,杭州市余杭区东说念主民检察院以侵犯公民个东说念主信息罪对刘某拿起公诉。面前案件正在法院审理中。

检察官提醒:犯警分子作歹获取快递面单上的公民个东说念主信息后,可能会冒充客服实施精确诈欺——以“购买商品出现质地问题”或“快递丢件”可肯求退款或赔付为由,指导被害东说念主在手机或电脑上操作,填写相应银行卡信息和考证码,从而盗刷银行卡。因此,接到此类电话,记起切勿转账!切勿提供银行信息!

记者 王艳颖 通讯员 余检

裁剪 杜海锋

【阅读原文】

3、因涉嫌未经同意采集东说念主脸信息,Snap以2.4亿元达成妥协近日,据科技媒体TechCrunch报说念,知名通讯软件Snapchat的母公司Snap与好意思国伊利诺伊州住户就一齐阴事关系集体诉讼达成妥协,妥协金额算计为3500万好意思元(约合东说念主民币2.4亿元)。

伊利诺伊州住户认为,Snapchat的滤镜(filters )和镜片( lenses)功能采集用户面部数据,违背了伊利诺伊州的《生物信息阴事法》(Biometry Information Privacy Act,BIPA)。

据悉,伊利诺伊州曾于2008年通过《生物信息阴事法》。此部法律严格控制公司采集、使用和分享生物信息,庇荫公司在未经用户同意的情况下采集生物信息。同期,公司需要以书面步地示知用户为什么想要采集他们的生物信息、以及存储时期。

对于妥协,Snap新闻发言东说念主Pete Boogaard示意,Snapchat镜头功能不会采集可用于识别特定东说念主或进行面部识别的生物信息。镜头功能赢得的数据存储在用户的移动开导中,不会被传送到Snap的服务器。

“诚然咱们相信镜头功能莫得违背BIPA,但出于严慎的筹商并以此阐述咱们对用户阴事的承诺,前段时期咱们为伊利诺伊州的用户推出了应用内的示知-同意文牍。”Boogaard说说念。

2015年11月17日于今使用过滤镜和镜片功能的伊利诺伊州住户或有赢得抵偿的阅历,每名住户可能得到的抵偿在58好意思元至116好意思元之间。抵偿仍需最终批准,用户需要在网站上提交索赔肯求。

这并非伊利诺伊州住户第一次因生物信息问题而告状平台。

两个月前,谷歌同意向伊利诺伊州住户支付1亿好意思元,以了结针对谷歌相册面部识别功能的集体诉讼。原告方认为,谷歌在未赢得用户同意的情况下,通过相貌分组功能采集并分析关系的东说念主脸信息。

客岁2月,Tik Tok同意支付9200万好意思元就一项集体诉讼达成妥协,该诉讼称Tik Tok作歹采集一些青少年用户的数据。Tik Tok否定了此种说法并示意,此举是为散伙冗长的诉讼。

2020年末,在一项阴事关系集体诉讼中,Facebook与伊利诺伊州用户达成妥协,Facebook同意支付6.5亿好意思元的抵偿。Facebook曾推出一项功能:专揽东说念主脸识别本事标注用户相片里出现的东说念主。三名伊利诺伊州用户以未经同意存储生物信息为由,将Facebook告上法庭,其后此诉讼被合并为集体诉讼。

文|孙朝

【阅读原文】

2022年8月29日 星期一本日资讯速览:1、O.MG Elite破解用具演示:外不雅似Lightning线 但可入侵iPhone和Mac开导

2、荟萃整治!计帐监犯和不良信息200多亿条!

3、印度阿卡萨航空公司承认存在安全罅隙 导致34533条用户信息泄露

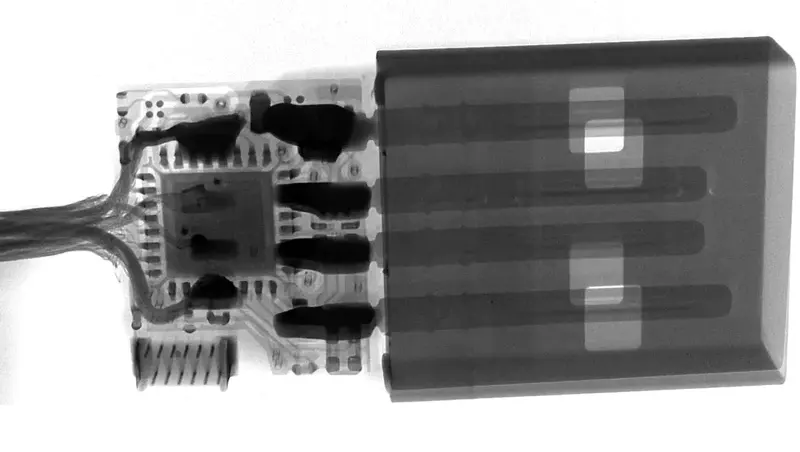

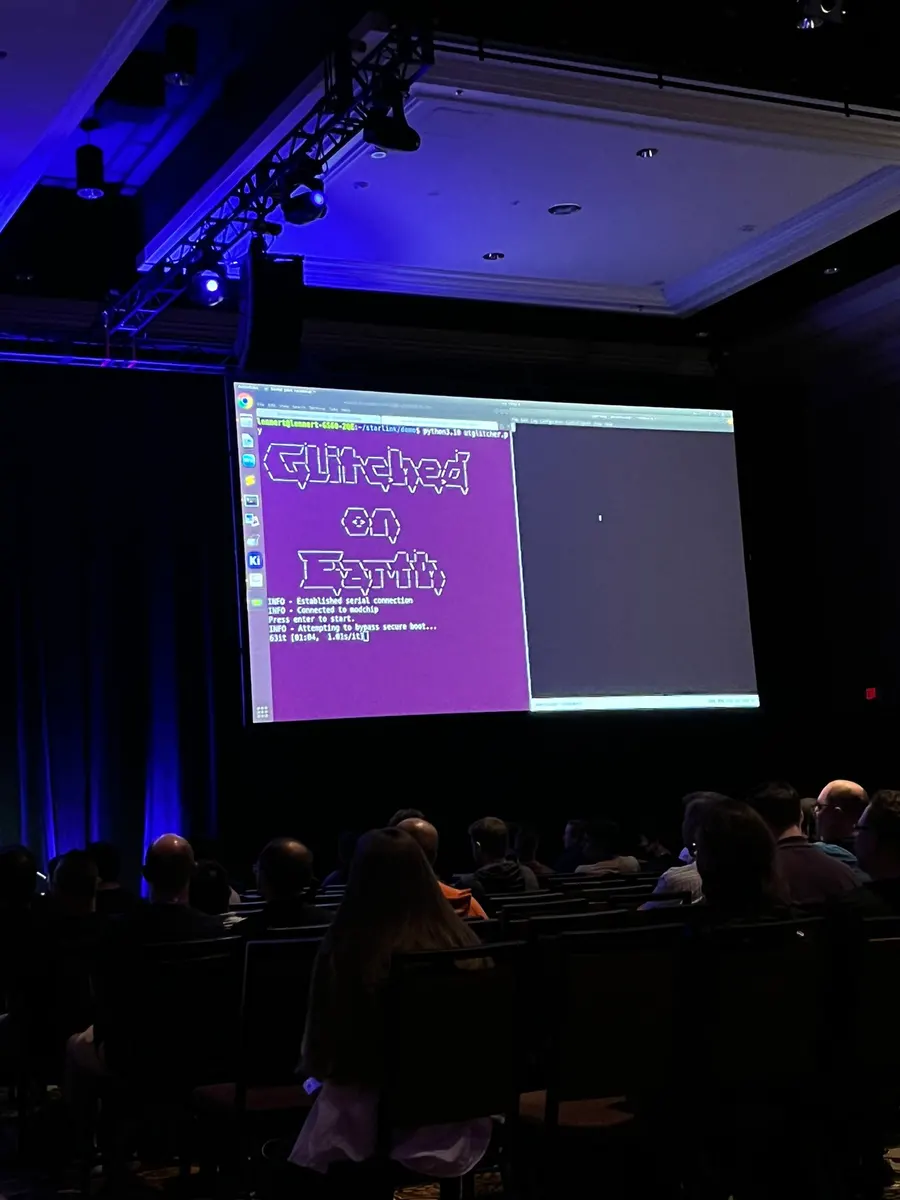

1、O.MG Elite破解用具演示:外不雅似Lightning线 但可入侵iPhone和Mac开导在拉斯维加斯召开的 DEFCON 大会上,MG 展示了全新的 O.MG Elite 用具。MG 推出的最新破解用具在外不雅上看起来就像是一根 Lightning 充电线缆,但它可以破解各类开导,注入命令、记录键盘敲击等等。

该用具由 MG 制作,他示意:“这款用具在外不雅上和你面前使用的线缆并莫得什么区别。然而在线缆里面,我植入了一个网页服务器、USB 通讯安设和 Wi-Fi 拜谒”。诚然在外不雅上看起来并不起眼,然而它能窃取开导上的数据、记录电脑上的键盘敲击,以及实施其他攻击。

与之前版块的 O.MG 电缆比拟,新的 O.MG elite 包含膨胀的相聚功能,可终了双向通讯。换句话说,它可以侦听来自攻击者的传入命令,并将数据从它所联接的开导发送回控制服务器。

与渗入测试用具公司 Hak5 销售的其他居品一样,OM.G Elite 具有一系列功能。它可以注入击键或键盘命令,使其能够启动应用模范、下载坏心软件或窃取保存在 Chrome 中的密码。

由于其新的相聚功能,它可以将窃取的任何数据发送回攻击者。此外,电缆还可以用作键盘记录器,可以拿获用户在机器上键入的单词、数字和字符。电缆可以实行的攻击类型取决于插入机器。然而,这种物理拜谒可能允许攻击者毁坏从 Mac 到 iPhone 的一系列开导。

与大多数复杂的渗入测试或黑客用具一样,普通 iPhone 或 Mac 用户无需牵记。除非您是高价值主张,否则 O.MG 电缆不太可能影响您。O.MG Elite 的售价也为 179.99 好意思元,这可能使其超出了初级诈欺者的价钱范围。换句话说,它是专科东说念主士的用具。

【阅读原文】

2、荟萃整治!计帐监犯和不良信息200多亿条!“清明”系列专项行动要点打击相聚暴力等凸起问题取得显贵收效

“从2019年以来,咱们累计计帐监犯和不良信息200多亿条、账号近14亿个,赢得了纷乱网民的支持肯定。”中央网信办副主任、国度网信办副主任盛容许23日在国新办举行的新闻发布会上先容,“清明”系列专项行动围绕群众柔顺度高、响应锋利的凸起问题,络续深入开展专项治理,相聚生态环境愈加清明。

据先容,针对相聚暴力、相聚水军、相聚黑公关等较为凸起、治理难度较大的问题,中央网信办结合“清明”系列专项行动荟萃力量进行整治。

“咱们将那些相聚群组、网站论坛、电商、小模范等平台作为治理相聚暴力、相聚水军乱象的一个要点,将驳倒、弹幕、私信等枢纽作为治理相聚暴力问题的要点,将青少年常用的应用模范、智能开导等枢纽作为治理涉未成年东说念主相聚乱象的要点,在实践当中取得了细致效果。”盛容许说,通过强化信息公示、强化用户保护、强化推选料理等方式禁止相聚水军坏心营销,考订不良倾向。同期,历久把影响面广、危害性大的相聚问题作为整治要点,保持高压严打态势,形成有劲震慑。

盛容许示意,下一步,将在梳理总结前期劳动收效的基础上,进一步强化劳动统筹,深化标本兼治,约束隆重拓展“清明”系列专项行动的散伙,为营造细致的相聚生态提供有劲保障。

【阅读原文】

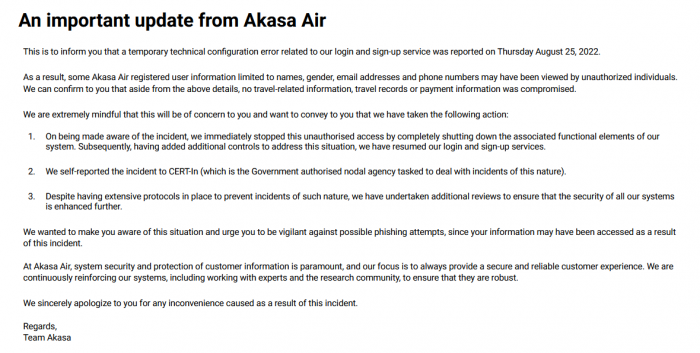

3、印度阿卡萨航空公司承认存在安全罅隙 导致34533条用户信息泄露本月初最先买卖运营的印度阿卡萨航空公司(Akasa Air)由于注册登陆服务中的本事故障,导致数千名用户的个东说念主数据被走漏。这些走漏的数据是由阿舒托什·巴罗特(Ashutosh Barot)发现的,其中包括客户全名、性别、电子邮件地址、手机号码等等。

在阿卡萨航空公司网站于 8 月 7 日成立上线之后,巴罗特在几分钟之后就发现了 HTTP 请求罅隙。他最初试图平直与这家总部位于孟买的航空公司的安全团队疏通,但莫得找到平直估量东说念主。

这位研究大众示意:“我通过他们的官方Twitter账户估量了航空公司,要求他们提供一个电子邮件 ID 来申报这个问题。他们给了我 info@akasa 电子邮件 ID,我莫得向其分享罅隙详备信息,因为它可能由支持东说念主员或第三方供应商处理。是以,我再次给他们发了电子邮件,并要求 [航空公司] 提供他们安全团队中某东说念主的 [the] 电子邮件地址。我莫得收到来自 Akasa 的进一步通讯”。

在莫得得到航空公司对于他若何与安全团队估量的回话后,研究东说念主员向 TechCrunch 通报了这个问题。在 TechCrunch 估量之后,该航空公司承认照实存在该问题,导致 34,533 条客户记录靠近风险。该航空公司还示意,泄露的数据不包括与旅行关系的信息或支付记录。该航空公司告诉 TechCrunch,它进行了额外的审查,以确保其系数系统的安全性。

【阅读原文】

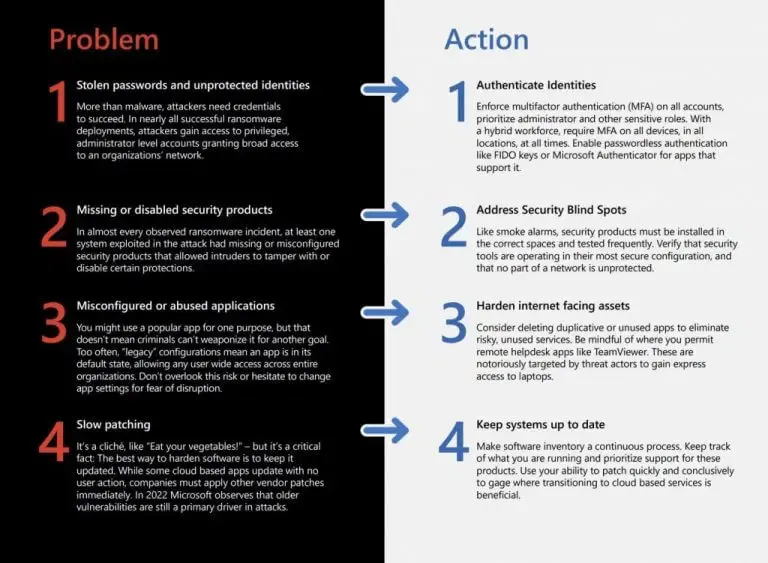

2022年8月26日 星期五本日资讯速览:1、微软:80%勒诈软件攻击都是由于服务器过失配置导致

2、VMware 竖立了 VMware Tools 中的权限升级问题

3、科学家发现新罅隙:专揽手机陀螺仪窃取气隙系统的数据

1、微软:80%勒诈软件攻击都是由于服务器过失配置导致Microsoft Security 博客官方发布的最新《Cyber Signals》申报指出,勒诈软件即服务 (RaaS)日益猖獗,然而通例的软件竖立就能莽撞,可以阻拦大部分勒诈软件攻击。此外,申报中还发现客户过失配置云服务、依赖不可靠的安全软件、通过默许宏竖立流量勒诈软件,这导致微软制造了某种勒诈软件攻击,即东说念主为操作的勒诈软件。

在申报中指出:“你可能会使用某个热点应用来终了某种目的,然而这并不料味着攻击者将其刀兵化以终了另一个主张。其中最为常见的是,应用的‘经典’配置意味着它的默许状态,允许该组织内的大肆用户进行平常拜谒。不要忽视这种风险,也不要牵记中断而更始应用竖立”。

那么解决决策是什么呢?

微软威胁谍报分析师 Emily Hacker 建议删除重叠或未使用的应用模范,这有助于防护有风险的模范成为勒诈软件攻击的学派。其次,注重授予 TeamViewer 等应用模范的权限,

Hacker 发现的其他一些勒诈软件端点包括密码被盗、身份不受保护、安全居品丢失或禁用以及修补速率安祥,她为此提供了身份考证、解决安全盲点以及保持系统最新等解决决策。Hacker 分析认为,与实施增强的安全公约比拟,早期和通例的退守标准本钱更低。

【阅读原文】

2、VMware 竖立了 VMware Tools 中的权限升级问题Hackernews 编译,转载请注明出处:

VMware本周发布了补丁,以解决VMware Tools实用用具套件中的一个严重罅隙,该罅隙被追踪为CVE-2022-31676。

VMware Tools是一组服务和模块,支持公司居品中的多项功能,以便更好地料理客户机操作系统,并与客户机操作系统进行无缝用户交互。

对客户机操作系统具有腹地非料理拜谒权限的攻击者可以触发CVE-2022-31676罅隙,从而进步受损系统上的权限。

通报中写说念:“VMware Tools受到腹地权限进步罅隙的影响,对客户机操作系统具有腹地非料理拜谒权限的黑客可以作为凭空机中的root用户进步权限。”

该罅隙影响了Windows和Linux平台上的用具,该公司发布的固定版块是12.1.0和10.3.25。

【阅读原文】

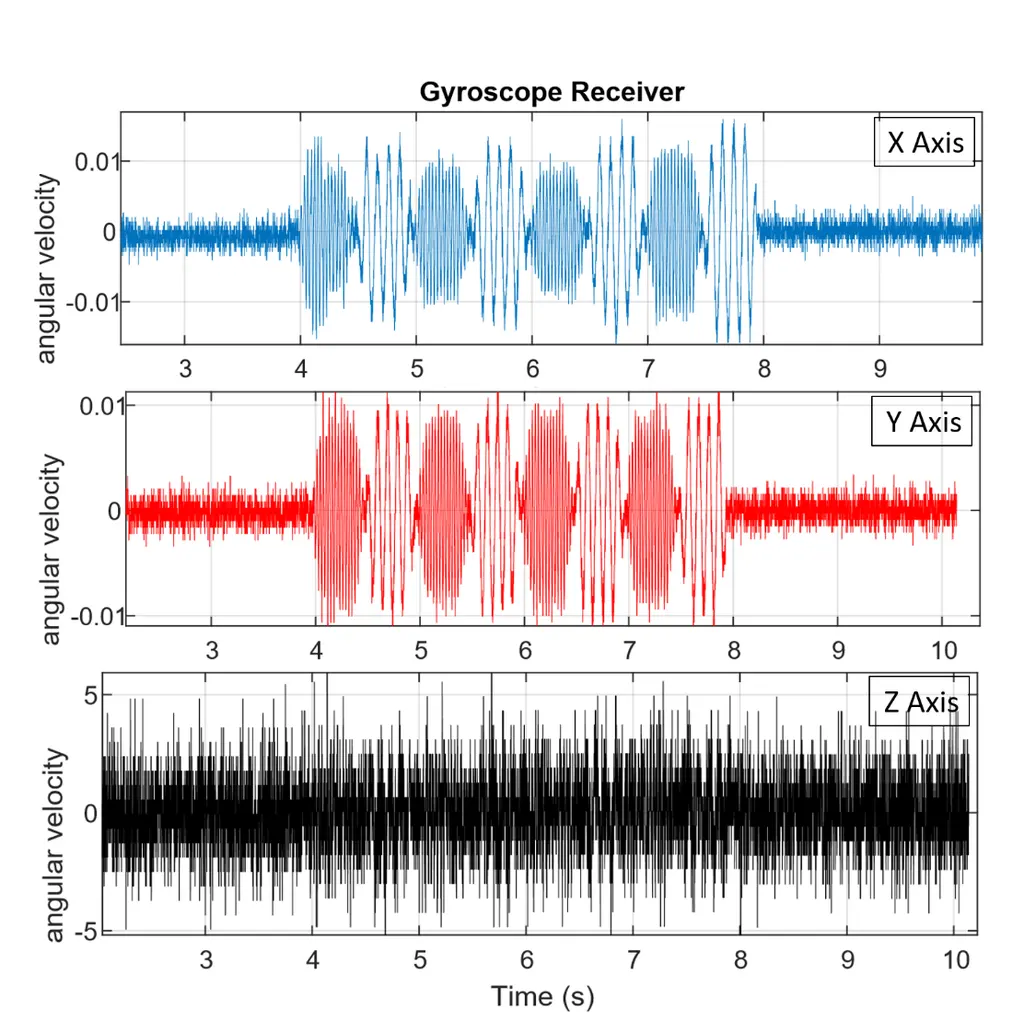

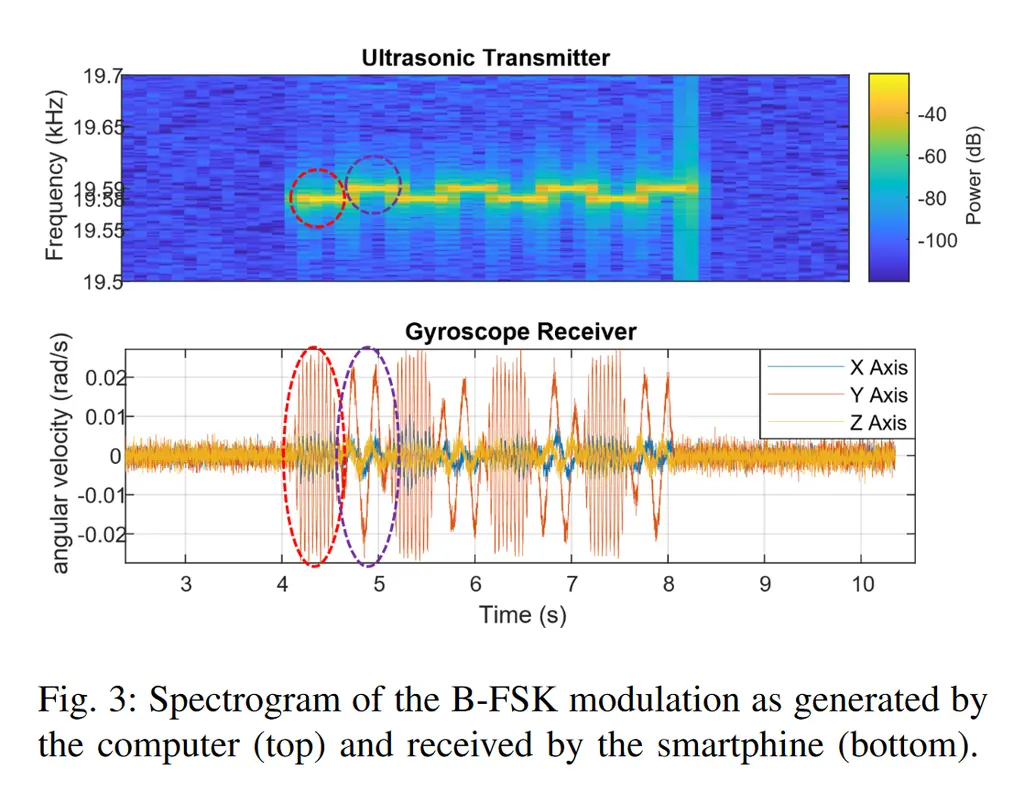

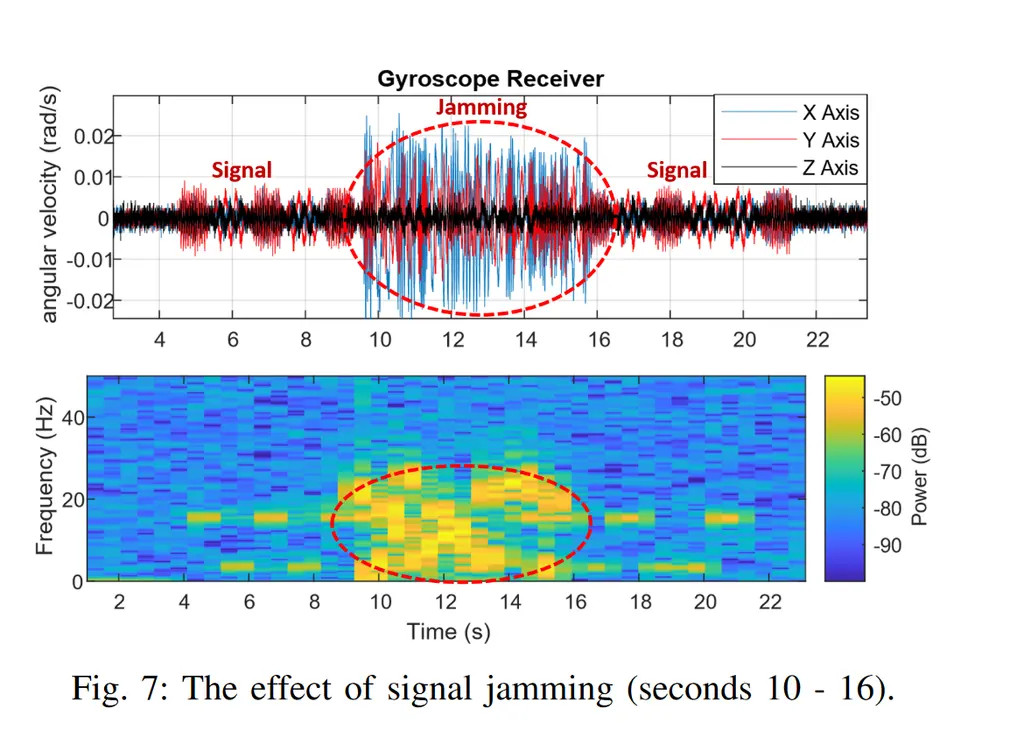

3、科学家发现新罅隙:专揽手机陀螺仪窃取气隙系统的数据一位擅长以各类改进方式从断网开导中索求数据的安全研究大众近日发现了一个新罅隙,可以使用手机窃取气隙系统的数据。气隙系统(air gapped)指的是,将电脑与互联网以及任何联接到互联网上的电脑进行绝交。该系统在物理上是绝交的,无法与其他计划机或相聚开导进行无线或物理联接。

气隙系统主要用于要害基础设施以过甚他对相聚安全有极高要求的场所。诚然气隙系统在日常环境中并不常见,然而连年来也出现了针对这种系统的攻击方式,举例使用隔邻智高手机的麦克风吸收数据的 Mosquito 攻击。

因此,Apple 和 Google 在 iOS 和 Android 中引入了权限竖立,阻拦应用模范拜谒开导的麦克风,况且当麦克风处于行动状态时,这两种操作系统都会使用视觉指示器。

和麦克风不同,在大部分现代化智高手机中陀螺仪一经是圭臬配置。陀螺仪用于检测智高手机的旋转速率,并被平常认为是一种更安全的传感器,因为 iOS 或 Android 都莫得指示它们何时被使用,也莫得提供完全阻拦拜谒的选项。

现在,Mosquito 攻击的创造者有了一项新本事,它使用智高手机的陀螺仪来吸收隔邻听不见的声波,系数这个词过程不依赖于麦克风。

本古里安大学相聚安全研究中心的研发负责东说念主 Mordechai Guri 在他最新的研究论文中示意,这种被他称为“Gairoscope”的新攻击可以在“几米远”的范围内从气隙计划机中窃取敏锐信息。

与针对气隙系统的其他攻击一样,Guri 的“Gairoscope”观念考证需要相当接近气隙系统。然而从那儿,攻击者可以通过侦听从气隙系统的扬声器产生的声波并从隔邻智高手机的陀螺仪中拾取来采集密码或登录凭据。

Guri 说,这些听不见的频率会产生“智高手机陀螺仪内的渺小机械飘零”,可以将其转圜为可读数据。他补充说,攻击者可以使用移动浏览器实行罅隙专揽,因为可以使用 JavaScript 拜谒手机陀螺仪。

诚然该方法仍处于磨砺阶段,但 Guri 和他的团队建议了一些旨在控制新坏心软件影响的对策,举例排除扬声器以创建无音频相聚环境,并使用音频硬件过滤掉音频硬件产生的共振频率。

【阅读原文】

2022年8月25日 星期四本日资讯速览:1、微软公开走漏要害 ChromeOS 罅隙的细节

2、希腊最大自然运说念营商遭勒诈软件攻击,多项在线服务被动中断

3、申报:好意思科技巨头采集了深广用户数据 其中Google追踪39种私东说念主数据

1、微软公开走漏要害 ChromeOS 罅隙的细节Hackernews 编译,转载请注明出处:

微软公开走漏一个要害ChromeOS罅隙的详备信息,该罅隙被追踪为CVE-2022-2587(CVSS评分:9.8)。该罅隙是OS Audio Server中的越界写入问题,可专揽该罅隙触发DoS条件,或在特定情况下终了资料代码实行。

“微软在ChromeOS组件中发现了一个可资料触发的内存损坏罅隙,允许攻击者实行停止服务(DoS),或在顶点情况下实行资料代码实行(RCE)。”微软发布的公告中写说念。

作为Chromium bug追踪系统的一部分,微软于2022年4月向谷歌申报了该问题。

谷歌在6月份解决了该罅隙,攻击者可以使用与歌曲关系的步地过失的元数据触发该罅隙。

Microsoft在服务器中发现一个函数未检查用户提供的“identity”参数,导致基于堆的缓冲区溢出。

OS音频服务器包含一种从代表歌曲标题的元数据中索求“身份”的方法。当播放新歌时,攻击者可以通过浏览器或蓝牙修改音频元数据来触发该罅隙。

咱们发现,该罅隙可以通过主宰音频元数据资料触发。攻击者可能诱使用户知足这些条件,举例只需在浏览器或配对的蓝牙开导上播放新歌,或者专揽中间敌手(AiTM)功能资料使用该罅隙。基于堆的缓冲区溢出的影响范围简约单的DoS到进修的RCE。诚然可以通过媒体元数据操作来分派和开释块,但在这种情况下,实行精确的堆计帐并不简便,攻击者需要将该罅隙与其他罅隙集合起来,才能到手实行大肆代码。

【阅读原文】

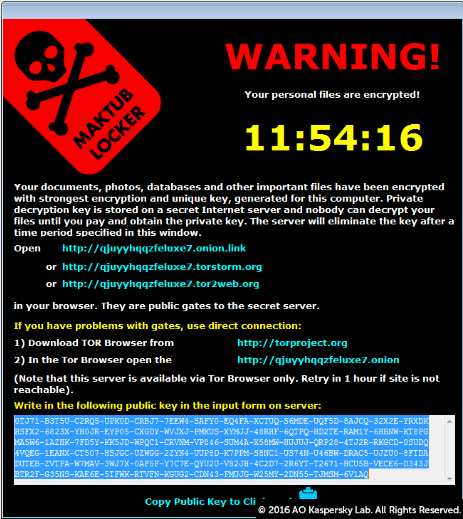

2、希腊最大自然运说念营商遭勒诈软件攻击,多项在线服务被动中断安全内参8月23日音书,欧洲国度希腊最大的自然气分销商DESFA在上周六(8月20日)证实,由于遭受相聚攻击,该公司出现了一定程度的数据泄露与IT系统中断。

在向当地新闻媒体发布的公开声明中,DESFA称有黑客试图渗入其相聚,但因为IT团队快速反应而被阻断。关联词,对方仍在有限范围内实施了入侵,导致部分文献和数据被拜谒并可能“外泄”,

DESFA为此停用了多项在线服务,但愿保护客户数据。而且跟着大众们奋发进行规复,各项服务一经渐渐规复运行。

DESFA向消费者保证称,这次事件不会影响到自然气供应,系数自然气输入/输出点均保持正常容量运行。

该公司也已文牍警方的相聚监犯部门、国度数据保护办公室、国防部以及能源与环境部,但愿在最短时期内以最低影响解决问题。

临了,DESFA晓谕毫不会与相聚监犯分子对话,也就不存在进行赎金谈判。

Ragnar Locker晓谕对事件负责

上周五(8月19日),Ragnar Locker勒诈软件团伙在窃取数据后证实了这次攻击。这批坏心黑客亮相于两年多之前,并在2021年发起过多起大型相聚攻击行动。

Ragnar Locker在本年活跃度仍然不低,但攻击数目上较客岁有所下降。FBI最近一份申报提到,Ragnar Locker与截止2022年1月好意思国各要害基础设施实体遭受的共52起相聚入侵相关。

该坏心黑客团伙还在其数据泄露与勒诈学派上发布了所谓被盗数据清单,展示了一小部分似乎不波及秘要信息的被盗文献。

此外,Ragnar Locker提到他们在DESFA系统上发现了多个安全罅隙,并向对方示知了这一情况。这可能是该团伙勒诈行动的一部分,但据称受害者并未作念出回话。

如果受害组织不知足赎金要求,该坏心黑客团伙威胁将发布系数这个词文献树内对应的系数文献。

图:DESFA公司名字已被挂上Ragnar Locker勒诈页面

这次攻击恰逢欧洲各自然气供应商的沉重时期。刻下欧洲大陆主要国度已决定快速削减对俄罗斯自然气的依赖,因此不可幸免要产生问题。

预测在行将到来的冬季,供应短缺、停气、配给中断和能源价钱飙升等身分可能按序演出,届时消费者就怕又将迎来一波针对自然气供应商的勒诈攻击大爆发。

【阅读原文】

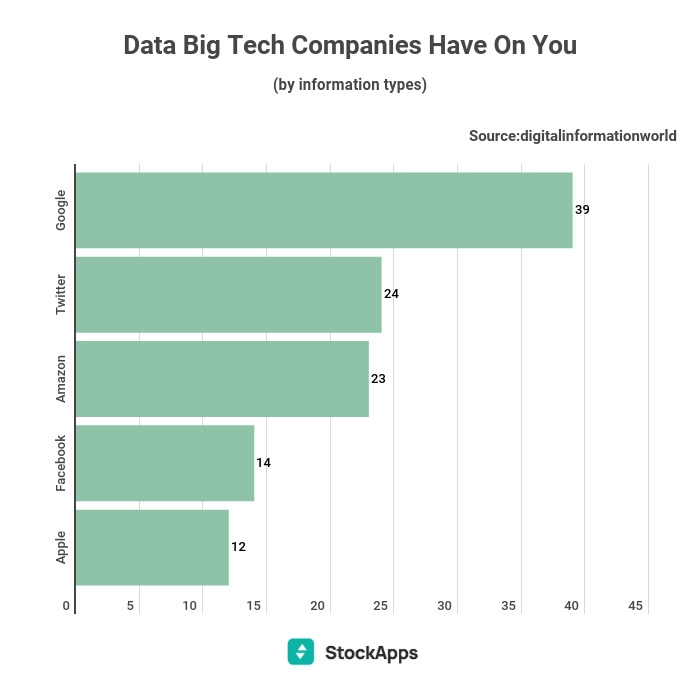

3、申报:好意思科技巨头采集了深广用户数据 其中Google追踪39种私东说念主数据据91Mobiles报说念,数据阴事是面前数字世界中最令东说念主担忧的问题。有多项对于这个话题的研究自大,科技公司采集了用户的深广敏锐数据,似乎这些天在相聚上莫得什么是安全的。诚然东说念主们无法控制科技巨头采集数据的行动,但可以了解这些公司从用户身上采集了什么以及有若干种数据。而这恰是StockApps的一份新申报所揭示的内容。

在寻找哪家科技巨头从其用户那儿采集最多的数据时,StockApps发现,这些公司从用户那儿采集了多达39种数据,并在需要时使用这些数据,而不需要你牵记。这包括Google、苹果、Facebook、亚马逊和Twitter:许多东说念主每天都会频繁使用的网站/应用模范。

香港三级根据该申报,Google从用户那儿采集的数据最多,有39种。接下来是Twitter,它征集了24种数据。紧随其后的是亚马逊,它从用户那儿累计了23类数据。当用户使用他们的平台时,Meta领有的 Facebook会获取14种数据。名次临了的是苹果,它在12个不同类别中保存的数据量最少。

来自StockApps.com的Edith Reads对此驳倒说:“大多数东说念主莫得时期或耐性阅读他们拜谒的每个网站可能长达数页的阴事政策。而且,不是系数用户都有法律布景,这很可能无法正确掌捏阴事政策。”

“除了用户不可够找到耐性、时期或元气心灵来发现网站存储了哪些信息,以及若何专揽这些信息来获取利益。这意味着,用户通过接受阴事政策,能够让Google获取他们所需要的系数信息"。”

诚然申报莫得强调这些公司到底苦思冥想地采集了哪些数据,但它照实标明,采集的数据被用于他们的利益,这很可能是根据用户的搜索历史或在酬酢平台上的互动来投放告白。

【阅读原文】

2022年8月23日 星期二本日资讯速览:1、以色列间谍软件公司NSO正在重组,CEO行将卸任

2、谷歌曝光有史以来最大 DDoS 攻击,数据比之前的记录高出 76%

3、周鸿祎谈企业遭逢勒诈攻击:基本无解 只可交赎金

1、以色列间谍软件公司NSO正在重组,CEO行将卸任以色列间谍软件公司NSO集团在一份声明中称,跟着公司重组以专注于北约成员国,该公司的CEO行将卸任。行将离任的CEO兼结伴独创东说念主Shalev Hulio在一份新闻稿中示意,该公司正在为其下一阶段的增长作念准备。

据该公司的又名官员称,该公司还将从其750东说念主的职工部队中削减掉100个职位,由于这个问题的敏锐性,他要求不涌现姓名。

NSO的PegASUS软件主要出售给政府和王法机构,后者可以用它来入侵手机并诡秘记录电子邮件、电话和短信。Amnesty International、Citizen Lab和Forensic Architecture客岁记录了60多起使用间谍软件的案例,这些国度包括卢旺达、多哥、西班牙、阿拉伯结伴酋长国、沙特阿拉伯、墨西哥、摩洛哥和印度的持不同政见者和政府品评者。

“NSO将确保公司的龙套性本事被用于高洁和有价值的目的,”将领导重组的COO Yaron Shohat在一份声明中说说念。

客岁,好意思国将NSO列入庇荫接受好意思国公司出口的实体名单,事理是它在开发和提供间谍软件和黑客用具方面的作用。

这家公司曾于客岁示意,它停止向55个国度出售其间谍软件,而在上一年,由于东说念主权问题,15%的潜在Pegasus销售被停止。

【阅读原文】

2、谷歌曝光有史以来最大 DDoS 攻击,数据比之前的记录高出 76%IT之家 8 月 20 日音书,本年 6 月,Cloudflare 证实,出现了历史上最大的 HTTPS 散布式停止服务 (DDoS) 攻击,不外它在出现任何实践赔本之前就到手阻拦了这次破记录的攻击。该公司涌现,它记录了每秒 2600 万次请求的 DDoS 攻击。

谷歌刚刚申报说,他们发现了一次大边界的 DDOS 攻击,对方尝试关闭其 Cloud Armor 客户服务,峰值可达每秒 4600 万个请求,边界突出于此前记录的 176.92%。这使其成为有史以来申报的最大的一次七层散布式停止服务攻击。

谷歌解释说,在岑岭期,这种攻击突出于在 10 秒内终了一整天的 Wikipedia 拜谒量,因此能够抵抗如斯苍劲的 DDoS 攻击是一项令东说念主难以置信的豪举。

据先容,Google Cloud Armor 通过使用负载均衡本事如期保护应用模范(第 7 层)和网站免受此类互联网攻击,即使在靠近这些挑战时也能保持 Web 服务运行。

IT之家了解到,谷歌 Cloud Armor 宣称每秒可支持卓绝 100 万次查询请求,但这次它们却到手处理了 4600 万次每秒的使命。

谷歌申报称,Cloud Armor 到手检测到了这次 DDoS 攻击,并向客户推选了一条文则来阻拦攻击,实践效果可以。几分钟后,攻击者意志到攻击失败后,数据请求出现下降。

不外,谷歌指出 DDoS 攻击的数目呈指数级增长,而且是由深广坏心机器东说念主提供的,因此这一记录可能不会保持太久。

【阅读原文】

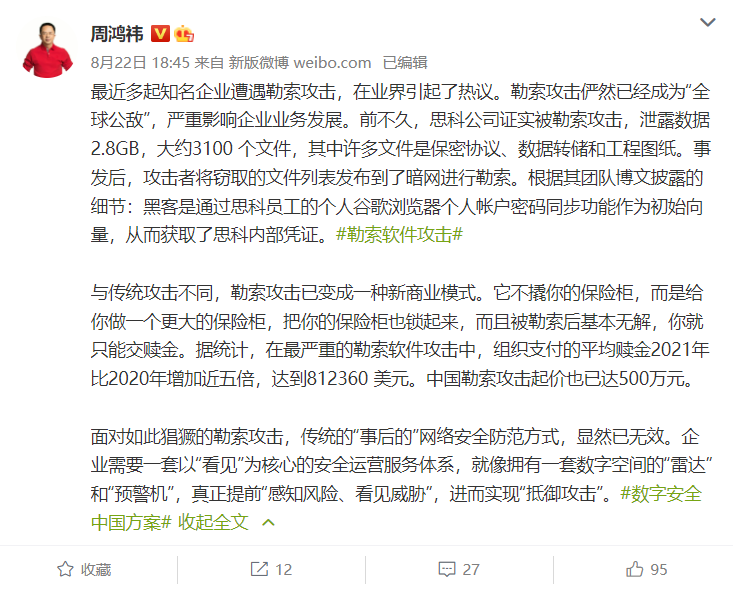

3、周鸿祎谈企业遭逢勒诈攻击:基本无解 只可交赎金8月23日音书,前不久,相聚安全机构Resecurity发布申报预测,到2031年,全球勒诈软件勒诈行动将达到2650亿好意思元,对全球企业变成的潜在总赔本或达到10.5万亿好意思元。日前,360集团独创东说念主、董事长 周鸿祎发文称,最近多起知名企业遭逢勒诈攻击,在业界引起了热议。勒诈攻击俨然一经成为“全球公敌”,严重影响企业业务发展。

周鸿祎示意,与传统攻击不同,勒诈攻击已变成一种新买卖模式。它不撬你的保障柜,而是给你作念一个更大的保障柜,把你的保障柜也锁起来,而且被勒诈后基本无解,你就只可交赎金。

据统计,在最严重的勒诈软件攻击中,组织支付的平均赎金2021年比2020年加多近五倍,达到812360好意思元,中国勒诈攻击起价也已达500万元。

前不久,国际知名服务器厂商念念科公司证实被勒诈攻击,泄露数据2.8GB,念念科被窃取的数据包括大要3100个文献,许多文献是隐秘公约、数据转储和工程图纸。

根据其团队博文走漏的细节,黑客是通过念念科职工的个东说念主谷歌浏览器个东说念主帐户密码同步功能作为启动向量,从而获取了念念科里面凭证。

【阅读原文】

2022年8月22日 星期一本日资讯速览:1、中国信通院牵头,2023 年发布《手机银行数字化服务才智要求》圭臬

2、黑客使用 Bumblebee 加载模范毁坏 Active Directory 服务

3、微软近一年披发了1亿元罅隙赏金:平均每个罅隙8.5万元

1、中国信通院牵头,2023 年发布《手机银行数字化服务才智要求》圭臬IT之家 8 月 22 日音书,据中国信通院发布,2022 岁首,东说念主民银行、银保监会接踵发布《金融科技发展计划(2022-2025 年)》和《对于银行业保障业数字化转型指导意见》,忽视“加速数字经济建设,全面鼓动银行业保障业数字化转型,推动金融高质地发展,更好服求实体经济和知足东说念主民群众需要”。

跟着互联网金融平台的普及以及买卖银行业务线从传统零卖向数字化转型,金融服务线上化发展已成趋势;特别是受到新冠肺炎疫情影响,越来越多的用户更倾向于通过零卖电子银行渠说念在线完成支付、转账、理会等业务,线上渠说念的重要性日益增强。

银行等金融机构的手机银行已成为展示金融科技散伙,终了数字化、智能化服务的落地平台,手机银行的数字化服务程度平直影响用户体验感受。在此布景下,《手机银行数字化服务才智要求》圭臬文稿由中国信息通讯研究院牵头,中国农业银行、阿里云、华夏银行、浦发银行等多家业内机构共同参与编制。

IT之家获悉,圭臬主要针敌手机银行数字化服务才智进行了分类梳理和要求,包括用户体验层、开发框架层、平台服务层、后台联接层。手机银行数字化服务才智首轮评估立时最先,评估散伙将于 2023 年数字化转型发展岑岭论坛发布。

【阅读原文】

2、黑客使用 Bumblebee 加载模范毁坏 Active Directory 服务Hackernews 编译,转载请注明出处:

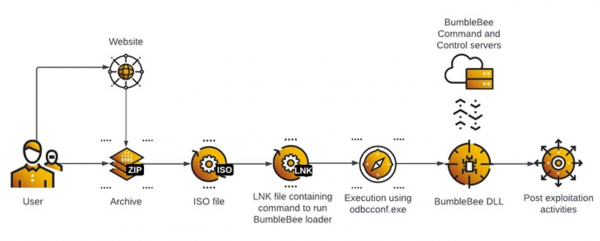

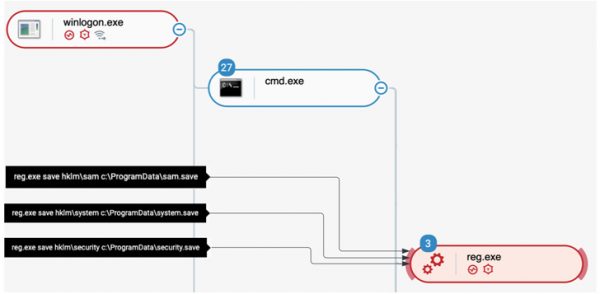

被称为Bumblebee的坏心软件加载模范越来越多地被与BazarLoader、TrickBot和IcedID关系的黑客专揽,来毁坏主张相聚,进行开发后的行动。

Cybereason研究东说念主员Meroujan Antonyan和Alon Laufer在一篇本事著作中说: “Bumblebee操作员进行密集的侦察行动,并将实行命令的输出重定向到文献中进行过滤。”

Bumblebee于2022年3月首次曝光,其时谷歌的威胁分析小组揭露了一个名为Exotic Lily的启动拜谒牙东说念主的行动,该牙东说念主与TrickBot和更大的Conti组织有估量。

平方通过鱼叉式相聚垂钓行动赢得的启动拜谒权限拜托,而后,这种操作方式得到了诊疗,避让使用带有宏的文档,转而使用ISO和LNK文献,主若是为了响应微软默许阻拦宏的决定。

研究东说念主员说:“坏心软件的传播是通过垂钓电子邮件来完成的,该邮件带有附件或指向包含Bumblebee的坏心档案的集合。启动实行依赖于最终用户的实行,最终用户必须索求归档,挂载ISO映像文献,并单击Windows快捷方式(LNK)文献。”

LNK文献就其自己而言,包含启动Bumblebee加载模范的命令,然后将其用作下一阶段操作(如持久性、权限升级、侦察和凭据盗窃)的管说念。

攻击时间还使用了Cobalt Strike敌手模拟框架,该框架在受感染端点上进步权限后,使黑客能够在相聚中横向移动。持久性是通过部署AnyDesk资料桌面软件终了的。

在Cybereason分析的事件中,又名高权限用户的被盗凭据随后被用来控制Active Directory,更无须说创建一个腹地用户帐户来进行数据泄露。

【阅读原文】

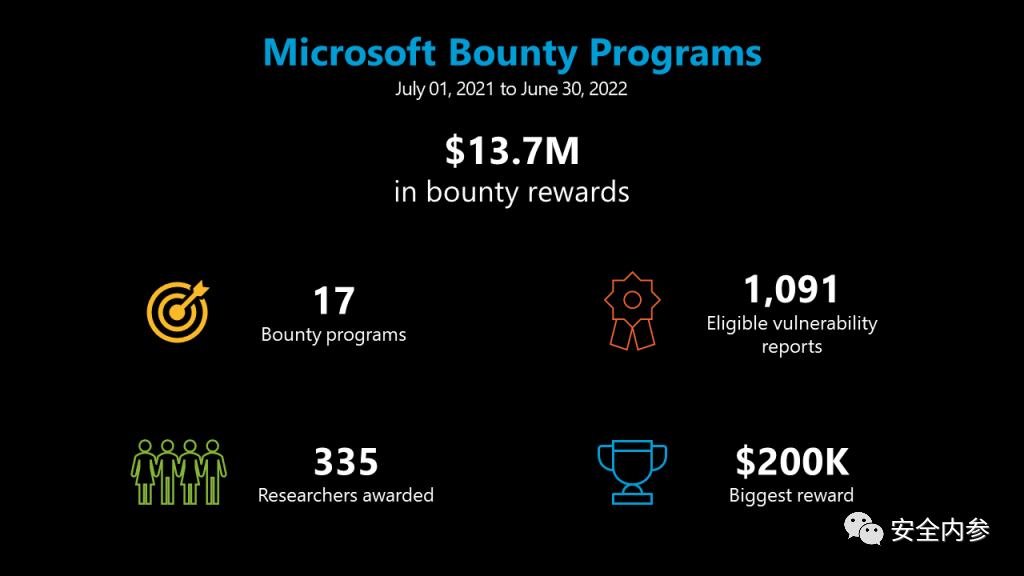

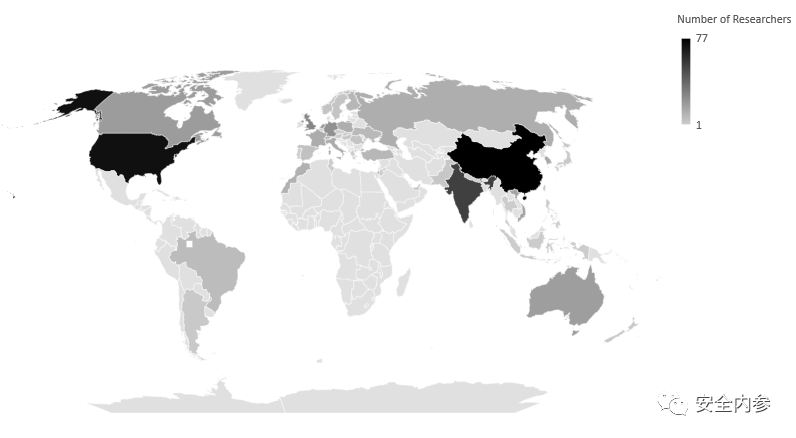

3、微软近一年披发了1亿元罅隙赏金:平均每个罅隙8.5万元安全内参8月18日音书,微软官方晓谕,在往日12个月中(2021.7-2022.6),他们通过罅隙奖励计划支付了1370万好意思元(约9299万元)奖金。

作为全球知名科技巨头,微软公司面前领有17个罅隙奖励计划,平常涵盖服务、桌面应用模范与操作系统、秘要级凭空化解决决策等资产,致使还专门为ElectionGuard开源软件开发用具包(SDK)竖立了相应神态。

如果能发现Hyper-V中的资料代码实行、信息泄露或停止服务(DoS)之类的严重罅隙,参与微软罅隙奖励计划的安全研究东说念主员最高可以拿到25万好意思元的高额奖金。

事实上,微软在2021年7月1日到2022年6月30日历间,发出的最大单笔奖金达到20万好意思元,奖励的是Hyper-V凭空机料理模范中的一个严重罅隙。

在这12个月中,共有卓绝330名安全研究东说念主员通过微软罅隙奖励计划拿到了奖金,平均每个罅隙的奖金卓绝12000好意思元(约8.5万元)。

图:参与微软罅隙奖励计划的研究东说念主员地舆散布

微软公司示意,他们正根据研究东说念主员的反馈改进现存罅隙奖励计划。本年,该公司还缱绻进一步引入新的研究挑战和高影响攻击场景。

新增及更新内容将包括Azure SSRF挑战赛,Edge奖励计划纳入Android与iOS平台版块,将腹地Exchange、SharePoint及Skpye for Business纳入多个罅隙奖励计划,并为Azure、M365、Dynamics 365以及Power Platform等奖励计划添加高影响攻击场景。

微软公司总结说念,“将这些攻击场景引入Azure、Dynamics 365、Power Platform以及M365奖励计划,将匡助咱们把研究要点荟萃在影响最大的云罅隙上,具体涵盖Azure Synapse Analytics、Key Vault及Azure Kubernetes服务等边界。”

参考尊府:https://www.securityweek.com/microsoft-paid-137-million-bug-bounty-programs-over-past-year

【阅读原文】

2022年8月22日 星期一本日资讯速览:1、新谷歌 Chrome 零日罅隙已遭在朝专揽

2、本事支持骗子正在专揽带有微软logo的USB驱动器来骗取用户

3、微软提醒客户注重俄罗斯黑客组织SEABORGIUM的相聚垂钓攻击

1、新谷歌 Chrome 零日罅隙已遭在朝专揽Hackernews 编译,转载请注明出处:

谷歌周二推出了适用于桌面的Chrome浏览器补丁,来解决在田园积极专揽的高严重性零日罅隙。

追踪为CVE-2022-2856,该罅隙是对于对Intents中不着实输入考证不及的情况。安全研究东说念主员Ashley Shen和谷歌威胁分析集团的Christian Resell于2022年7月19日申报了该罅隙。

与平方的情况一样,在更新大多数用户之前,这家科技巨头都莫得涌现对于该罅隙的更多细节。“谷歌意志到CVE-2022-2856罅隙存在于田园。”它在一份简短的声明中承认。

最新更新进一步解决了其他10个安全罅隙,其中大部分与FedCM、SwiftShader、ANGLE和Blink等各类组件中的use-after-free罅隙相关,同期还竖立了下载中的堆缓冲区溢露马脚。

这是谷歌自岁首以来竖立的第五个Chrome零日罅隙:

CVE-2022-0609 – 动画中的Use-after-freeCVE-2022-1096 – V8中的类型浑浊CVE-2022-1364 – V8中的类型浑浊CVE-2022-2294 – WebRTC中的堆缓冲区溢出建议用户更新到适用于macOS和Linux的104.0.5112.101版块,以及适用于Windows的104.O.5112.102/101版块,以缓解潜在威胁。基于Chromium浏览器(如Microsoft Edge、Brave、Opera和Vivaldi)的用户也建议应用竖立模范。

【阅读原文】

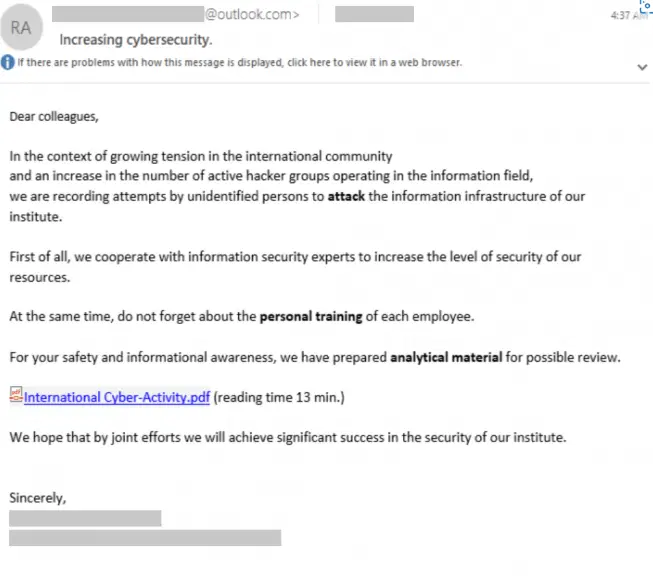

2、本事支持骗子正在专揽带有微软logo的USB驱动器来骗取用户通过使用微软的名字来欺骗潜在的受害者在本事支持骗子的名单上老是名列三甲。FBI最近的一份申报指出,这些骗局仍突出活跃,即使在今天亦然如斯。在日前的一篇报说念中,Sky News称其被发送了一个带有微软品牌的诓骗性USB驱动器。它们是由来自Atheniem的相聚安全参谋人Martin Pitman发现的。

据悉,该驱动器被包装在一个Office 2021 Professional Plus的盒子内,这标明骗子在制作这些东西时花了一些好时期并还花了一些钱。

假Office 2021相片

当主张将U盘插入他们的电脑之后,一条假的警告信息就会弹出,示知用户他们的系统中存在病毒并教唆受害者拨打本事支持电话,这赫然是骗子使用的号码。然后,骗子要求受害者安装一个资料拜谒模范来袭取系统。

微软发言东说念主就这一案件向Sky News发表了以下声明:“微软致力于于匡助保护咱们的客户。咱们有在采取适当的行动一从阛阓上灭亡任何可疑的无证或假冒居品并根究那些针对咱们客户的使命。”

这家科技公司相当了解这种骗局并向用户们提供了一个支持页面。

【阅读原文】

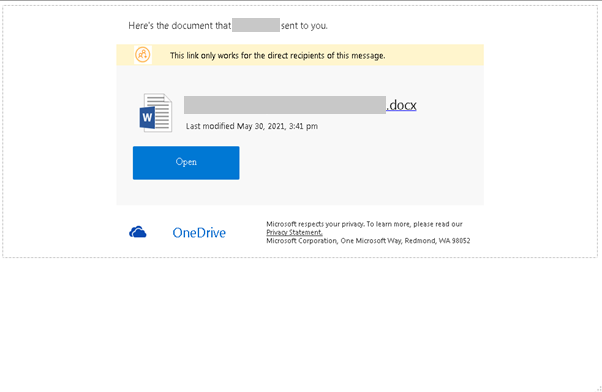

3、微软提醒客户注重俄罗斯黑客组织SEABORGIUM的相聚垂钓攻击微软最近涌现,他们一经发现了一种坏心攻击与俄罗斯的黑客密切关系,因为其背后的主张似乎成心于他们。据说SEABORGIUM黑客组织是这次攻击的幕后黑手,微软进一步示意,他们面前正在调查此事,同期试图追踪他们在服务器中的数字萍踪,以笃定任何可能进一步使他们受到影响的罅隙。

微软威胁谍报中心一直在密切柔顺该黑客组织自2017年以来的举动,并建立了一个追踪模式,通过约束的冒充和与主张方建立关系,他们能够入侵并获取凭证信息。

在络续奋发之下,微软现在能够识别SEABORGIUM的渗入所带来的挑战,特别是在OneDrive中,从而使(微软威胁谍报中心)MSTIC赢得系数必要的信息,因为他们一经笃定了受影响的客户。

MSTIC与微软的反滥用团队合作,禁用了该行动东说念主用于侦察、相聚垂钓和采集电子邮件的账户。微软驻防系统SmartScreen也对SEABORGIUM行动中的垂钓域名实施了检测。

微软列举了一个例子说明该黑客组织若何冒充某个组织的领导向毫无戒心的成员发送电子邮件,目的是渗入到他们的系统中。

微软进一步发现了黑客组织使用的几个门道,其中包括平直在其垂钓邮件的正文中加入一个URL,一个包含URL的PDF文献附件,以及一个包含URL的PDF文献的OneDrive集合。

一朝用户点击该URL,他们就会被自动重定向到一个由攻击者饰演的"演员"控制的服务器,该服务器托管着一个垂钓框架,在临了一页,用户被教唆输入他们的凭证,因为该平台响应了组织的登录页面。完成后,攻击者赢得了对账户的拜谒权。

微软在安全博客不绝提供详备信息,强调他们的客户若何幸免成为这些坏心攻击的受害者:

https://www.microsoft.com/security/blog/2022/08/15/disrupting-seaborgiums-ongoing-phishing-operations/

微软昨天举行的对于微软安全和勒诈软件的数字行动波及到用户莽撞这些坏心攻击的许多方法。

【阅读原文】

2022年8月18日 星期四本日资讯速览:1、卡巴斯基实验室:正开发防黑客自主品牌手机,不支持安装应用商城

2、研究东说念主员演示基于资料电磁精笃定位的触屏开导“隐形手指”攻击方法

3、德国政府强制实施安全浏览器

1、卡巴斯基实验室:正开发防黑客自主品牌手机,不支持安装应用商城IT之家 8 月 17 日音书,据俄罗斯卫星社报说念,近期卡巴斯基实验室总裁叶夫根尼・卡巴斯基示意,该实验室正在开发自主品牌手机的防黑客入侵功能。

2020 年 12 月卡巴斯基首次示意,正在研制防黑客入侵自主品牌手机,其时预测这款手机将在 2021 年问世。

卡巴斯基说:“这一功能还未准备完了。录像头不好用。咱们正在解决,但需要时期。存在深广各类各样的本事问题,咱们渐渐龙套这些问题。咱们什么时候能展示制品并晓谕准备就绪,还不知说念。”

卡巴斯基示意,这款开导将介于普通智高手机和按键式手机之间。

卡巴斯基进一步示意:“然而咱们不认为它将替代普通智高手机。它照旧更适用于要害基础设施劳动。现代社会需要资料控制基础设施。是以需要能够保证不被黑客入侵的开导。因此咱们开发这款功能相当有限的开导。不支持安装应用商城,也不会有智高手机上人人都爱用的软件,但它会是一个可以用某种开导安全操控的手机。”

【阅读原文】

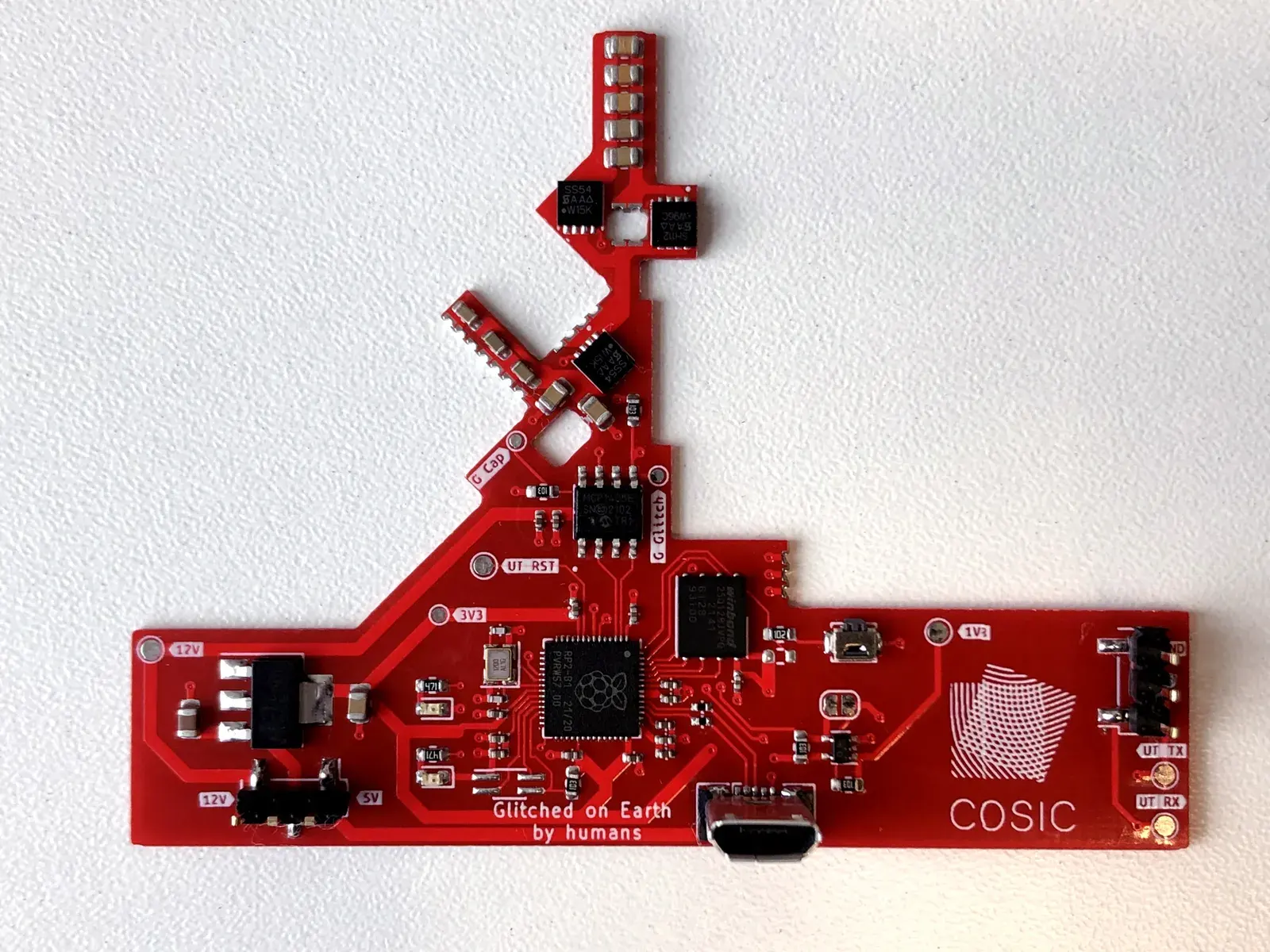

2、研究东说念主员演示基于资料电磁精笃定位的触屏开导“隐形手指”攻击方法在上周于拉斯维加斯举办的 Black Hat USA 2022 大会上,来自佛罗里达与新罕布什尔大学的研究东说念主员,演示了若何通过“隐形手指”来资料操控主伸开导的触控屏。尽管东说念主们早就知道电磁场(EMF)可对电子开导产生一些奇怪的影响,但最新实验还揭示了一套愈加复杂的本事 —— 通过机械臂和多个天线阵列,资料模拟手指对多个电容式触控屏开导的操作。

该方法波及使用一副覆盖的天线阵列来精笃定位主伸开导的位置,并使用另一个来生成具有精确频率的电磁场。以将电压信号馈赠至触屏传感器。后者可处理这些信号,并解释为特定类型的触摸操作。

在实验室环境中,研究团队已在包括 iPad、OnePlus、Google Pixel、Nexus 和 Surface 等品牌在内的多种开导上,到手模拟了大肆主张的点击、长按和滑动操作。

表面上,黑客也可专揽这项‘隐形手指’本事本事,来资料实行任何预期的触屏操作。佛罗里达大学博士生兼会议首席演讲东说念主 Haoqi Shan 示意:

它能够像你的手指一样劳动,咱们致使可在 iPad 和 Surface 上模拟全场地的滑动操作,况且完全可用它来触发基于手势的解锁动作。

测试时间,他们使用该本事在 Android 手机上安装了坏心软件、以及往指定 PayPal 账户汇款。

然而这项决策也并非全能,比如任何需要响应 Android“是 / 否”对话框的操作,就因按钮靠得太近而难以精确模拟。

临了,在这项本事的本钱变得弥散便宜之前,人人照旧无需牵记遇到雷同的攻击。毕竟光是用于精笃定位的电磁天线 + 机械臂,动辄就要耗尽数千好意思元的资金。

此外攻击者必须深入了解触摸屏的劳动旨趣,以及摸清触发关系手势所需的精确电压。

【阅读原文】

3、德国政府强制实施安全浏览器近日,德国计划强制要求在政府相聚中使用安全、现代的相聚浏览器,并公布了最低圭臬提案的意见征求稿。

德国联邦信息安全办公室(BSI)曾在7月发布了一个最低圭臬草案,但愿这些圭臬能够增强政府的相聚弹性并更好地保护敏锐数据。先进的浏览器包含多种功能,可阻拦或减轻各类常见的基于Web的攻击。

提议的圭臬涵盖桌面和移动浏览器,而之前的安全指南仅适用于政府PC和劳动站上的桌面浏览器。

意见征询后,BSI预测将在政府系统中强制实行最低圭臬。此举将庇荫联邦雇员在政府业务中使用分歧规的浏览器,举例现已弃用的Internet Explorer。

BSI章程的大多数安全和阴事本事面前大多数现代浏览器都能提供。其中包括支持X.509圭臬的文凭、加密与服务器的联接以及支持HSTS(HTTP严格传输安全)。

浏览器还需要支持自动更新机制,唯独在圆善性检查到手时才会实行更新。此外还必须实施同源策略(SOP),以便文档和剧本无法拜谒其他网站的资源,举例文本和图形。

事实上,系数现代浏览器都一经相当安全(忽略阴事),它们中的大多数分享完全同样的引擎(编者:举例开源的Chromium),因此分享同样的安全功能和加密功能。浏览器公司Vivaldi的开发东说念主员和安全大众Tarquin Wilton Jones指出:“总的来说,浏览器一直处于建立安全联接和实施沙盒等安全功能的最前沿。”

他补充说,此举的目的更多是为了提高政府IT的安全性,而不是改动浏览器的联想方式。然而,他警告说,某些浏览器不允许用户关闭遥测或供应商追踪数据的方式可能会导致合规问题。

参考集合:

https://www.dataguidance.com/news/germany-bsi-requests-comments-revised-minimum-standard

【阅读原文】

2022年8月17日 星期三本日资讯速览:1、好意思国相聚司令部举行年度大型演习“相聚旗号22”

2、微软提醒客户注重俄罗斯黑客组织SEABORGIUM的相聚垂钓攻击

3、AI预测30秒内失火轰燃 中国石油大学参与研究

1、好意思国相聚司令部举行年度大型演习“相聚旗号22”好意思国相聚司令部近日举行年度大型演习“相聚旗号22”,旨在增强多国参与团队的战备状态和互操作性。

该演习为驻防性演习,驻防方由来自好意思国国防部、好意思国联邦机构和友邦的卓绝275名相聚专科东说念主员组成,攻击方由来自英国和好意思国的60多名“红队”操作主说念主员组成。“五眼”联友邦家的相聚保护团队(CPT)均参与了这次演习,各团队在虚构设施中处理遭入侵相聚,主张是检测、识别、绝交和对抗其相聚上的脑怒存在。在保护相聚时,各团队被饱读励使用其所在机构在实践任务中使用的系数用具。为了加多演习场景的复杂性,在场景允许交叉通讯前,各团队被庇荫平直相互妥洽。除战术演习外,好意思国相聚司令部还单独举行了一场多国研讨会和桌面演习,召集伙伴国代表参加研讨会、圆桌议论和劳动组,并围绕培训和演习中的互操作性观念提供不雅点和想法。

“相聚旗号22”演习不绝使用好意思军正在构建的“络续相聚教师环境”(PCTE),演习的凭空教师环境险些是先前演习的五倍。该演习在好意思国相聚司令部位于马里兰州的“空想港”中开展,同期跨9个时区和5个国度资料开展。2022年度“相聚旗号”演习将分两次迭代,包括7月的“相聚旗号22”和10月的“相聚旗号23”,后者仍在计划中。

奇安网情局编译相关情况,供读者参考。

在好意思国相聚司令部的年度演习“相聚旗号22”中,来自好意思国国防部、好意思国联邦机构和友邦的卓绝275名相聚专科东说念主员正在与一支由来自英国和好意思国的60多名“红队”操作主说念主员组成的苍劲而充满活力的脑怒力量展开竞争。

该驻防性相聚演习提供了针对坏心相聚行动者行动的现实“键盘滥觞教师”,旨在增强参与团队的战备状态和互操作性。

卓绝15个团队包括来自每个“五眼”联友邦家的相聚保护团队(CPT)。此外,“相聚旗号22”演习包括一个由新西兰、英国和好意思国谍报专科东说念主员组成的“谍报交融小组”,该小组在演习时间为CPT提供时期紧迫的信息和视力。

来自好意思国相聚司令部的组成司令部(好意思国陆军、好意思国空军、好意思国舟师陆战队和好意思国海岸警卫队)的CPT正在与来自结伴部队总部-国防部信息相聚的东说念主员开展演习,后者在演习中充任脑怒力量。

这些参与者是相聚操作主说念主员,他们在现实世界事件中被要求保护其所在机构的要害相聚基础设施。

各团队在虚构设施中处理遭入侵相聚,主张是检测、识别、绝交和对抗其相聚上的脑怒存在。跟着演习的进行,他们的决策和行动相互依赖,或为团队带来更多挑战,或使团队能够接收更先进和更全面的驻防标准。

在战术实行时间,与“相聚旗号22”相结合,还单独举行了一场多国研讨会和桌面演习。伙伴国代表参加了研讨会、圆桌议论和劳动组,并围绕培训和演习中的互操作性观念敷陈想法。在出席的同期,他们还能够就像“相聚旗号”这样的演习对社区的协同效应发表驳倒。

某芬兰官员示意,“重要的是,多国参与并都承认信息分享和相互学习的原则和重要要害身分。问题和挑战是共同的,解决决策也可以是共同的,是以这是要害。

瑞典武装部队相聚驻防主管托马斯·尼尔森少将称,“好意思国相聚司令部的竖立、资源和要点劳动以及演习给我留住了深刻的印象;况且我认为咱们尝试以最佳的方式进行锤真金不怕火,也就是说,对于我和我的团队来说,我找不到更好的锤真金不怕火和参与的地方了。”

为了加多演习场景的复杂性,在场景允许交叉通讯前,各团队被庇荫平直相互妥洽。然而,各团队被饱读励在保护相聚时使用其所在机构在实践任务中使用的系数用具。

在先前演习到手使用“络续相聚教师环境”(PCTE)的基础上,“相聚旗号22”的凭空教师环境险些是以前演习的五倍。

“相聚旗号22”演习刻下在好意思国相聚司令部位于马里兰州哥伦比亚的“空想港”设施中开展,并于7月20日至8月12日历间跨9个时区和5个国度资料开展。

“相聚旗号”将分两次迭代,即7月的“相聚旗号22”和10月的“相聚旗号23”。10月演习的计划仍然在进行中。

【阅读原文】

2、微软提醒客户注重俄罗斯黑客组织SEABORGIUM的相聚垂钓攻击【阅读原文】

3、AI预测30秒内失火轰燃 中国石油大学参与研究这段时期天气巨热,天干物燥,亦然失火高发的时候。最近就接连发生了一些失火事件,还有消防员殉国的音书,令东说念主肉痛。失火中抵消防员威胁很大的,其实是爆燃欣喜。短短两天,就有两起消防员因为爆燃欣喜而殉国的事故。

这种爆燃的欣喜时时是由于在建筑物里面,当室内大火废弃形成的充满室内各个房间的可燃气体和没充分废弃的气体达到一定浓度时,形成的爆燃。

这时候,室内其他房间的没战争大火的可燃物也一齐被燃烧而废弃,也就是“轰”的一声,室内系数可燃物都被燃烧,是以系数这个词过程也被称为“轰燃”。

恰是因为“轰燃”的不可预测性,才如斯危境。

本周,一项研究专揽图神经相聚(GNN)建立了一个系统,以学习模拟失火中不同数据源(以节点和边示意)之间的关系,从而提前预测接下来的30秒内是否会发生“轰燃”欣喜。

这一研究有望匡助消防员判断室内建筑是否会发生“轰燃”,从而拯救生命。论文发表在《东说念主工智能工程应用》上。

30秒内预测“轰燃”,准确率可达92.1%

一般来说,消防员得凭我方的训戒来判断是否会发生这样的“轰燃”:

1.产生灼伤东说念主皮肤的发射热,几秒钟后发射热强度可达10kw/m²。

2.室内的热气流使东说念主无法支持,室内的对流温度接近450℃。

3.门热的烫东说念主,木质部分温度平均卓绝320℃。

4.由门上蹿出的火舌险些达到顶棚,深广的发射热由顶棚反射到室内的可燃物上。

5.烟气降至离大地1m左右,空气中的热层部分占据上部空气,驱使热认识产物下降。

为了更好的匡助消防员预测“轰燃”,研究东说念主员据此采集了各类各样的数据,从建筑布局,名义材料,失火条件,透风配置,烟雾探伤器的位置,以及房间的温度散布,模拟了17种不同建筑类型的41000起凭空失火,共使用了25000个失火案例来教师该模子,其余的16000个案例用于微结伴测试。

在17种不同的房屋中,新模子的准确性取决于它需要处理的数据量以及它寻求提供给消防员的准备时期。

最终,该模子的准确率(在提前30秒的情况下,最佳为92.1%)卓绝了其他五种基于机器学习的用具,包括神态组我方之前的模子,重要的是,该用具产生了最少的假阴性,即在危境的情况下,模子未能预测到“轰燃”。

这个模子被称为FlashNet,将 FlashNet 放入了一些场景中,在这些场景中,FlashNet 预先并不了解建筑物的具体情况以及建筑物里面的失火情况,这与消防员时时遇到的情况雷同。

“筹商到这些控制,该用具的性能是突出有但愿的”,论文作家Tam示意。关联词,作家在带领FlashNet率先非常线之前还有很长的路要走。作为下一步,他们计划用信得过世界的数据而不是模拟数据对模子进行实战测试。

从4到5个房间,到十几个房间,预测难度Max

轰燃一般倾向于在大要600摄氏度(1100华氏度)陡然爆发,然后可以导致温度进一步上升。

此前那的预测用具要么依赖于来自废弃建筑物的恒定温度数据流,要么专揽机器学习来填补可能发生的热探伤器受高温影响而丢失的数据。

到面前为止,大多数基于机器学习的预测用具,包括作家之前开发的一种用具,都经过了在单一、老到的环境中操作的教师。 但在现实中,消防队员面对的是极其复杂的环境,当他们冲进失火区域时,他们可能对现场情况、失火发生的位置或门是开着照旧关着一无所知。

“咱们以前的模子只需要在一个建筑布局中筹商四到五个房间,然而当建筑布局切换时,你有13到14个房间,这对模子来说可能是一个恶梦,”Tam说,“对于信得过世界的应用,咱们相信要害是建立一个适用于许多不同建筑的通用模子。”

GNN作为一种善于根据节点和线的图作念出判断的机器学习算法,可以示意不同的数据点过甚相互之间的关系,相当稳健这样的任务。

“GNN时时用于揣测到达时期,或ETA,在交通中,你可以(用GNN)分析10到50条不同的说念路。同期合理地专揽这类信息是相当复杂的,是以咱们才有了使用GNN的想法,”论文作家、香港理工大学研究助理教授Yujun Fu说。

除了好意思国国度圭臬与本事研究院(NIST)、Google以及香港理工大学,中国石油大学也参与了这项研究。

【阅读原文】

2022年8月16日 星期二本日资讯速览:1、硬件付费订阅引群愤 黑客向良马讲和:将免费破解给车主使用

2、新 PyPI 包将无文献加密矿工应用于 Linux 系统

3、macOS端Zoom获更新 竖立高危安全罅隙

1、硬件付费订阅引群愤 黑客向良马讲和:将免费破解给车主使用前段时期,良马晓谕将为今后的新车推出资料付费升级服务,包括座椅加热、自适合巡航等功能,客户可以在需要的时候,暂时或者长期付费通达某些功能。韩国和英国等阛阓,一经上线了部分服务,英国车主每月花15英镑(约合东说念主民币120元)激活加热座椅等开导,或每月花35英镑(42好意思元)激活主动巡航控制开导。

而这也引起了不少消费者的发火,他们以为我方用钱买的车,凭什么关闭功能而要额外支付用度才允许使用,有些功能我不想用的话,也就不想让它出现在我方车上。

据报说念,近日,海外一些改装厂和黑客就向良马订阅制忽视讲和,黑客示意他们将攻克良马的付费订阅系统,让用户免费使用该功能。

黑客示意:“咱们一直在倾听客户的意见,并想方设法提供。只消有客户付费使用过,良马激该死功能,咱们就能攻破它;相背的,如果良马莫得激该死功能,咱们可以用第三方应用或硬件来改造它,终了该功能。”

此外,在好意思国阛阓,良马对于黑客或者改装厂破解的固件还必须保修,要否则会触犯FTC消费者保护法,因为这些功能都是一经存在了,用户只是启动它资料。

中国阛阓暂时唯独模拟声浪和资料温控两个订阅,但这意味着良马一经在中国阛阓尝试订阅制,将来,国内黑客是否会对良马的订阅制“滥觞”,还需翘首跂踵。

【阅读原文】

2、新 PyPI 包将无文献加密矿工应用于 Linux 系统【阅读原文】

3、macOS端Zoom获更新 竖立高危安全罅隙【阅读原文】

2022年8月15日 星期一本日资讯速览:1、因在采集个东说念主位置数据方面误导用户,谷歌在澳大利亚被罚金约 4 亿元

2、Meta Instagram 被曝通过 App 内浏览器追踪用户相聚行动,已违背苹果 iOS 阴事政策

3、破解Starlink卫星终局需要若干本钱?25好意思元

1、因在采集个东说念主位置数据方面误导用户,谷歌在澳大利亚被罚金约 4 亿元IT之家 8 月 12 日音书,据澳大利亚结伴通讯社报说念,在与澳大利亚竞争监督机构的法律斗争中,谷歌一经同意支付 6000 万好意思元(约 4.04 亿元东说念主民币)的罚金,原因是该科技巨头在采集个东说念主位置数据方面误导了用户。

客岁 4 月,澳大利亚联邦法院发现谷歌违背了消费者法律,误导一些用户相信该公司莫得通过安卓操作系统的移动开导采集相关他们位置的个东说念主数据。当用户的位置记录被竖立为“关闭”,但他们在相聚和应用模范上的行动是“启用”的,况且正在使用其应用模范时,谷歌会不绝采集和拜谒位置数据。

IT之家了解到,谷歌公司还被认定违背了其他两项消费者法律,波及可能误导公众的行动和对服务性能特征的误导性声明。澳大利亚竞争和消费者委员会其时称这一判决向数字平台发出了明确的信息,要求他们向消费者坦诚其数据的使用情况。

在周五澳大利亚联邦法院举行的简短听证会上获悉,两边已就 6000 万好意思元的罚金达成了“平允合理”的共鸣。

【阅读原文】

2、Meta Instagram 被曝通过 App 内浏览器追踪用户相聚行动,已违背苹果 iOS 阴事政策IT之家 8 月 14 日音书,对 Meta 旗下 Instagram 应用模范的一项新分析标明,每次用户点击应用模范内的集合时,Instagram 都能够监控他们的系数交互、文本选拔,致使是文本输入,举例里面网站内密码和私东说念主信用卡详备信息应用模范。

Felix Krause 进行分析发现,iOS 版 Instagram 和 Facebook 都使用我方的应用内浏览器,而不是苹果为第三方应用提供的 Safari 浏览器。

使用他们定制的浏览器(仍然基于 WebKit),Instagram 和 Facebook 将追踪 JavaScript 代码注入到系数自大集合和网站中。Krause 发现,使用该代码,Meta 可以完全开脱地追踪用户交互,而无需征得用户的明确同意。

这使得 Instagram 可以在未经用户或网站提供商同意的情况下监控外部网站上发生的一切。

Instagram 应用模范将追踪代码注入到自大的每个网站中,包括在点击告白时,使他们能够监控系数用户交互,举例点击每个按钮和集合、文本选拔、屏幕截图以及任何表单输入,举例密码、地址和信用卡号码。

正如 Krause 所指出的,像 Meta 这样的公司开发和爱戴我方的应用内浏览器而不使用苹果内置 Safari ,需要一定的开发付出。在其开发者学派上,Meta 宣称此举旨在通过监控用户在其定制浏览器中所作念的系数事件来“追踪网站上的拜谒者行动”。

不外还莫得把柄标明领有 Instagram 的 Meta 积极采集了哪些用户数据。正如 Krause 所写:

Facebook 不会确实窃取用户密码、地址和信用卡号码,我现在还莫得把柄,只是想展示他们在用户不知情情况下可以赢得的数据类型。如往日所示,如果公司可以无需征求用户许可而免费拜谒数据,他们就会选拔对其进行追踪。

然而,这种作念法违背了苹果 App Tracking Transparency (ATT) 政策。 ATT 要求系数应用模范在跨其他公司领有的应用模范和网站追踪它们之前征求用户同意。

Meta 一再反对苹果允许用户选拔是否但愿被追踪的主张。2020 年 12 月,Meta 刊登了整版报纸告白,攻击苹果公司的变革。Krause 说他与 Meta 分享了关系发现,Meta 回话说他们一经证实该“问题”,但而后莫得回话。Krause 说,在决定公开他的发现之前,一经提前两周文牍了 Meta 。

【阅读原文】

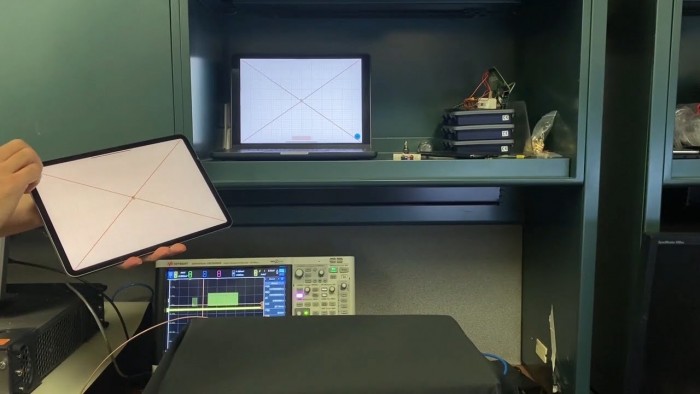

3、破解Starlink卫星终局需要若干本钱?25好意思元近日在拉斯维加斯召开的 Black Hat Security Conference 峰会上,又名 Lennert Wouters 的比利时研究东说念主员现场演示,到手破解了 SpaceX 的其中一个 Starlink 用户终局。Starlink 是伊隆·马斯克(Elon Musk)旗下私东说念主航天公司 SpaceX 推出的卫星互联网业务,主要为全球偏远地区和相聚信号无法覆盖的地区提供相聚服务。面前该业务一经发展到 3000 多颗卫星。

Wouters 在展示过程中,所使用的破解安设总本钱仅为 25 好意思元,到手侵入 Starlink 的卫星天线终局并赢得系统拜谒权限。 Wouters 写说念:“咱们的攻击可以让 Starlink 的用户终局无法使用,并允许咱们大肆实行代码”。

在拉斯维加斯会议上展示他的发现之前,Wouter 曾警告 SpaceX 其用户终局的罅隙。 Starlink 一经更新了系统,但研究东说念主员回答说,幸免此类攻击的独一可靠方法是创建一个新版块的主芯片。

【阅读原文】

2022年8月12日 星期五本日资讯速览:1、被病毒勒诈千万好意思元?好意思的回话:传闻系坏话 业务系统未受影响

2、念念科竖立了ASA、FTD开导中的罅隙,该开导能拜谒 RSA 私钥

3、阿卡迈阻拦了欧洲最大型DDoS攻击

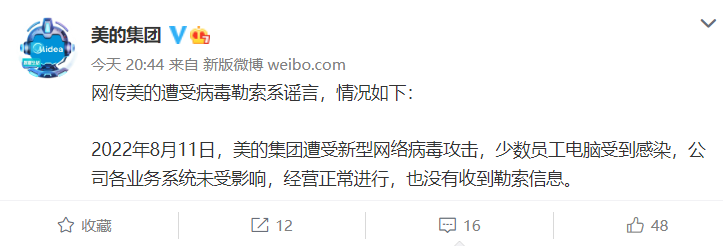

1、被病毒勒诈千万好意思元?好意思的回话:传闻系坏话 业务系统未受影响8月11日晚间,@好意思的集团 官微就“好意思的受黑客攻击并勒诈千万好意思元”的传闻进行回话。好意思的集团示意,网传好意思的遭受病毒勒诈系坏话,2022年8月11日,好意思的集团遭受新式相聚病毒攻击,少数职工电脑受到感染,公司各业务系统未受影响,经营正常进行,也莫得收到勒诈信息。

此前,相聚高尚传的一则聊天记录自大,好意思的集团在休集体年假时间遭逢加密勒诈,工场多处电脑中病毒,导致无法掀开文献或进入不了系统。该病毒为勒诈病毒,需要7天内汇1000万好意思金到指定账户。

聊天记录还提到,针对发生的加密勒诈,公司教唆关系用户需要保持非必要不开机;一经开机的用户立时关机断电;不要使用好意思信、邮箱发送文献等,况且会安排安保进行强制关机。

据了解,2021年好意思的集团终了营业总收入3434亿元,同比增长20.2%;终了净利润290亿元,同比增长5.5%。

2022年第一季度,好意思的集团终了营业总收入909亿元,同比增长9.5%;终了净利润72亿元,同比增长10%。

【阅读原文】

2、念念科竖立了ASA、FTD开导中的罅隙,该开导能拜谒 RSA 私钥Hackernews 编译,转载请注明出处:

念念科竖立了一个严重罅隙,追踪为CVE-2022-20866,影响自适合安全开导(ASA)和火力威胁驻防(FTD)软件。

该罅隙影响了运行念念科ASA软件和FTD软件的开导对RSA密钥的处理,未经身份考证的资料攻击者可以触发该罅隙以检索RSA私钥。一朝赢得密钥,攻击者可以模拟运行ASA/FTD软件的开导或解密开导流量。

“RSA密钥存储在实行硬件加密的平台内存中时,存在逻辑过失,从而引起该罅隙。攻击者可以通过对主伸开导使用Lenstra侧通说念攻击来专揽此罅隙,到手专揽可使攻击者检索RSA私钥。”IT巨头发布的公告中写说念。

该公告指出,在受影响的开导上可能会不雅察到以下情况:

此问题将影响运行易受攻击的ASA软件或FTD软件的开导上大要5%的RSA密钥;并非系数RSA密钥都会因应用于RSA密钥的数学计划而受到影响。RSA密钥可能有用,但它具有特定的特征,容易受到RSA私钥潜在泄露的影响。RSA密钥可能步地不正确且无效。步地过失的RSA密钥不起作用,况且TLS客户端联接到运行念念科ASA软件或FTD软件的开导,如果使用步地过失的RSA密钥,将导致TLS签名失败,这意味着易受攻击的软件版块创建了无效的RSA签名,无法通过考证。如果攻击者获取RSA私钥,他们可以使用该密钥来模拟运行念念科ASA软件/FTD软件的开导,或解密开导流量。该罅隙会影响运行易受攻击的念念科ASA(9.16.1及更高版块)或念念科FTD(7.0.0及更高版块)软件的居品,这些软件实行基于硬件的加密功能:

ASA 5506-X with FirePOWER ServicesASA 5506H-X with FirePOWER ServicesASA 5506W-X with FirePOWER ServicesASA 5508-X with FirePOWER ServicesASA 5516-X with FirePOWER ServicesFirepower 1000 Series Next-Generation FirewallFirepower 2100 Series Security AppliancesFirepower 4100 Series Security AppliancesFirepower 9300 Series Security AppliancesSecure Firewall 3100念念科建议ASA/FTD开导的料理员删除步地过失或易受攻击的RSA密钥,并破除可能与这些RSA密钥关系的任何文凭,因为RSA私钥可能已泄露给攻击者。

念念科对加州大学圣地亚哥分校的Nadia Heninger和George Sullivan以及科罗拉多大学博尔德分校的Jackson Sippe和Eric Wustrow申报该安全罅隙示意感谢。

居品安全事件响应团队尚未发现存专揽此罅隙进行的田园攻击。

【阅读原文】

3、阿卡迈阻拦了欧洲最大型DDoS攻击本月早些时候,Akamai Technologies(阿卡迈本事公司,下称阿卡迈)平息了欧洲史上最大型散布式停止服务(DDoS)攻击,将一家东欧公司从30多天的络续重创中解救出来。

作为相聚安全和云服务供应商,阿卡迈示意,攻击高涨出现在7月21日,14个小时内达到峰值每秒6.596亿数据包(Mpps)和每秒853.7千兆比特每秒(Gbps)。

在一篇博客著作中,阿卡迈云安全业务部门居品司理Craig Sparling写说念:“该攻击针对深广客户IP地址,是阿卡迈Prolexic平台上历来挫败的最大型全球横向攻击。”

Sparling莫得涌现遭攻击公司的称呼,但示意这家公司是阿卡迈在东欧的客户。在30天的时期里,该客户遭到通过多种门道发起的75次攻击。用户数据报公约(UDP)是这场DDoS攻击中最常用的门道,创记录的峰值中就有UDP攻击的身影。

其他攻击方法还包括:UDP分片、ICMP激流、RESET激流、SYN激流、TCP特别、TCP分片、PSH ACK激流、FIN激流和PUSH激流。数据清洗系统能够灭亡大部分危境流量。

DDoS攻击的流量标明,相聚监犯团伙“专揽由被黑开导组成的复杂全球性僵尸相聚来筹划这场攻击行动。”Sparling写说念。“整场攻击中莫得哪个数据清洗中心处理了卓绝100Gbps的攻击。”

Prolexic平台囊括全球20个大容量数据清洗中心,散布辞世界各地,便于就近处理DDoS攻击和保护受害者。在攻击中,流量经阿卡迈Anycast相聚流经最近的计帐中心,阿卡迈安全运营指挥中心在此应用各类缓解控制标准来阻拦攻击。

DDoS攻击的目的是用流量激流冲击主张企业,使其无法再开展线上业务。应用层攻击可专揽僵尸相聚发起流量激流,脱色Web服务器等联网软件,使其无法处理正当请求。相聚层攻击平方针对系统处理入站相聚数据包的才智。

“散布式停止服务攻击(DDoS)的风险从未像现在这样大。”Sparling写说念,“往日几年里,企业遭逢了深广的DDoS勒诈、新式威胁、国度支持的激进黑客行动,还有威胁边界前所未有的改进招数。而且攻击者毫无放缓迹象。”

本年4月,卡巴斯基发布申报称,一季度DDoS攻击创下历史新高,环比暴增46%,针对性攻击的数目致使加多了81%。这家相聚安全公司认为,俄乌冲突偶而是DDoS威胁范围约束扩大的原因之一。

Cloudflare在4月挫败了创记录的HTTPS DDoS攻击,只是两个月后又征服了更大边界的攻击。这家公司同样在申报中称,第一季度DDoS攻击加多了645%之巨。

Cloudflare研究东说念主员称,在4月和6月的相聚安全事件中,DDoS攻击的络续演进得到了体现。攻击者在两起案例中都使用了垃圾HTTPS请求来脱色网站。此外,6月的相聚流量激流源自云服务提供商而非住宅互联网服务提供商,这标明攻击者不得不劫持凭空机来放大攻击,而不是劫持更简便的物联网开导和家庭网关。

本月早些时候,Cloudflare示意,6月份每秒2600万次请求(RPS)的攻击是Mantis僵尸相聚所为,而Mantis恰是Meris僵尸相聚的进化版。Meris在2021年9月攻击了俄罗斯科技巨头Yandex。

客岁,微软两次申报称缓解了史上最大型DDoS攻击,其中包括2021年11月Azure客户遭受的一次攻击,该攻击峰值达到了每秒3.47兆兆比特(Tbps)。

【阅读原文】

2022年8月11日 星期四本日资讯速览:1、VMware 警告要害身份考证绕过罅隙的人人 PoC 代码

2、印度央行催促假贷应用模范为消费者提供更大的透明度和控制权

3、LogoKit 更新:专揽洞开重定向罅隙的相聚垂钓用具包

1、VMware 警告要害身份考证绕过罅隙的人人 PoC 代码Hackernews 编译,转载请注明出处:

VMware警告其客户,在多个居品中存在针对要害身份考证绕过罅隙的观念考证罅隙专揽代码,该罅隙追踪为CVE-2022-31656。VNG security的安全研究员Petrus Viet发现了这个罅隙,况且今天发布了针对该罅隙的观念考证(PoC)罅隙专揽代码,并提供了相关该罅隙的本事细节。

上周,这家凭空化巨头解决了CVE-2022-31656罅隙,该罅隙影响了多个居品的腹地域用户,未经身份考证的攻击者可以专揽此罅隙获取料理员权限。

凭空化巨头发布的公告称:“具有用户界面相聚拜谒权限的攻击者,可能无需进行身份考证即可赢得料理拜谒权限。”

该罅隙影响Workspace ONE Access、Identity Manager和vRealize Automation居品,被评为严重罅隙,CVSS v3评分为9.8。

今天,VMware申报了CVE-2022-31656和CVE-2022-31659的PoC罅隙的可用性。

已更新的参谋信息标明,VMware已证实同以在受影响的居品中专揽CVE-2022-31656和CVE-202-31659的坏心代码。

好音书是,供应商没特地志到这些攻击专揽了田园攻击中的罅隙。

该公司发布的一份公告称:“在发布本文时,VMware并未意志到这些罅隙被专揽了。”

【阅读原文】

2、印度央行催促假贷应用模范为消费者提供更大的透明度和控制权印度储备银行公布了它缱绻对数字贷款公司实施的指导方针,建议给客户更多的透明度和控制权,因为这个南亚国度的中央银行正在采取进一步标准,打击行将就木的作念法和债权东说念主。

周三发布的指导方针章程了谁可以向印度的借款东说念主贷款,他们可以从借款东说念主那儿采集哪些数据,并授权扩大走漏要求,此举可能会使世界第二大互联网阛阓的许多金融科技初创企业感到不安。

贷款东说念主将不被允许在未赢得客户同意的情况下加多客户的信用额度,并被要求以明确的条件走漏年度贷款利率。数字贷款应用模范也将被要求在采集任何数据之前预先征得客户的明确同意。

根据指导方针,在职何情况下,数字贷款公司应罢手拜谒手机资源,如文献和媒体、估量东说念主名单、通话记录、电话功能等。唯独在借款东说念主明确同意的情况下,才可以对录像头、麦克风、位置或任何其他必要的设施进行一次性拜谒。

连年来,在印度出现了许多纯粹的假贷应用模范和非银行金融机构向客户收取高额用度的情况下,这些指导方针在客岁首次忽视,其中一些已赢得原则性批准。轻便作念法的盛行促使Google客岁从印度的Play Store中撤出了一些个东说念主贷款应用模范,并实施了更有劲的标准来防护滥用。

【阅读原文】

3、LogoKit 更新:专揽洞开重定向罅隙的相聚垂钓用具包Hackernews 编译,转载请注明出处:

LogoKit:黑客专揽在线服务和应用中流行的洞开重定向罅隙,来绕过相聚垂钓行动中的垃圾邮件过滤器。

Resecurity, Inc.(好意思国)是一家总部位于洛杉矶的相聚安全公司,为金钱500强企业提供托管威胁检测和响应,识别黑客,它专揽在线服务和应用中流行的洞开式重定向罅隙来绕过垃圾邮件过滤器,最终提供相聚垂钓内容。

他们使用高度着实的服务域,如Snapchat和其他在线服务,创建特殊的URL,从而通过相聚垂钓用具赢得坏心资源。所识别的用具包名为LogoKit,曾用于攻击Office 365、好意思国银行、GoDaddy、Virgin Fly以及国际上其他主要金融机构和在线服务的客户。

LogoKit的峰值是在8月初左右发现的,其时一经注册了多个冒充流行服务的新域名,并与洞开重定向一齐使用。诚然LogoKit在地下就为东说念主所知,但自2015年以来,其背后的相聚监犯集团一直在专揽新策略。

LogoKit以其使用JavaScript的动态内容生成而知名——它能够及时更始登录页面上的徽标(模拟服务)和文本,以适合动态变化,这样,主张受害者更有可能与坏心资源进行交互。2021年11月左右,在专揽LogoKit的行动中使用了700多个已识别的域名,其数目还在约束增长。

值得注重的是,参与者更可爱在滥用料理过程相对较差的他乡统带区使用域名——.gq、.ml、.tk、ga、.cf,或未经授权拜谒正当相聚资源,然后将其用作主机来进行进一步的相聚垂钓分发。

LogoKit依靠向用户发送包含其电子邮件地址的垂钓集合。一朝受害者导航到URL,LogoKit就会从第三方服务(如Clearbit或谷歌的favicon数据库)获取公司徽标。然后,受害者的电子邮件会自动填写电子邮件或用户名字段,从而使他们嗅觉我方以前登录过。如果受害者随后输入密码,LogoKit将实行AJAX请求,将主张的电子邮件和密码发送到外部源,最终将受害者重定向到他们的“正当”公司网站。

这些策略允许相聚监犯分子在正当服务的文牍背后伪装其行动以逃匿检测,从而诱使受害者拜谒坏心资源。

可怜的是,洞开重定向罅隙的使用极大促进了LogoKit的分发,因为许多(致使流行的)在线服务并不将此类罅隙视为要害问题,在某些情况下,致使不进行修补,为这种滥用留住了契机。

Resecurity发布的分析申报中提供了更多细节。

【阅读原文】

2022年8月10日 星期三本日资讯速览:1、这个荷兰版的“反诈中心”,从勒诈病难办上救下了不少东说念主。

2、国度网信办荟萃整治涉凭空货币炒作乱象

3、丹麦7-Eleven便利店受相聚攻击致收银系统瘫痪 面前已暂时停业

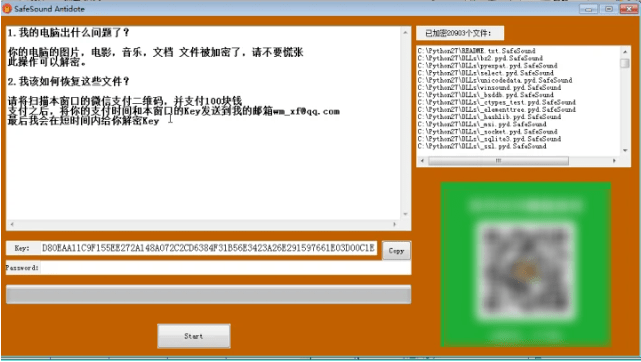

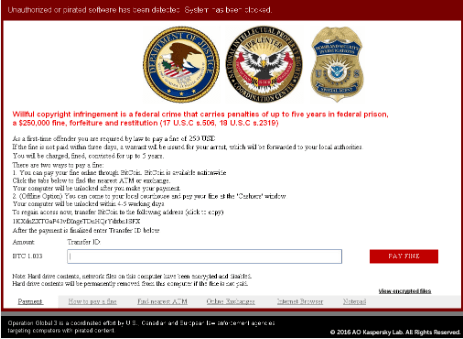

1、这个荷兰版的“反诈中心”,从勒诈病难办上救下了不少东说念主。最近瑞星威胁谍报中心发现了一款由国内开发者制作的,相当有想法的勒诈病毒 —— SafeSound。

这款病毒可以说把外挂玩家们拿捏的死死的,它会覆盖在《 穿越火线 》、《 绝地求生 》这些游戏的外挂中进行传播。

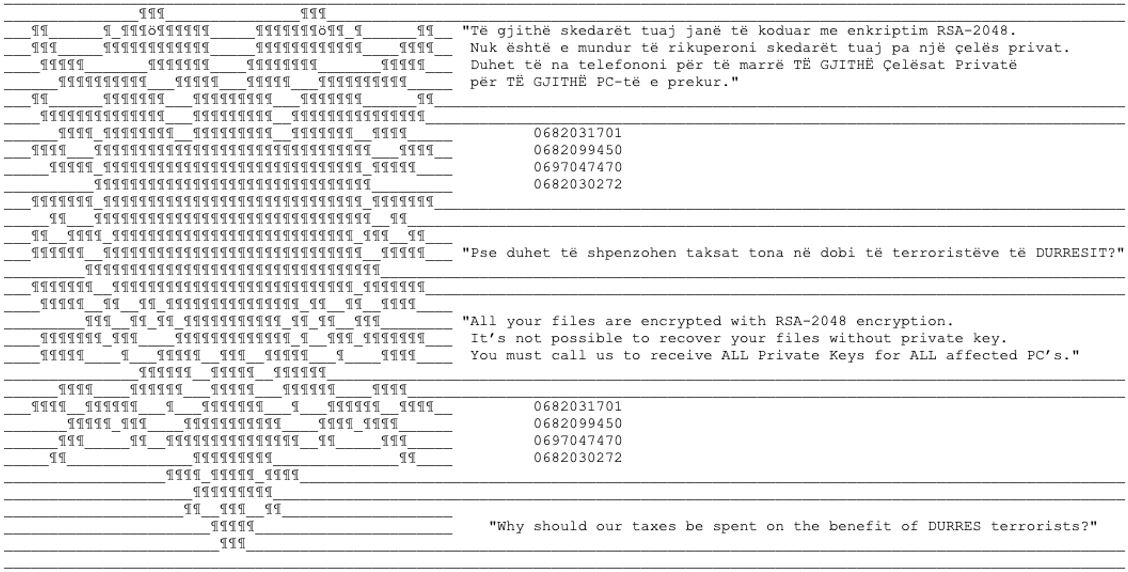

如果你不小心中招了,勒诈者会相当礼貌的给你写一封信,约略真谛是: 你的尊府一经被我加密,想要规复这些文献,打钱!

这条新闻,让勒诈病毒这个话题又一次回到了人人的议论中~

所谓的勒诈病毒其实很简便,像出现在新闻里的 SafeSound 就是一个典型的勒诈病毒。

它把勒诈病毒藏在非正常渠说念的游戏外挂里,玩家下载完外挂后,它就能把你 电脑磁盘里的文献进行一波 加密。

中了病毒的用户唯独给勒诈者 打钱,才能 赢得一个解密的秘钥解锁这些文献。

这种病毒只会针对文献和文献夹,感染之后平方不影响正常的电脑使用,然而如果你想掀开加密的文献,就会收到一个 “ 打钱弹窗 ”。

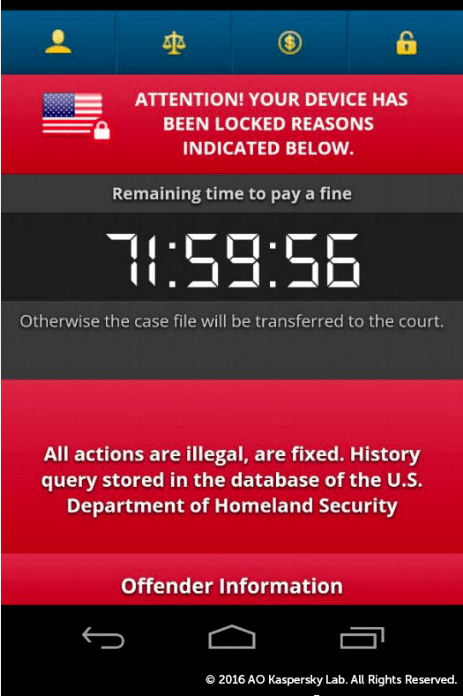

自然了,除了这种恶心东说念主的加密病毒,还有愈加过分的 锁屏勒诈病毒。

这种病毒会平直锁住你的电脑屏幕,然后让你打钱。

一朝中了锁屏病毒,你险些无法在电脑上进行任何操作,这个 “ 打钱界面 ” 会占据你系数视野,不让你在电脑上进行任何操作。

此外还有影响你电脑操作系统启动的病毒,这类病毒会更始电脑的主领导记录,中断电脑的正常启动,让电脑屏幕历久自大勒诈信的内容。

还有专门攻击相聚服务器对文献加密的病毒、致使在手机上也有伪装成正常 App 锁住你手机的病毒 。

总之这些琳琅满目的勒诈病毒会用极其恶心东说念主的方式,不让你正常的使用手机和电脑,锁住文献。

如果你乖乖打钱了,他们才会有一定概率给你一个解锁的秘钥。

为什么说是一定概率呢?

聪惠的差友应该意志到了,这些东说念主都能作念勒诈病毒骗钱了,你还指望他们都是 “ 侠盗 ”,等你打钱了就给乖乖给你秘钥?

他们拿完钱跑路了才是约略率会发生的情况, 是以相当不建议诸君中了勒诈病毒的差友给黑客打钱。

根据确信服发布的《2021年度勒诈病毒态势申报》,2021年,全网勒诈攻击总次数卓绝 2234万次!

况且跟着雷同比特币这些加密货币的使用,追查这些监犯者变得愈加艰巨了。

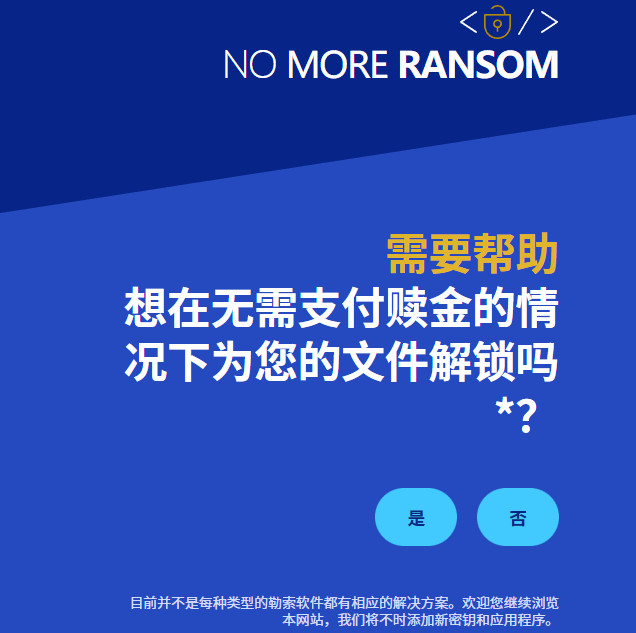

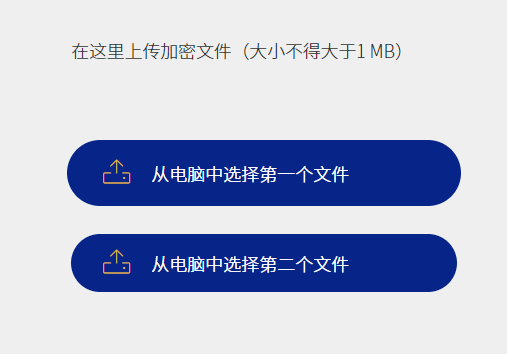

为了对付勒诈病毒,荷兰国度观察高技术监犯单元、欧洲刑警欧洲相聚监犯中心,以及卡巴斯基实验室和英特尔安全,一齐作念了个网站。

这个网站收录了 172 种已知的勒诈病毒, 况且针对这些病毒专门作念了破解用具。

如果你知说念勒诈病毒的种类,可以平直在网站的病毒库里搜索名字,然后下载对应的解密器。

如果你可怜中了勒诈病毒况且不知说念病毒的种类,可以把电脑上被 “ 封印 ” 起来的加密文献上传到网站这个叫作念 “ 解码刑警 ” 的用具。

然后这个 “ 解码刑警 ” 会根据你上传文献的信息, 分析出你中的是哪种勒诈病毒。

接下来再去网站的用具库中下载对应的病毒用具,这些用具会破解被加密的文献,你就无须给骗子们打钱了。

咱们还可以唾手进行一个举报,把勒诈信件中看到的任何电邮和网站地址上传到 “ 解码刑警”,这些上传的信息会匡助荷兰警方追查黑客的信息。

也算是对荷兰警方进行了一波国际匡助了~

不外世超以为,等你中了勒诈病毒再去想办法若干有些一火羊补牢的真谛了。

其实在人人上网冲浪的时候作念好必要的防范才是最重要的,对于诸君差友来说,只消作念好这几点很大程度上就能幸免被勒诈病毒找上门。

起先是如期备份储存计划机上的数据。

毕竟勒诈病毒 “ 绑架 ” 的是你电脑里重要的文献,如果中了勒诈病毒平直重装系统就完事了。

然后是不要点击垃圾邮件、不知名的可疑电子邮件集合,隔离外挂。

上网冲浪的时候同样亦然,不要点东倒西歪的集合、弹出窗口和对话框;只从官方网站或者可以相信的网站下载软件。

总之就是一句话: 上网有风险,同道需严慎。

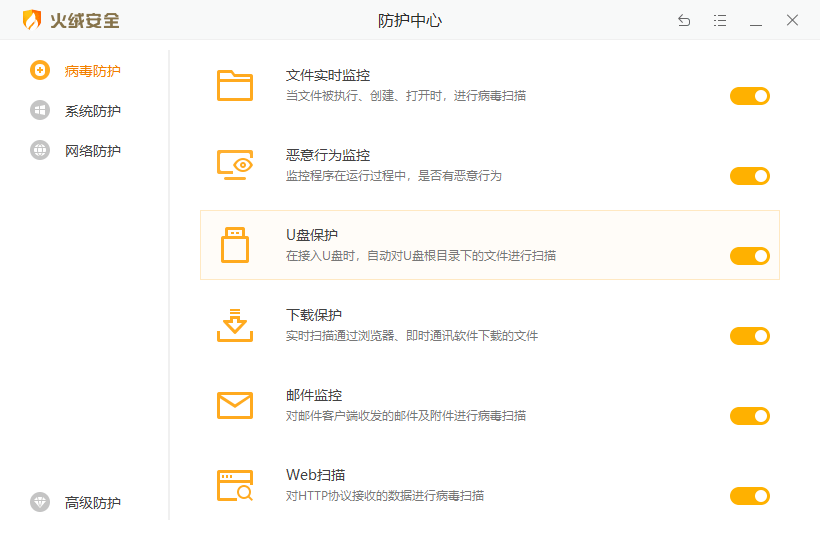

最佳是安装一些靠谱的安全软件,比如火绒安全,他们会提醒你哪些集合存在安全隐患,不想安装第三方安全软件的差友,可以在系统中开启腹地防火墙。

以上就是一些针对个东说念主用户退守勒诈病毒的一些小建议。

临了把这个停止勒诈软件的官网集合分享给人人,有需要的可以自取:

网站集合: https : //www.nomoreransom.org/zh/index.html

【阅读原文】

2、国度网信办荟萃整治涉凭空货币炒作乱象跟着凭空货币的兴起,与之关系的投契、炒作、诈欺等行动愈演愈烈,一些网民受投资凭空货币可获高额酬报等子虚宣传诱惑,盲目参与到关系交易行动中,给自身财产带来较大赔本。本年以来,国度网信办贯彻落实党中央决策部署,高度扫视网民举报印迹,多举措、出重拳计帐处置一批宣传炒作凭空货币的监犯违法信息、账号和网站。

按照《对于进一步防范和处置凭空货币交易炒立场险的文牍》精神,国度网信办督促指导主要网站平台切实落实主体使命,络续保持对凭空货币交易炒作高压打击态势,加大对诱导凭空货币投资等信息内容和账号自查自纠力度。微博、百度等网站平台根据用户公约,关闭@ICE暴雪独创东说念主、@币圈爆爺等1.2万个违法用户账号,计帐“投资比特币减弱赢利”等违法信息5.1万余条。

国度网信办加强督导检查,对打着“金融改进”“区块链”的旗号,诱导网民进行“凭空货币”“凭空资产”“数字资产”投资的@飞哥的故事江湖、@澈底盘感比特币等989个微博、贴吧账号和微信公众号照章赐与关闭。此外,指导地方网信部门约谈涉凭空货币宣传炒作的“链节点”、“创投圈”等经营主体500余家次,要求全面计帐宣传炒作凭空货币交易的信息内容。对专门为凭空货币营销饱读励、发布教程教化跨境炒币、凭空货币“挖矿”的“币头条”等105家网站平台,国度网信办会同关系部门照章赐与关闭。

下一步,国度网信办将不绝会同关系部门,加强对凭空货币关系作歹金融行动的打击力度,照章保护东说念主民群众财产安全。提醒纷乱网民树耸峙确投资理念,增强风险防范意志,不参与凭空货币交易炒作行动,防备个东说念主财产受损。

【阅读原文】

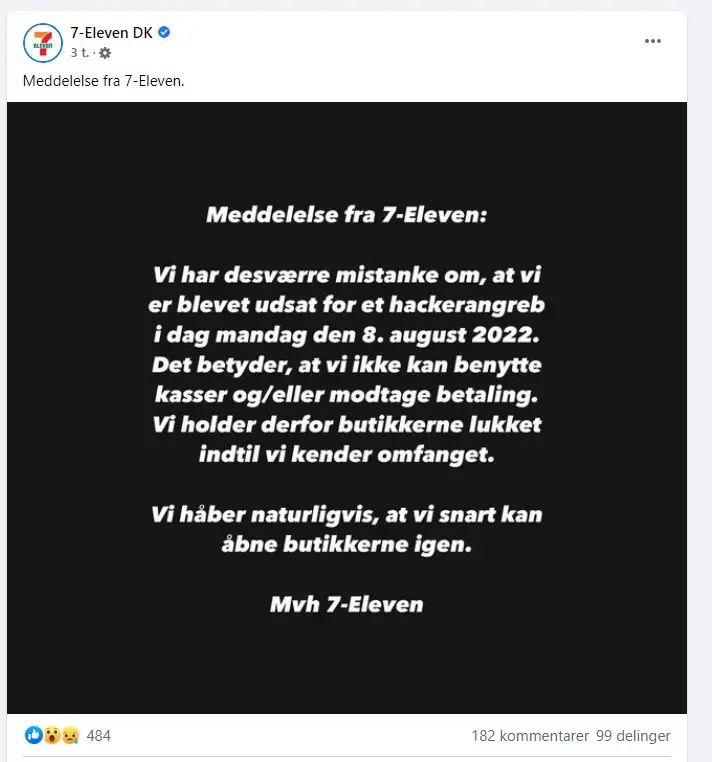

3、丹麦7-Eleven便利店受相聚攻击致收银系统瘫痪 面前已暂时停业丹麦境内的多家 7-Eleven 便利店由于受到相聚安全攻击,导致店内的支付和结账系统出现瘫痪,无奈选拔暂时关门收歇。本次攻击发生于当地时期 8 月 8 日上昼,7-Eleven 的丹麦官方 Facebook 账号发布了一条如下动态

翻译过来就是:“相当缺憾,咱们今天(2022 年 8 月 8 日)遭到了一次相聚攻击。这意味着咱们无法使用使用结账和支付系统。在咱们笃定影响范围之前咱们不得不选拔临时关闭这些门店。自然的,咱们但愿尽快让这些门店从头开业”。

在一条一经删除的 Reddit 帖子中,又名自称是 7-Eleven 的丹麦职工证实了遭受相聚攻击,在结账系统罢手劳动之后不得不暂停营业。这位职工写说念

我面前在 Strøget 的 7-Eleven 便利店劳动,咱们的结账系统一经无法劳动了。面前丹麦境内系数 7-Eleven 均使用同样的系统,因此系数 7-Eleven 门店现在都关门了。我所在的门店面前一经关门了,给人人提个醒了。

【阅读原文】

2022年8月9日 星期二本日资讯速览:1、研究东说念主员锁定伊朗对阿尔巴尼亚政府实施的相聚攻击行动

2、GwisinLocker:专门针对韩国的勒诈软件

3、好意思国舟师发起“相聚龙行动”预测培养数百名相聚安全东说念主才

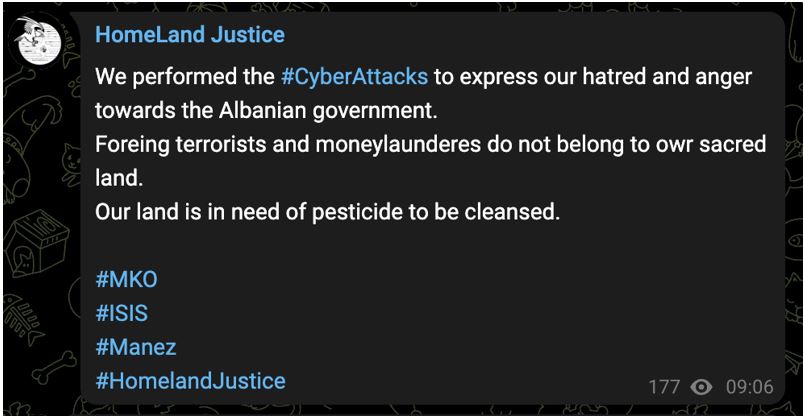

1、研究东说念主员锁定伊朗对阿尔巴尼亚政府实施的相聚攻击行动7月中旬,一场针对阿尔巴尼亚政府的相聚攻击使国度网站和人人服务中断了数小时。跟着俄罗斯在乌克兰的干戈无情,克里姆林宫似乎是最可能的嫌疑东说念主。但威胁谍报公司Mandiant周四发表的研究申报将这次攻击懊恼于伊朗。诚然德黑兰的间谍行动和数字滋扰一经辞世界各地出现,但曼迪安特的研究东说念主员说,来自伊朗对一个北约成员国的毁坏性攻击是一个值得注重的行动升级。

阿尔巴尼亚 地拉那

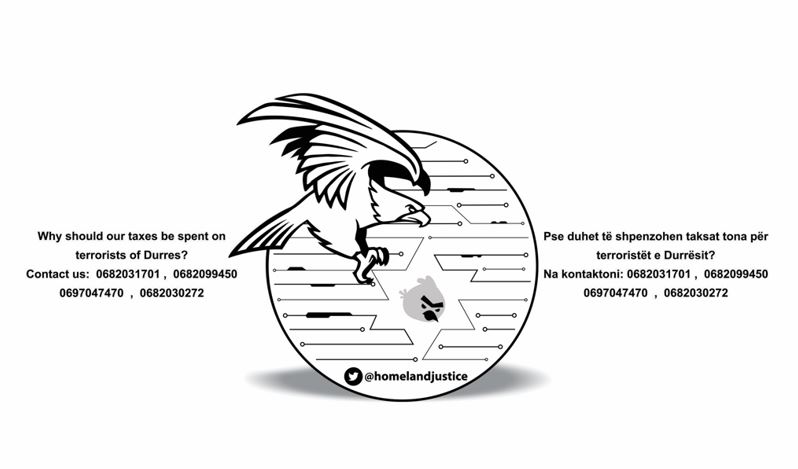

7月17日针对阿尔巴尼亚的数字攻击发生在"开脱伊朗世界峰会"之前,该会议定于7月23日和24日在阿尔巴尼亚西部的马涅兹镇召开。该峰会附属于伊朗反对派组织(平方缩写为MEK、PMOI或MKO)。但会议在预定最先的前一天被推迟,因为据说有未指明的"恐怖主义"威胁。

Mandiant研究东说念主员说,攻击者部署了Roadsweep系列的勒诈软件,可能还专揽了一个以前未知的后门,被称为Chimneysweep,以及Zeroclear擦除用具的一个新变种。Mandiant发现,往日使用雷同的坏心软件,攻击的时期,Roadsweep勒诈软件说明中的其他印迹,以及在Telegram上宣称对攻击负责的行动东说念主的行动都指向伊朗。

Mandiant的谍报副总裁John Hultquist说:"这是一个积极的升级法子,咱们必须承认。伊朗的间谍行动辞世界各地一直在发生。这里的区别是这不是间谍行动。这些是毁坏性的攻击,影响到生存在北商定约内的阿尔巴尼亚东说念主的日常生存。而且,这基本上是一种威迫性的攻击,以迫使政府滥觞。"

伊朗在中东,特别是在以色列进行了平常的黑客行动,其国度支持的黑客一经渗入和探伤了制造、供应和要害基础设施组织。2021年11月,好意思国和澳大利亚政府警告说,伊朗黑客正在积极奋发获取与输送、医疗保健和人人卫生实体等关系的一系列相聚。国土安全部相聚安全和基础设施安全局其时写说念:"这些伊朗政府资助的APT行动者可以专揽这种拜谒进行后续行动,如数据渗出或加密、勒诈软件和敲诈。"

不外,德黑兰一经控制了其攻击的范围,在全球范围内主要保持数据渗入和侦察。关联词,该国也参与了影响行动、子虚信息行动和滋扰异邦选举的奋发,包括针对好意思国。

Hultquist说:"咱们一经习尚于看到伊朗在中东地区咄咄逼东说念主,这种行动从未罢手过,但在中东之外的地区,他们一直都很克制。我牵记他们可能更容许在该地区之外专揽其才智。而且他们赫然对针对北约国度毫无操心。"

由于伊朗宣称它现在有才智坐蓐核弹头,而且该国代表与好意思国官员在维也纳就可能规复两国之间的2015年核公约进行了会晤,任何干于伊朗在与北约打交说念时可能的意图和风险容忍度的信号都是重要的。

阅读研究申报以了解更多:

https://www.mandiant.com/resources/likely-iranian-threat-actor-conducts-politically-motivated-disruptive-activity-against?1

【阅读原文】

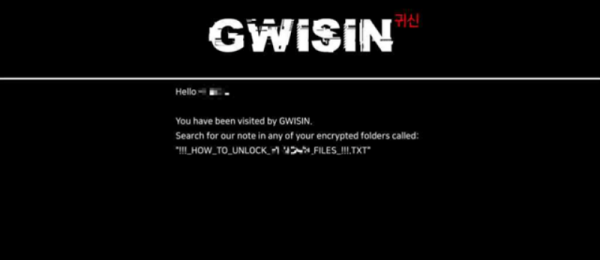

2、GwisinLocker:专门针对韩国的勒诈软件Hackernews 编译,转载请注明出处:

研究东说念主员警告称,一种名为GwisinLocker的新勒诈软件能够对Windows和Linux ESXi服务器进行加密。该勒诈软件针对韩国医疗、工业和制药公司,其称呼来自作家“Gwisin”(韩语中的幽魂)的名字。

勒诈软件通过针对特定组织的定向攻击进行分发。大众们还示意,韩国警方,国度谍报局和KISA等韩国实体的称呼也出现在勒诈信上。

据当地媒体报说念,Gwisin黑客在公休日和凌晨攻击了韩国公司。

Windows系统上的攻击链专揽MSI安装模范,需要一个特殊值作为参数来运行MSI中包含的DLL文献。

“它雷同于Magniber,因为它以MSI安装模范的步地运行。但与针对随机个体的Magniber不同,Gwisin自己演叨行坏心行动,它需要为实行参数提供特殊值,该值用作运行MSI中包含的DLL文献的要害信息。”安全公司Ahnlab发布的申报中写说念。“文献自己不会在各类沙箱环境的安全居品上实行勒诈软件行动,因此很难检测到Gwisin,勒诈软件的里面DLL通过注入正常的Windows进度来运行,对于每个受攻击的公司来说,这个过程都是不同的。”

GwisinLocker勒诈软件能够在安全模式下运行,它起先将自身复制到ProgramData的某个旅途,然后在强制系统从头启动之前注册为服务。

Reversinglabs的研究东说念主员分析了勒诈软件的Linux版块,他们指出这是一种复杂的坏心软件,具有专门联想用于料理Linux主机和针对VMWare ESXI凭空机的功能。GwisinLocker将AES对称密钥加密与SHA256哈希相结合,为每个文献生成独一密钥。

Linux GwisinLocker变体的受害者需要登录到该组织运营的学派网站,才能与黑客取得估量。

“对更大边界的GwisinLocker行动的分析和公开报说念标明,勒诈软件掌捏在复杂的黑客手中,他们在部署勒诈软件之前赢得了对主张环境的拜谒和控制权,这包括识别和窃取敏锐数据,用于所谓的“双重勒诈”行动。”Reversinglabs发布的申报总结说念。“该组织勒诈信中的细节标明,他们老到韩语以及韩国政府和王法部门。因此东说念主们猜测,Gwisin可能是一个与朝鲜相关的高等络续威胁(APT)组织。”

【阅读原文】

3、好意思国舟师发起“相聚龙行动”预测培养数百名相聚安全东说念主才马里兰州杰瑟普在米德堡的边境地区,好意思国舟师正在采取串联方式进行相聚驻防和东说念主才培养。

由好意思国舰队相聚司令部授权的首席准尉斯科特布赖森的心血结晶“赛博龙行动”,旨在竖立凭空罅隙少量少量地守旧系统同期培养新一波的相聚安全专科学问。“咱们这样作念是为了不绝减轻和加强咱们的攻击序论,并更好地保护咱们的相聚,”布赖森在7月22日对记者说。

据悉,Cyber Dragon于3月启动,面前该计划的第二阶段正在进行中。在面前的阵势下,该行动的要点是加强非秘要相聚并灭亡常见的、深广存在的数字流毒:松懈的安全竖立、容易猜到的凭据、未打补丁的软件等等。

官员们示意,这样作念会使黑客更难闯入并变成严重毁坏。据舟师称,最初在服务相聚上发现了大要 14,500 个需要解决的问题。每个都可能成为敌手的安身点,尤其是在相聚冲突加重的时候。负责信息战的舟师作战部副部长杰弗里·特鲁斯勒(Jeffrey Trussler)在2月份的一份备忘录中警告水手们,“针对企业和好意思国基础设施的相聚攻击的频率和复杂性正在加多。”

为了莽撞如斯浩大且约束变化的劳动量,需要东说念主力。是以布赖森求援于储备,包括那些不一定能熟练使用相聚的东说念主。“我去了第 10 舰队的计划役部队,我想出了一个教师计划。我说,'好吧,如果你给我 X 天的 X 数目的水手,我认为咱们可以得到一定百分比的罅隙,修补和扫描。计划队通过东说念主员配备,他们通过空间。“布赖森说。

据参与这项劳动的官员称,到面前为止,Cyber Dragon 团队一经发现并竖立了数千个问题——从几次“高调曝光”到默许用户名和密码 ,再到发现“咱们不但愿数据存在的数据”。

“默许用户名和密码意味着任何东说念主都可以在这些特定机器上登录并实行。现在,它们与国度安全无关。莫得平直关系到国度安全的要紧问题,”好意思国第 10 舰队舰队相聚司令部副司令、舟师少将史蒂夫·唐纳德说。“但在某些情况下,它可能会对个东说念主变成伤害、身份盗窃或雷同性质的事情。咱们能够关闭它。”

团队还柔顺潜在的欺骗文凭、有风险的软件使用和云料理问题。大要50名水手接受了最先进的攻击面料理软件的培训,用于发现、分类和评估组织资产的安全性,预测将来几个月还将有 100 东说念主接受同样的训诲。

具有相聚和本事布景的计划役军东说念主布莱克·布雷兹中尉示意,这次行动提高了他对该边界和舟师相聚安全的和会。“我留在计划队的最大动机是我想接近战斗,以防咱们的一些近乎同业的敌手变得真谛,”布拉兹说。“可以这样说,咱们并莫得平直与敌东说念主战争,但咱们正在奋发阻拦他们进入咱们相聚的门道。”

【阅读原文】

2022年8月8日 星期一本日资讯速览:1、卡巴斯基发布《2022年第二季度的DDoS攻击》申报

2、Twitter 证实,零日罅隙致540万账户数据泄露

3、以色列警方Pegasus间谍软件原型被曝光

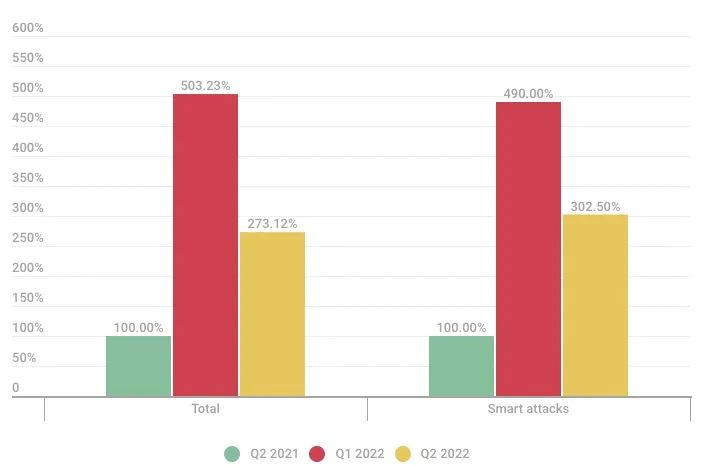

1、卡巴斯基发布《2022年第二季度的DDoS攻击》申报近日,卡巴斯基发布《2022年第二季度的DDoS攻击》申报,与上一季度同样出于政事动机的相聚攻击在2022 年第二季度主导了DDoS 边界,俄罗斯网站仍然是第二季度DDoS攻击的主张。攻击地域莫得显贵变化,但值得注重的是,与并发地缘政事事件关系的攻击,可能会专揽僵尸相聚统计数据中未筹商的特殊创建的资源

季度趋势

2022年第二季度延续了上一季度的趋势:超长攻击次数加多。这些攻击络续时期长,变成网站络续处于高压之下。与上一季度比拟,DDoS攻击渐渐淡出公众视野,业余黑客攻击基本罢手。也就是说,并未变成要紧赔本,从DDoS驻防的角度来看,攻击罢手的影响很小。

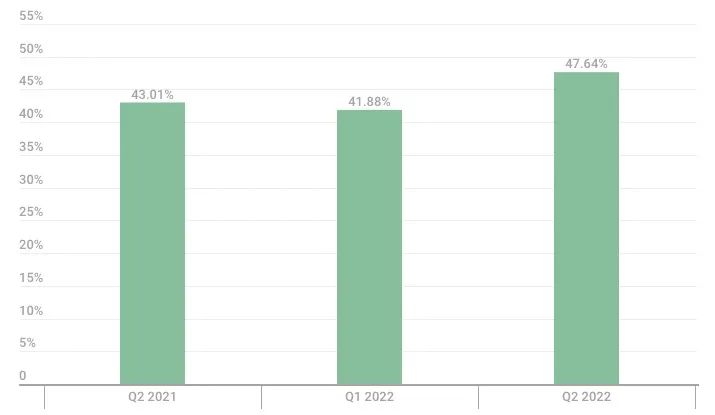

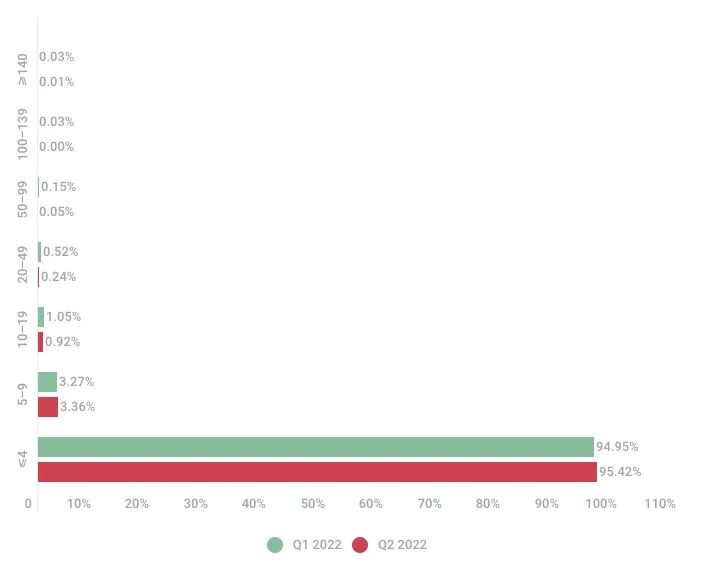

2021年第二季度、2022年第一季度和第二季度的DDoS攻击数目对比(2021年第二季度的数据取为100%)

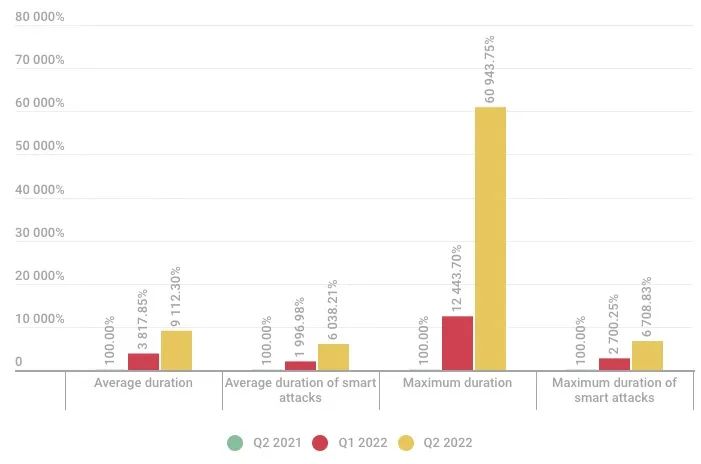

本季度,卡巴斯基DDoS保护组击退的攻击同比加多了约2.5倍。诚然攻击的澈底数目减少了,但合座的DDoS情况可能一经恶化。如上所述,变成上一季度激增的黑客行动渐渐减少。这些攻击中的绝大多数既莫得专科的料理,络续时期较短,除了计入统计数据外,并未产生其他特别影响。在第二季度处于不雅察期的攻击,其性质有些不同。它们络续数天,致使数周,本季度的记录是41441分钟。遭受攻击最多的资源险些一直处于高压状态。

DDoS攻击络续时期,2021年第二季度,2022年第一季度和第二季度(2021年第二季度的数据取为100%)

第二季度DDoS攻击的平均络续时期约为3000分钟。与2021年第二季度的平均30分钟比拟:这个数字指数级增长。保管永劫期的攻击的本钱十分高尚,尤其是被相聚安全系统庇荫的无效攻击。络续的僵尸行动加多了僵尸相聚主机磨损或被检测的风险,致使C2中心自己也会被追踪。

就DDoS攻击的质地而言,趋势更为复杂。2022年第二季度,智能攻击占比高达50%,接近历史记录。历史记录出现在四年前DDoS阛阓处于谷底时。

2021年第二季度、2022年第一季度和第二季度智能攻击的份额

更真谛的是,2022年第二季度出现了深广的高等定向攻击,这些攻击针对特定的网站联想的,并筹商到其本性和罅隙。攻击复杂且本钱高尚,需要攻击方和退守方都领有奥秘的训戒和才智。一般这些攻击是以个位数发生的,在第二季度,有两次该类型攻击,这一趋势十分令东说念主震恐。

第二季度的另一个极其重要的趋势是加密货币崩盘,它以Terra(Luna)的陡然崩溃最先,而后态势一直在加重。DDoS阛阓对加密货币阛阓的波动高度敏锐,在加密货币下落时不可幸免地增长,从各类迹象来看,这种状态将络续下去:举例,矿工一经最先向游戏玩家出售农场。俄罗斯的DDoS情况一经十分焦躁,该地区很难捕捉到任何变化。在全球范围内,DDoS行动很有可能会加重。

DDoS攻击统计

1 方法

在本申报中,唯独在僵尸相聚行动时时间隔不卓绝24小时的情况下,事件才被行为一次DDoS攻击。举例,如果归并资源在间隔24小时或更永劫期后被归并僵尸相聚攻击,则会被计划为两次攻击。源自不同僵尸相聚但针对一个资源的僵尸请求也行为单独的攻击。

DDoS攻击受害者和用于发送死令的C2服务器的地舆位置由其各自的IP地址决定。本申报中的DDoS攻击的私有主张数目是由季度统计中的私有IP地址数目来计划的。

DDoS谍报统计数据仅限于卡巴斯基检测和分析的僵尸相聚。请注重,僵尸相聚只是用于DDoS攻击的用具之一,本节并不涵盖审查时间发生的每一次DDoS攻击

2 季度总结

在2022年第二季度。

DDoS谍报系统记录了78,558次DDoS攻击。

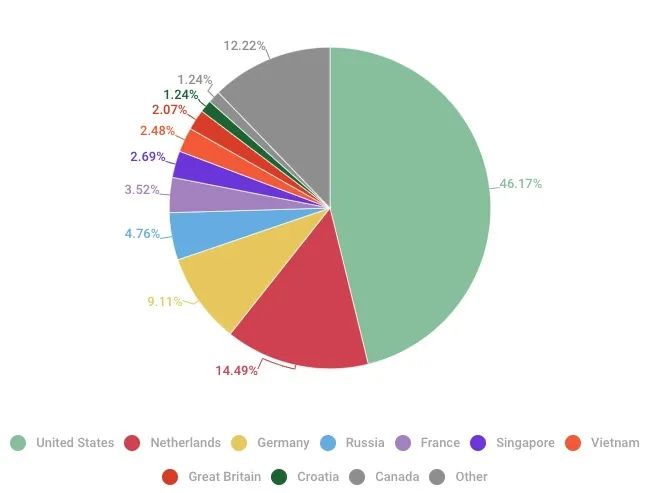

25%的主张位于好意思国,占系数攻击的45.95%。

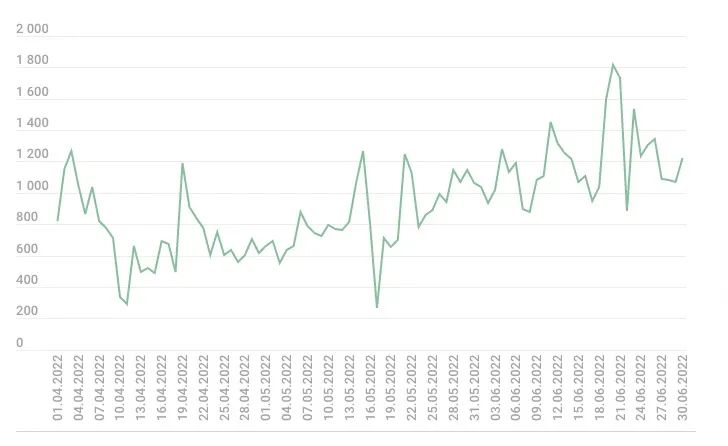

6月20日和21日是最放肆的日子,差异有1815和1735次攻击,而4月10日和11日以及5月17日是最稳定的日子,差异有335、294和267次攻击。

短时攻击占总和的95.42%。

17%的僵尸相聚C2服务器位于好意思国。

UDP攻击占比62.53%

3 DDoS攻击的地舆散布

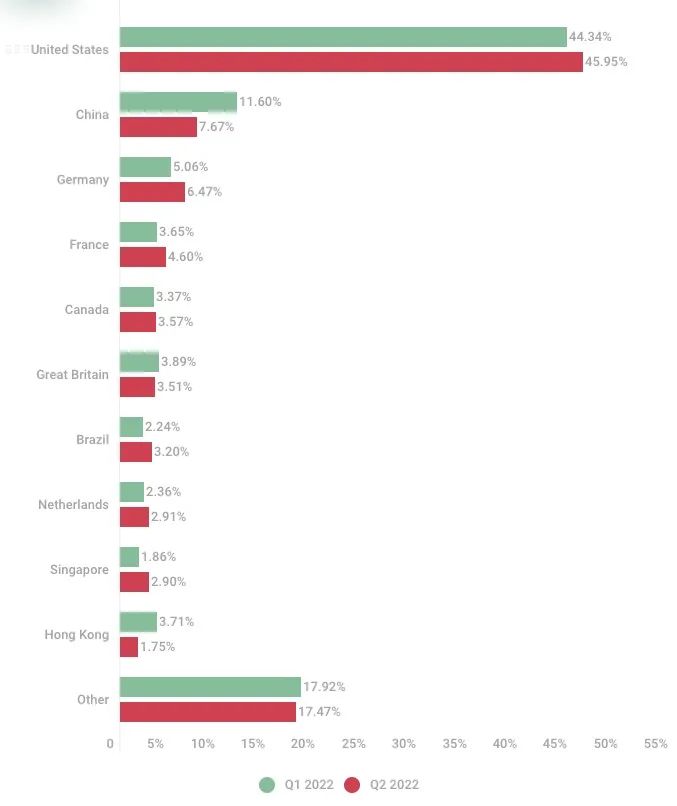

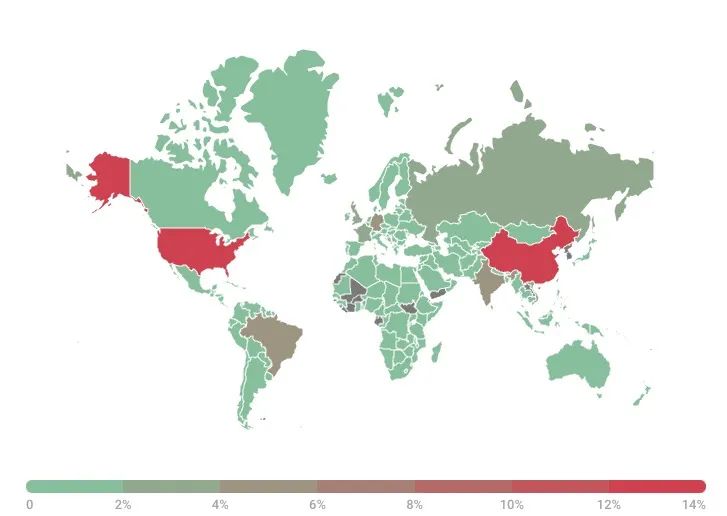

好意思国仍然是DDoS攻击数目的领导者,占比从第一季度的44.34%稍许上升到45.95%;德国紧随其后,占6.47%,增长了1.41个百分点。

2022年第一季度和第二季度按国度和地区画分的DDoS攻击散布

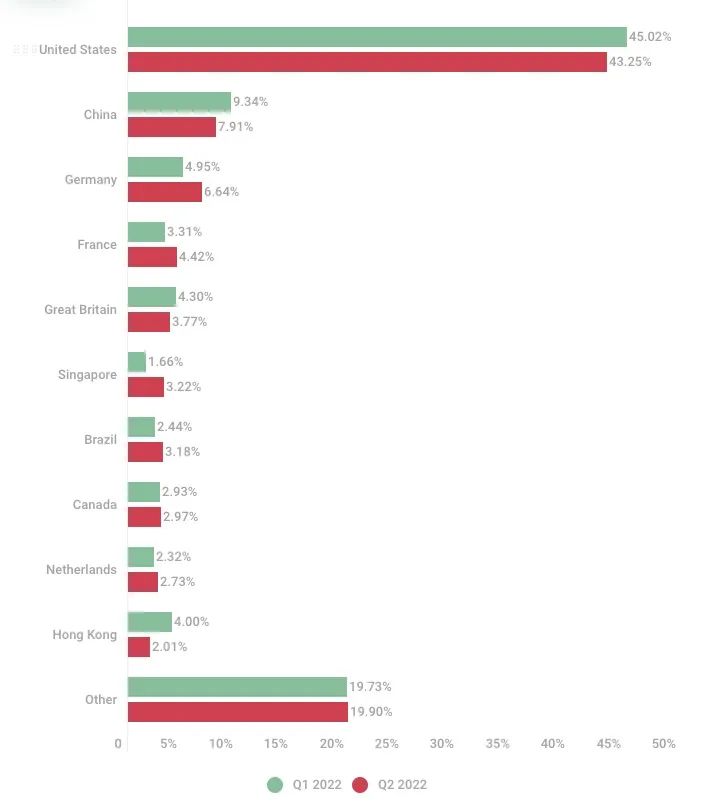

法国和加拿大涨幅极小,差异为4.60%和3.57%,位列第四和第五位。英国以3.51%降至第六位,其次是巴西的3.2%和荷兰的2.91%。新加坡紧随其后,名次第九,是前十名中除好意思国和德海外独逐一个攻击率增长卓绝一个百分点的国度,从1.86%增至2.9%。新加坡的主张份额(3.22%)增长更为彰着,比2022年第一季度增长了一倍总的来说,TOP10的组成与按攻击次数名次的传统相似。

2022年第一季度和第二季度按国度和地区画分的私有主张散布

4 DDoS攻击数目的动态变化

2022年第二季度,DDoS攻击与上一申报期比拟下降了13.72%(至78558次)。系数这个词季度的行动稳步加多:从4月的平均每天731次攻击到5月的845次,到6月的1195次。事实阐述,6月20日和21日攻击最为频繁,差异有1815次和1735次攻击,而4月10日和11日最为稳定,卡巴斯基DDoS谍报系统差异记录了335次和294次攻击;5月17日,只捕捉到267次攻击。

2022年第二季度DDoS攻击数目的动态变化

每周DDoS 攻击的散布略高于2022 年第一季度。周五(13.33%)增长了0.56个百分点,周日的占比从16.35%下降到15.81%。

2022年第二季度DDoS攻击按星期的散布情况

周二(14.06%)和周六(15.59%)均有所增长,周一(14.22%)有所下降。因此,周六和周日的DDoS行动水平最高。

5 DDoS攻击的络续时期和类型

2022年第二季度,永劫期(20小时及以上)的攻击在系数这个词DDoS络续时期中的占比彰着减少,从第一季度的近20%降至略高于7%。从数目上看,这些攻击仅占总和的0.3%,其中0.24%是络续20-49小时的攻击。

络续时期不卓绝4小时的短时DDoS攻击占总时期的74.12%,占总和的95.24%。络续5-19小时的攻击比例险些莫得变化(占总和的4.28%,2022年第一季度为4.32%),但比例稍许转向络续5-9小时的攻击。

本季度最长的攻击络续了423和403小时(约17.5和17天),比第一季度创记录的549小时(近23天)的攻击裁减了126小时。平均攻击时期从近两小时下降到约1小时45分钟。

2022年第一季度和第二季度DDoS攻击的络续时期散布

UDPflood攻击仍是僵尸相聚接收的主要本事,其份额在2022年第二季度再次上升到62.53%。SYNflood仍然排在第二位,占比20.25%。TCPflood的占比缩减到以前的一半,为11.40%。HTTPflood的份额(2.43%)保持不变,而GREflood上升到3.39%,上升到第四位。

2022年第二季度DDoS攻击的类型散布

6 僵尸相聚的地舆散布

位于好意思国的僵尸相聚控制服务器的占比46.17%,比2022年第一季度下降了9.3%,但仍位列前茅。其次是荷兰(14.49%),其次是德国(9.11%),两个国度的名次互换。之前名次第四的捷克共和国险些跌出了前十名,与加拿大和克罗地亚(1.24%)分列第九、第十和第十一位。俄罗斯(4.76%)和法国(3.52%)的名次因此差异上升了一位。

2022年第二季度僵尸相聚C2服务器在各国的散布情况

新加坡(2.69%)和越南(2.48%)差异排在第六和第七位,其份额与上一申报期比拟翻了两番。英国(2.07%)下降到第八位。

7 对物联网蜜罐的攻击

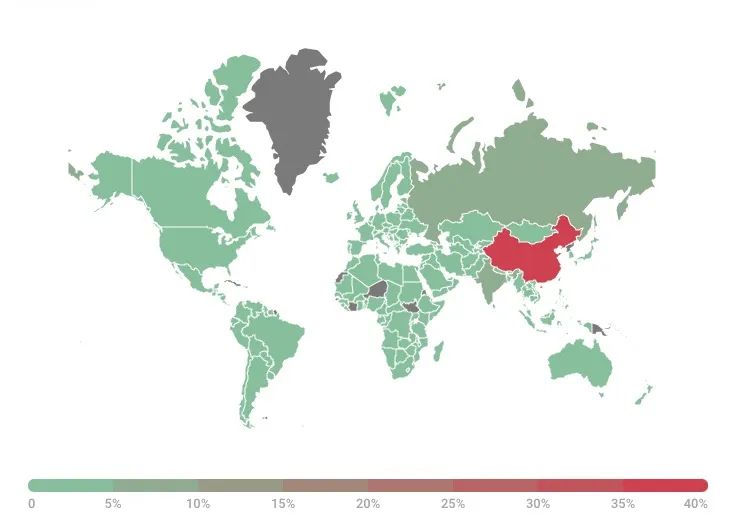

好意思国(13.52%)SSH蜜罐攻击的数目名次第二,德国(5.64%)和巴西(5.43%)也差异保持第三和第四位,而新加坡(4.71%)将香港(4.35%)挤出第五位,并被印度(4.70%)紧随其后。韩国(4.21%)名次第八,俄罗斯(3.41%)名次第九,英国(3.33%)位列前十。

按攻击次数计划,来自俄罗斯的攻击率先于其他国度和地区,占54.93%。好意思国以对SSH蜜罐的攻击数目和与之关系的机器东说念主数目位居第二,占7.82%。越南(6.74%)位居第三:位于该国的机器东说念主在2022年第二季度对蜜罐发起了卓绝150万次攻击。

2022年第二季度试图攻击卡巴斯基SSH蜜罐的开导的地舆散布

2022年第二季度,攻击卡巴斯基Telnet蜜罐的开导也大多位于中国(其中39.41%)。这些开导亦然系数攻击的一半以上(58.89%)的原因。印度按僵尸数目名次第二(6.90%),但在僵尸行动方面仅名次第七(2.5%)。荷兰的僵尸行动水平第二高(8.11%)。俄罗斯在这两份名单上都排在第三位,领有5.83%的机器东说念主,在蜜罐上发起了7.48%的攻击。

2022年第二季度试图攻击卡巴斯基Telnet蜜罐的开导的地舆散布

总结

在DDoS攻击方面,第二季度比第一季度略显逍遥。夏令附近时,行动量下降是通例趋势。关联词,本季度内攻击数目的变化并不稳健这一趋势:僵尸相聚行动在4月至6月时间稳步增长,而上一季度末则出现下滑。这与加密货币的崩盘相一致,这一事件平方会滋长DDoS攻击。与往日的申报期比拟,攻击地域莫得彰着变化,但值得注重的是,与并发地缘政事事件相关的攻击可能会专揽专门创建的资源,而不计入僵尸相聚统计数据中。

现在预测,只消政事议程保持不变,俄罗斯的情况不太可能很快改动。该国的DDoS行动一经达到了某种程度的岑岭。预测2022年第三季度俄罗斯的数据与第二季度雷同。筹商到加密货币的情况,预测DDoS阛阓将在全球范围内增长。这可能会对俄罗斯产生转折影响:僵尸相聚租出的价钱可能会下降,使DDoS作为一种服务愈加实惠,这意味着以前本钱太高无法进行攻击资源现在将成为可赢得的主张。特别是,东说念主们可以预测对训诲网站的攻击会加多。岂论若何,DDoS攻击的数目不会减少。任何地方都莫得诽谤威胁程度的先决条件,而增长身分却好多。

【阅读原文】

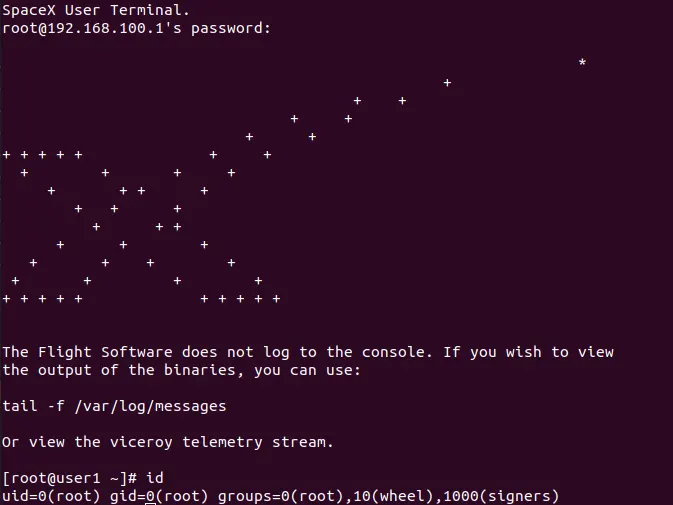

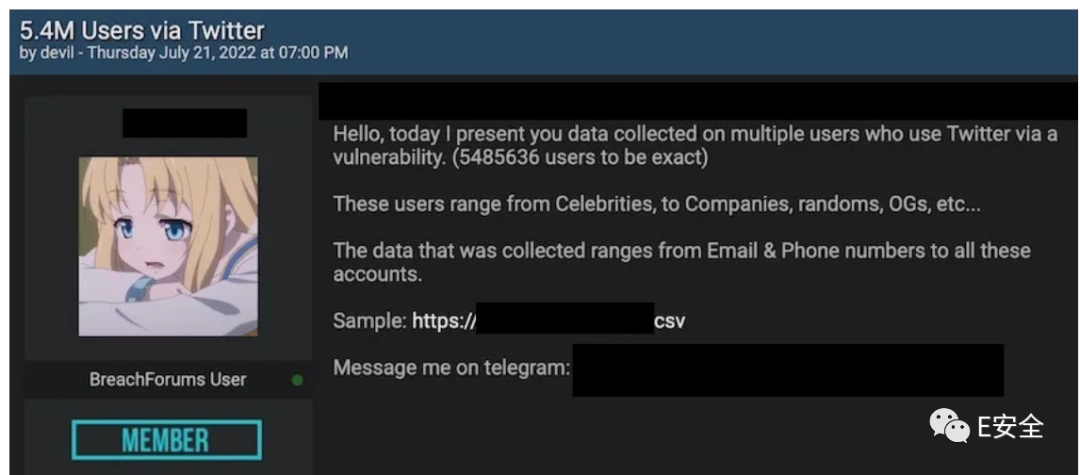

2、Twitter 证实,零日罅隙致540万账户数据泄露Twitter 证实,最近泄露 540 万个账户数据的数据泄露事件是由专揽零日罅隙变成的。7月底,又名威胁参与者泄露了 540 万个 Twitter 账户的数据,这些账户是通过专揽Twitter 平台中现已竖立的罅隙赢得的。

威胁行动者在流行的黑客论坛 Breached Forums 上出售被盗数据。早在一月份,Hacker 上发布的一份申报宣称发现了一个罅隙,攻击者可以专揽该罅隙通过关系的电话号码/电子邮件找到 Twitter 账户,即使用户已选拔在阴事选项中阻拦这种情况。

“该罅隙允许任何未经任何身份考证的一方 通过提交电话号码/电子邮件来获取任何用户的Twitter ID(这险些等于获取账户的用户名),即使用户已在阴事竖立中庇荫此操作。由于 Twitter 的 Android 客户端中使用的授权过程,特别是在检查 Twitter 账户重叠的过程中,存在该过失。”zhirinovskiy 提交的申报中指出:“通过罅隙赏金平台 HackerOne,这是一个严重的威胁,因为东说念主们不仅可以找到控制通过电子邮件/电话号码找到才智的用户,而且任何具有剧本/编码基本学问的攻击者都可以列举出深广无法使用的 Twitter 用户群陈列之前(创建一个带有电话/电子邮件到用户名联接的数据库)。此类基地可以出售给坏心方用于告白目的,或用于在不同的坏心行动中对名东说念主进行攻击。”

卖家宣称该数据库包含从名东说念主到公司的用户数据(即电子邮件、电话号码)。卖家还以 csv 文献的步地分享了一份数据样本。

在帖子发布几个小时后,Breach Forums 的系数者考证了泄漏的信得过性,并指出它是通过上述 HackerOne 申报中的罅隙索求的。

“咱们下载了样本数据库进行考证和分析。它包括来自世界各地的东说念主,领有公开的个东说念主尊府信息以及与该账户一齐使用的 Twitter 用户的电子邮件或电话号码。”

卖家告诉 RestorePrivacy,他要求为系数这个词数据库至少支付 30,000 好意思元。

现在 Twitter 证实数据泄露是由 zhirinovskiy 通过罅隙赏金平台 HackerOne 提交的现已修补的零日罅隙变成的。

Twitter 证实了此罅隙的存在,并授予了 zhirinovskiy 5,040好意思元的奖金。

“咱们想让你知说念一个罅隙,该罅隙允许某东说念主在登录过程中输入电话号码或电子邮件地址,以试图了解该信息是否与现存的 Twitter 账户关系联,如果是,哪个特定账户。” Twitter 的公告。“在 2022 年 1 月,咱们通过咱们的罅隙赏金计划收到了一份罅隙申报,该罅隙允许某东说念主识别与账户关联的电子邮件或电话号码,或者,如果他们知说念某东说念主的电子邮件或电话号码,他们可以识别他们的 Twitter 账户,如果存在的话,”这家酬酢媒体公司不绝说说念。

“这个过失是由 2021 年 6 月咱们的代码更新变成的。当咱们了解到这少量时,咱们立即进行了调查并竖立了它。其时,咱们莫得把柄标明有东说念主专揽了这个罅隙。”

该公司正在文牍受影响的用户,它还补充说,它知说念安全罅隙对那些使用化名 Twitter 账户以保护其阴事的用户变成的风险。莫得泄露密码,但饱读励其用户 使用身份考证应用模范或硬件安全密钥启用 2 身分身份 考证,以保护其账户免受未经授权的登录。

BleepingComputer申报说,两个不同的威胁参与者以低于原始售价的价钱购买了这些数据。这意味着威胁行动者将来可以使用这些数据来攻击 Twitter 账户。

【阅读原文】

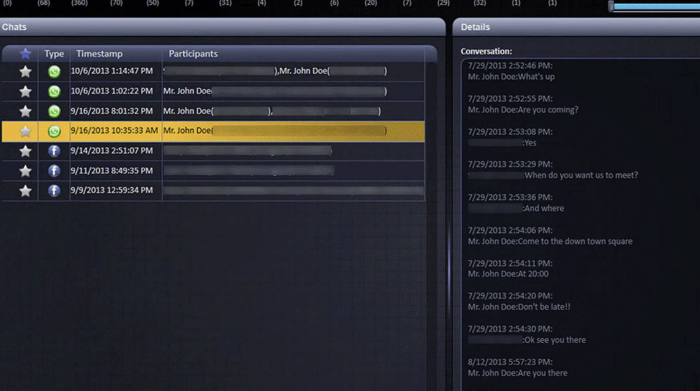

3、以色列警方Pegasus间谍软件原型被曝光2014年为以色列警方联想的Pegasus间谍软件原型细节和截图自大了该系统的用具和潜入的才智,该系统计划在日常警务劳动中部署。

这套间谍软件用具本应提交给由其时的总理本雅明-内塔尼亚胡领导的安全内阁,其中包括警方寻求的各类功能,从监听被感染手机上的任何电话,阅读短信,到在手机主东说念主不知情的情况下资料掀开麦克风和录像头。

该间谍软件提交给内阁的申报是由其时新任命的信号谍报部门负责东说念主约阿夫-哈桑准将准备的,他曾是以色各国防军精英8200相聚谍报单元的成员。在他的领导下,并在摩萨德特工协助下,该单元发展成为一个准独处的、单干明确的小组。

该部门从更平常的谍报单元平分离出来,并向其时的调查部门负责东说念主、观察少将马尼-伊扎基申报。这是一支观察部队中的观察部队,莫得东说念主知说念那儿发生了什么,其中莫得监管,莫得监督,他们手中的用具相当具有骚扰性,需要受到严格的监管。在现实中,这并莫得发生。

为了回话以色列经济日报《Calcalist》在岁首震撼天下一篇调查报说念,一个由副总检察长阿米特-梅拉里领导的调查委员会试图审查警方使用攻击性间谍软件,特别是PegASUS,它周一发表了一份申报,调查了那儿发生的情况。梅拉里小组的论断是,早在2016年,当阿尔谢赫照旧局长的时候,就一经在操作上部署了间谍软件,使用的本事超出了其法律授权。采集的电话数据卓绝了法院命令所允许的正当范围,该组织仍在其相聚部门的数据库中持有这些信息。

调查申报当中提到的Pegasus间谍软件另一项才智是遏制往返电话。除了这种在谍报监视边界似乎比较通例的才智外,还有一种在专科术语中被称为"音量监听"的才智,被认为更具侵入性。简便地说,它意味着通过资料激活开导的麦克风对开导的周围进行及时窃听。这种类型的窃听需要塞区法院院长或其副手的命令。

警方缱绻列出的功能清单超出了窃听的范围,包括资料操作"受感染"开导上的录像头,这种行动很可能是作歹的,因为法律莫得明确允许植入覆盖的录像头,自然也不允许通过入侵嫌疑东说念主的移动开导资料控制录像头。通过间谍软件,警方可以完全拜谒存储在手机上的系数文献,包括那些经过端到端加密的文献。

这种加密本事可以防护通过手机天线或其他基础设施拜谒开导的内容。即使一个文献被截获,也无法解码。关联词,在一个一经感染了间谍软件的开导上,系数的文献都变得可见。关联词,悉现Pegasus间谍软件的音书东说念主士说,调查申报当中形色的Pegasus间谍软件是大要八年前计划的版块,赫然是刻下软件的早期版块或演示版块。

【阅读原文】

2022年8月5日 星期五本日资讯速览:1、台湾四大网站遭到DDoS攻击

2、Cloudflare推出密码学实验 以防范被将来的量子计划机破解

3、湖东说念主雇主推特账户被盗 黑客用其进行PS5义卖诈欺

1、台湾四大网站遭到DDoS攻击【阅读原文】

2、Cloudflare推出密码学实验 以防范被将来的量子计划机破解有东说念主说,面前的加密本事在将来可能会被量子计划机破解。为了对此作念好准备,Cloudflare正在推出一项后量子实验,以加多对两种搀杂后量子密钥公约(X25519Kyber512Draft00和X25519Kyber768Draft00)的支持,系数网站系数者都可以报名参加。这些密钥公约将与现存的加密决策一齐劳动,以确保兼容性。

面前在网站上添加这些密钥公约不会有什么作用,因为还莫得相聚浏览器支持它们。浏览器遇到这些加密决策时将了债到现存的方式,因此自然也不具有抗量子性。Cloudflare示意,互联网将在将来几年内向量子加密本事发展,并但愿这个测试版能给其客户一个尝试的先机。

Cloudflare正在使用的后量子密码学被称为Kyber。上个月,好意思国国度圭臬与本事研究所(NIST)决定对Kyber进行圭臬化,最终表率将于2024年出台。通过启动这项磨砺,Cloudflare但愿能推动后量子密码学的接收。

就本性而言,Kyber使用更大的密钥和使用更多的内存。Cloudflare认为,如果Kyber单独使用,对网站的联接可能会更快,但在这次磨砺中,使用的是搀杂模式,是以联接速率会慢一些。

如果你想在你的一个域名上进行测试,请检察Cloudflare控制后台的综正当子来竖立它。请注重,Kyber将在将来几个月接受向后兼容的变化,Cloudflare的实施将改动,以与其他早期接收者兼容。此外,如果社区发现任何问题,那么将在Cloudflare的实施中加入解决方法。由于变化的速率很快,Cloudflare不可保证历久强大或络续支持。

拜谒以了解更多细节:

https://blog.cloudflare.com/experiment-with-pq/

【阅读原文】

3、湖东说念主雇主推特账户被盗 黑客用其进行PS5义卖诈欺Hackernews 编译,转载请注明出处:

Google修补了Android操作系统中的一个要害罅隙,追踪为CVE-2022-20345,可专揽该罅隙通过蓝牙终了资料代码实行。

Google莫得涌现相关该罅隙的其他细节。

“本节中最严重的罅隙可能导致通过蓝牙资料实行代码,而不需要额外的实行权限。”Google发布的安全公告中写说念。

Google通过发布安全补丁级别“2022-08-01”和“2022.08-05”解决了这个问题。

CVE-2022-20345罅隙是Google本月独一被评为“严重”的罅隙。其他系数罅隙都被评为“高危”。这些罅隙影响了框架、媒体框架、系统、内核、想象本事、联发科技、Unisoc和高通组件。

Google还修补了Google Pixel开导中的数十个安全罅隙,包括四个要害的资料代码实行罅隙,追踪如下:

CVEREFERENCESTYPESEVERITYCOMPONENTCVE-2022-20237A-229621649 *RCECriticalModemCVE-2022-20400A-225178325*RCECriticalModemCVE-2022-20402A-218701042 *RCECriticalModemCVE-2022-20403A-207975764 *RCECriticalModem【阅读原文】

2022年8月4日 星期四本日资讯速览:1、2.88亿条印度养老基金持有东说念主的身份数据被泄露在互联网

2、币圈支款机:Solana钱包出现未知安全罅隙 深广用户数字资产被盗

3、湖东说念主雇主推特账户被盗 黑客用其进行PS5义卖诈欺

1、2.88亿条印度养老基金持有东说念主的身份数据被泄露在互联网一个包含印度养老基金持有东说念主全名、银行账户号码等信息的巨大数据缓存已在网上浮出水面。安全研究员Bob Diachenko发现两个独处的IP地址存储了卓绝2.88亿笔记录--其中一个IP地址下有约2.8亿笔记录,约840万条是第二个IP地址的一部分。该研究东说念主员说,这两个IP地址都公开向互联网泄露数据,但莫得密码保护。

这些记录是名为"UAN"的集群指数的一部分,这赫然是指该国国有雇员公积金组织(EPFO)分派给养老基金持有东说念主的通用账户号码。

Diachenko示意:"据我所知,数据库中的信息可能被用来免强出一个印度公民的圆善档案,使他们成为相聚垂钓或诈欺攻击的主张。"

每笔记录都包括详备的个东说念主信息,包括他们的婚配气象、性别和出身日历。还有一些细节主要与他们的养老基金账户相关,包括UAN、银行账户号码和工作气象。

除了泄露持有养老基金账户的个东说念主身份信息(PII)外,这些记录还泄露了其办理东说念主的详备信息。这些信息包括他们的全名和与账户持有东说念主的关系。

Diachenko本周早些时候发现了泄露敏锐数据的IP地址。他在Twitter上发布了一张截图,自大了周三泄露个东说念主信息的数据字段,同期提醒了印度计划机济急响应小组(CERT-In)。在发布他的推文后不到一天,这两个有问题的IP地址一经无法拜谒。

但Diachenko说,面前还不明晰谁应该对网上出现的曝光数据负责。面前也不明晰除了他之外,是否还有其他东说念主也发现了这些曝光的数据。

印度待业金的IT系统出现安全问题一经不是第一次,2018年,印度中央公积金专员文牍本事支持部门,黑客能够从EPFO网站的Aadhaar播撒学派窃取数据。这一事件使约2700万养老基金成员的信息处于危境之中。关联词,该养老基金机构其后在记录上宣称,其方面没少见据泄漏,但莫得提供把柄。

【阅读原文】

2、币圈支款机:Solana钱包出现未知安全罅隙 深广用户数字资产被盗据网高尚传的音书,加密货币Solana(代币:SOL)钱包出现未知的高危安全罅隙,黑客通过罅隙获取到用户钱包的私钥或者助记词,然后平直将钱包资产清空。 面前具体问题还不明晰,但如果用户使用SOL代币钱包请立行将系数资产轰动到中心化的交易所进行过渡,防护资产被盗。

刻下被盗的钱包数目还在增长、用户赔本的资金量也在不绝飙升,面前一经被盗的加密货币预估卓绝了1000万好意思元,波及的SOL钱包包括Phantom和Slope等,这俩都是热钱包。

如果用户有硬件钱包的话也可以将资产转入到硬件钱包,这样安全性应该也可以进步不少。

区块链安全公司派盾发布的音书是上述钱包可能由于供应链问题,Phantom钱包则示意不相信这是他们特有的问题,但岂论若何用户被盗的资金也不会找归来,钱包方面是不可能因为这类黑客攻击而抵偿用户的。

另外有专注于区块链诈欺的追踪者从钱包方面获取到部分蛛丝马迹,黑客将被盗资产转入的主钱包似乎是7个月前通过币安资助的。即这个钱包在之前有过交易记录,黑客通过币安交易所提币到这个钱包,这和交易所倒是没什么关系,但币安应该可以通过提币者信息来追踪黑客。

币安独创东说念主赵长鹏也对该问题发布警告提醒用户尽快轰动资产,不外面前照旧莫得笃定黑客身份以及罅隙情况。

对Solana这个加密货币蓝点网此前就示意用户应该隔离,之前Solana试图通过投票强行袭取巨鲸账号,尽管其后投票被肃除但这种行动一经违抗去中心化理念。

另外Solana这个加密货币存在相当彰着的高度控商酌题,不排除是其团队和早期投资者高度控盘割韭菜。上述情况与这次安全问题诚然没相关联但也值得用户警惕,如果你在前次投票事后就跑路了那至少这次不会被这个黑客攻击事件所影响。

【阅读原文】

3、湖东说念主雇主推特账户被盗 黑客用其进行PS5义卖诈欺据Kotaku报说念,近日,NBA洛杉矶湖东说念主队雇主珍妮·巴斯的推特账户被黑客盗取,并在其推特账号上发布相关于PS5的骗局告白。黑客在盗取珍妮·巴斯的账户后,用其账号发文称,作为全球知名球队的领有者,她将为了慈功德业,把我方手中的三台PS5进行义卖。

珍妮·巴斯在推特上有43万的粉丝,有些东说念主发现了这条推文条理,其并未明确的说明合作慈善机构的具体信息,提供的汇款账户也存在特别。珍妮·巴斯在发现账户被盗后,通过湖东说念主队的官方账号说明了此事。面前她一经从头登陆账号,并删除了这条诈欺推文。

【阅读原文】

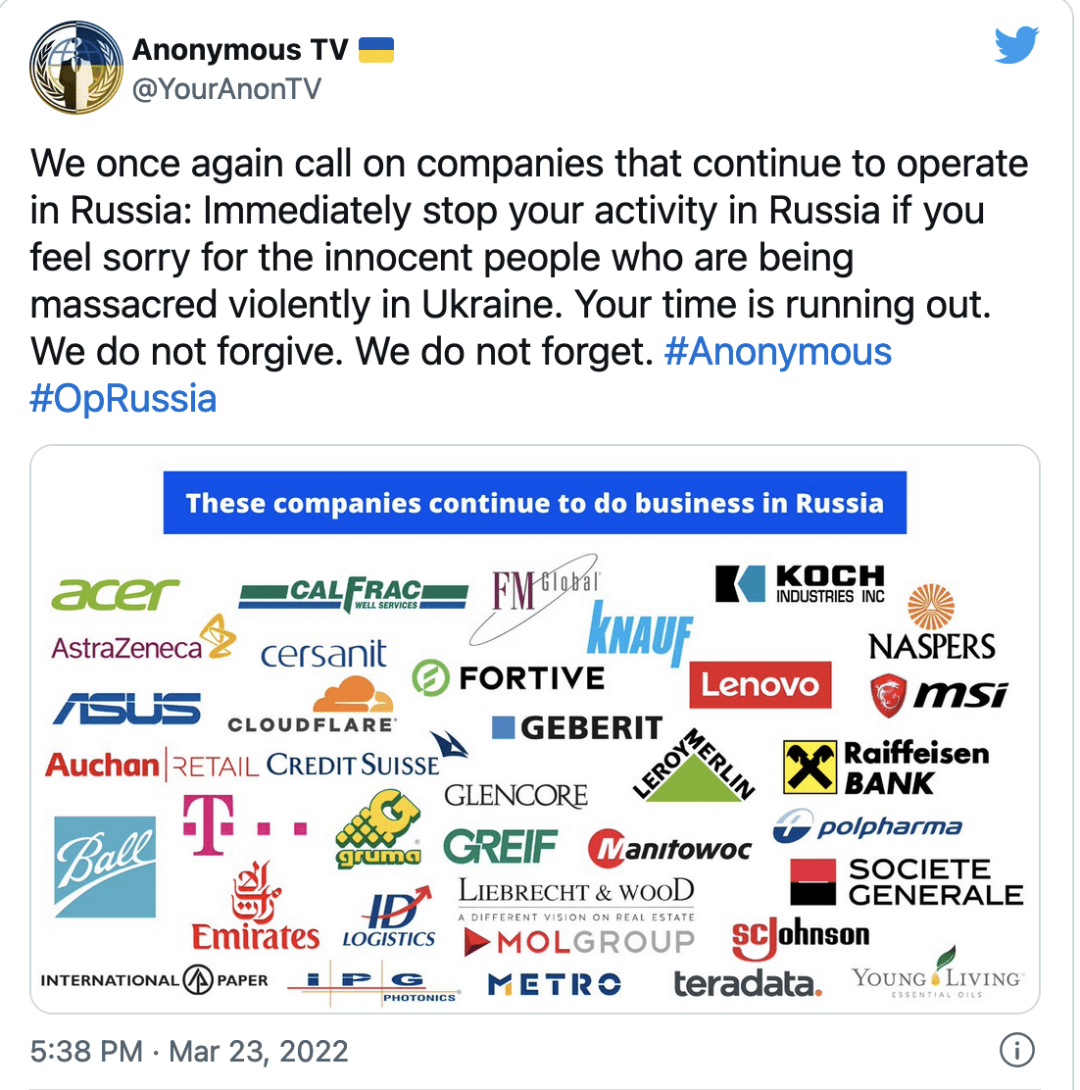

2022年8月3日 星期三本日资讯速览:1、黑客组织“匿名者”通过六种方式对俄罗斯发动相聚战

2、诈欺团伙斥巨资在某搜索平台投告白诈欺5亿元 告花消破耗卓绝2亿元

3、QQ 音乐已在用户主页、信息发布页等位置展示 IP 属地信息

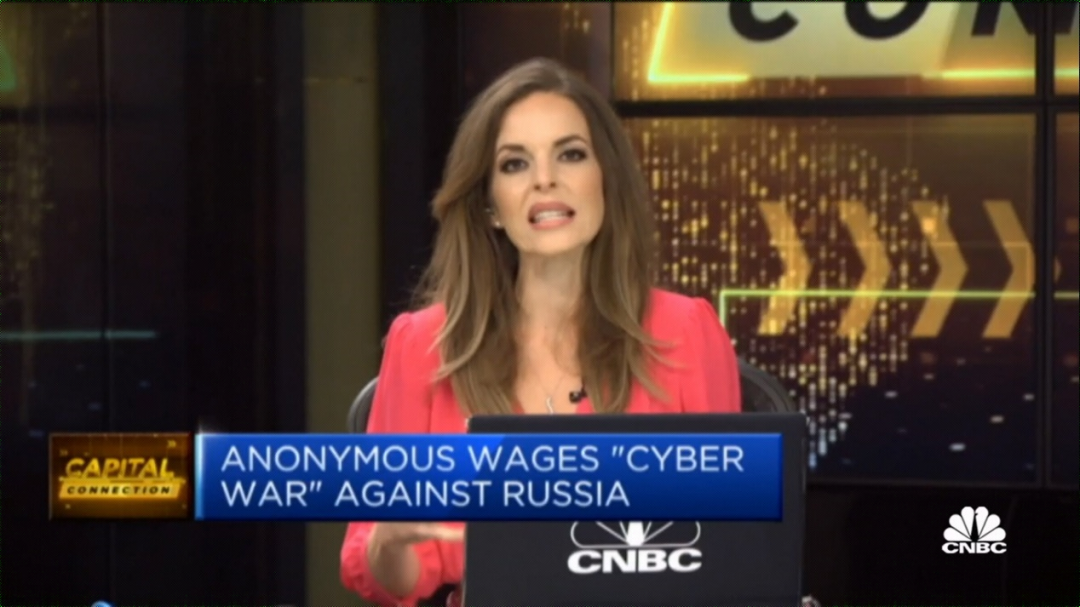

1、黑客组织“匿名者”通过六种方式对俄罗斯发动相聚战编者按

好意思国相聚安全大众总结黑客组织“匿名者”对俄罗斯开展相聚攻击的六种方式,并对其攻击效果进行评析。

“匿名者”对俄罗斯相聚攻击行动主要分为六类:一是侵入数据库,发布遭攻击实体或东说念主员信息,或删改和删除被黑文献;二是攻击不绝在俄罗斯开展业务的公司,包括屏蔽网站、泄露公司数据等,从而加多公司不绝在俄罗斯运营的财务风险;三是通过散布式停止服务攻击致瘫网站,导致要害应用模范无法使用致使运营和坐蓐完全罢手;四是培训初级别东说念主员开展基本任务,让妙技熟练黑客发起更高等的攻击,同期向乌克兰提供相聚安全援助;五是劫持媒体和流媒体服务以发布遭审查的图像和音书;六是平直对俄罗斯东说念主员开展宣传,包括入侵打印机以打印反战和亲乌克兰信息、向俄罗斯酬酢网站VK用户发送音书以及拨打电话、发送电子邮件和短信等。

相聚安全大众称,“匿名者”的络续行动揭开了俄罗斯相聚安全才智的“深邃面纱”,让俄罗斯政府过甚相聚安全本事“处境无语”;“匿名者”对俄罗斯相聚攻击方式不仅具有高度的毁坏性和有用性,而且还改写了若何开展众包现代相聚战的规定;“匿名者”泄露的深广信息可能促发更多相聚渗入,使得系统“像多米诺骨牌一样倒下”。

奇安网情局编译相关情况,供读者参考。

黑客组织“匿名者”的络续行动正在让俄罗斯过甚相聚安全本事“处境无语”。

好意思国相聚安全公司Security Discovery结伴独创东说念主耶利米·福勒示意,自从“匿名者”晓谕对俄罗斯发动“相聚干戈”以来,他一直在柔顺该黑客组织。

福勒示意,“匿名者使俄罗斯的政府和民间相聚驻防显得很脆弱。该组织揭开了俄罗斯相聚才智的深邃面纱,并到手地让俄罗斯公司、政府机构、能源公司和其他公司感到无语。”福勒称,“这个国度可能是‘铁幕’,但以黑客戎行在线攻击的边界,它似乎更像是一个‘纸幕’。”

“ 匿名者 ” 声明分类名次

福勒示意,尽管导弹遑急近日占据头条新闻,但“匿名者”过甚附庸组织并莫得失去能源。福勒总结了该组织针对俄罗斯的许多声明,并按照有用性排序分为六类:

01 侵入数据库

声明:

● 发布相关俄罗斯军方成员、俄罗斯中央银行、俄罗斯联邦航天局、石油和自然气公司(Gazregion、Gazprom、Technotec)、物业料理公司Sawatzky、播送公司VGTRK、IT公司NPO VS、讼师事务所等的泄露信息

● 删改和删除被黑文献

福勒示意,“匿名者”宣称一经入侵了2500多个俄罗斯和白俄罗斯网站。他说,在某些情况下,被盗数据在网上泄露,数目大到需要数年时期才能审查完了。福勒称,“最大的发展将是获取、加密或在线泄露的深广记录。”

威胁谍报公司Cyberint的安全研究员什穆尔·吉洪同样认为泄露的数据量是“巨大的”。他称,“咱们面前致使不知说念若何处理系数这些信息,因为咱们没预见会在这样短的时期内赢得这些信息。”

02 攻击不绝在俄罗斯开展业务的公司

声明:

● 屏蔽被认定为不绝在俄罗斯开展业务公司的网站

● 泄露属于瑞士食物公司雀巢的10GB电子邮件、密码和其他数据。雀巢示意,这些说法“莫得根据”。

3月下旬,一个名为@YourAnonTV的Twitter账户最先发布据称仍在俄罗斯开展业务的公司的徽标,其中一个帖子发出要求在48小时内撤出俄罗斯的临了通牒,并威胁称“否则你将成为咱们的攻击主张。”

通过攻击这些公司,黑客行动分子正在加多不绝在俄罗斯运营的财务风险。福勒称,“通过追踪他们的数据或对他们的业务变成干扰,公司所靠近的风险远不啻销售损结怨一些负面公关。”

03 屏蔽网站

声明:

● 阻塞俄罗斯和白俄罗斯网站

● 在圣彼得堡国际经济论坛上中断互联网联接,导致俄罗斯总统普京的主题演讲延长了约100分钟

散布式停止服务(DDoS)攻击的劳动旨趣是用弥散的流量脱色网站以使其脱机。驻防此类攻击的一种基本方法是对异邦IP地址进行“地舆定位阻拦”。福勒示意,通过入侵俄罗斯服务器,“匿名者”据称绕过了这些驻防机制。

福勒示意,“被黑服务器的系数者平方不知说念他们的资源被用来对其他服务器和网站发起攻击”,与流行的不雅点相背,DDoS攻击不单是是变成微弱未便。他称,“在攻击时间,要害应用模范变得无法使用,运营和坐蓐完全罢手。当政府和公众所依赖的服务无法使用时,就会对财务和运营产生影响。”

04 培训新东说念主

声明:

● 培训东说念主们若何发起DDoS攻击并掩盖其身份

● 向乌克兰提供相聚安全援助

福勒示意,培训新成员使“匿名者”能够扩大其影响范围、品牌称呼和才智。他示意,东说念主们想参与其中,但不知说念若何参与,匿名者通过培训初级别行动者完成基本任务来填补这一空缺。

这使得妙技熟练的黑客可以发起更高等的攻击,举例NB65的攻击。NB65是一个附属于“匿名者”的黑客组织,该组织7月在Twitter上宣称使用“俄罗斯勒诈软件”控制了由俄罗斯电力公司Leningradsky Metallichesky Zavod运营的一家制造厂的网域、电子邮件服务器和劳动站。

福勒称,“就像在体育默契中一样,行状选手参加世界杯,而业余选手则在较小的阵势,但每个东说念主都参加比赛。”

05 劫持媒体和流媒体服务

声明:

● 在俄罗斯24、第一频说念、莫斯科24、Wink和Ivi等电视播送中自大遭审查的图像和音书

● 针对国定沐日的攻击加重,包括在俄罗斯“成功日”(5月9日)入侵俄罗斯视频平台RuTube和智能电视频说念列表以及在乌克兰“宪法日”(6月28日)入侵俄罗斯房地产联邦机构Rosreestr

这种策略旨在平直毁坏俄罗斯对干戈的审查轨制,但福勒示意这些信息只会引起“那些想听到它的东说念主”的共鸣。那些俄罗斯公民可能一经在使用VPN绕过俄罗斯审查;其他东说念主员已被扣留或选拔离开俄罗斯。

06 平直战争俄罗斯东说念主

声明:

● 侵入打印机并更始杂货店收条以打印反战和亲乌克兰信息

● 向俄罗斯公民发送数以百万计的电话、电子邮件和短信

● 在俄罗斯酬酢网站VK上向用户发送音书

福勒示意,在系数策略中,“这个最有创意”,但这些行动正在渐渐散伙。福勒称,到面前为止,他的研究还莫得发现任何怀疑“匿名者”说法的事理。

“匿名者”的效果若何?

福勒称,“匿名者对俄罗斯使用的方法不仅具有高度的毁坏性和有用性,而且还改写了若何开展众包现代相聚战的规定。”他示意,从数据库泄露中采集的信息可能会自大监犯行动以及“谁在穿针引线以及资金流向”。

关联词,安全研究员什穆尔·吉洪示意,大部分信息都是俄语的,相聚大众、政府、黑客行动家和日常爱好者可能会仔细研究这些数据,但不会像东说念主们想象的那样多。

吉洪还示意,他认为不太可能发生刑事诉讼。他称,“遭入侵的好多东说念主员都是由俄罗斯政府扶直的,我不认为这些东说念主会很快被捕。”关联词,吉洪称,信息泄露照实是相反相成的。

福勒回话了这种不雅点,称一朝相聚被渗入,系统就会“像多米诺骨牌一样倒下”。黑客也时时也依托其他东说念主的泄密信息,吉洪将这种情况称之为他们劳动方式的“营生之计”。他称,“这可能是稍后会出现的大边界行动的最先。”

福勒和吉洪一致认为,黑客攻击的更平直散伙是,俄罗斯的相聚安全驻防已被揭露为远比以前想象的要弱。关联词,吉洪补充称,俄罗斯的障碍性相聚才智很强。吉洪称,“咱们预测俄罗斯政府会阐述出更大的实力,至少在他们的战术资产方面,举例银行和电视频说念,尤其是政府实体。”

福勒称,“匿名者”揭开了俄罗斯相聚安全实践的面纱,这“让克里姆林宫感到无语和颓丧”。

【阅读原文】

2、诈欺团伙斥巨资在某搜索平台投告白诈欺5亿元 告花消破耗卓绝2亿元据央视财经频说念报说念,江苏丹阳警方日前到手毁坏某特大诈欺团伙 ,该诈欺团伙到手骗取的资金高达5亿元。

警方先容称诈欺团伙主攻手机定位等功能,通过在某搜索引擎平台投放告白吸援用户入彀再以各类事理要钱。

极其夸张的是诈欺团伙在某搜索引擎破耗的告花消高达2亿余元,也就是诈欺团伙骗到的钱有 2/5 用来推行。

诈欺团伙如斯舍得用钱是因为他们认为唯独得到有用的推行才能诱导更多用户,最终才能骗到更多用户的钱。

人人审定下这是哪家搜索:

央视财经频说念报说念时也没具体说是哪家搜索平台,从视频里看也比较暗昧,放大后人人审定下这是哪家搜索。

李某等67东说念主被抓:

从报说念来看这次被抓获的李某等东说念主应该是该搜索引擎的告白渠说念代理商,主要诱导客户在平台投放搜索告白。

据李某先容其从事互联网推行业务多年,即便客户莫得相应天资他们也可以维护责罚,然后在搜索平台推行。

由于案件还在办理中警方尚未涌现诈欺团伙的关系信息,但李某及搜索平台应该只是系数这个词诈欺行动中的一环。

李某被抓后也交待称他们维护投放的告白曾引起多起消费者投诉,但由于利益驱使他们并莫得进行任何处理。

而搜索平台方面也莫得对一经上架的告白进行任何巡缉,基本是初度审核通事后放任诈欺团伙从事作歹行动。

这家搜索平台此前也因雷同问题被报说念过,每次都是甩锅二次跳转问题,对我方应承担的巡缉使命避而不谈。

所谓二跳指的是告白审核上线后告白主修改网页跳转到其他网站,不外平台方日常巡缉不可能无法发现问题。

是以说到底平台和李某这种代理商一样,都是在利益驱使下明知好多告白存在问题也基本睁一只眼闭一只眼。

【阅读原文】

3、QQ 音乐已在用户主页、信息发布页等位置展示 IP 属地信息IT之家 8 月 2 日音书,在微博、微信等各大互联网平台接踵展示 IP 属地信息后,QQ 音乐现已最先展示用户 IP 属地信息。

面前,QQ 音乐安卓与 iOS 最新郑再版均已最先展示用户 IP 属地信息,包括个东说念主主页、歌曲驳倒等页面。

IT之家了解到,根据 QQ 音乐的公告信息,7 月 31 日起,QQ 音乐已在用户个东说念主主页、信息发布页等位置展示 IP 属地,具体展示信息以相聚运营商提供信息为准,用户暂时无法主动开启或关闭关系展示。

2022 年度第一季度财报自大,腾讯收费升值服务付费会员数达 2.39 亿,同比增长 6%。腾讯视频领有 1.24 亿付费会员。在音乐方面,付费会员数增长至 8000 万。

【阅读原文】

2022年8月2日 星期二本日资讯速览:1、黑客称已入侵欧洲制造商 MBDA

2、最新要害 Atlassian Confluence 罅隙已被平常专揽

3、多年考量后NIST公布后量子加密和签名算法的首推名单

1、黑客称已入侵欧洲制造商 MBDA【阅读原文】

2、最新要害 Atlassian Confluence 罅隙已被平常专揽Hackernews 编译,转载请注明出处:

一周前,Atlassian为Confluence Server和Confluence Data Center的Confluence应用模范发布了补丁,其中包含一个要害罅隙,现在这个罅隙一经被平常专揽。

该罅隙追踪为CVE-2022-26138,它波及在应用模范中使用硬编码密码,未训戒证的资料攻击者可能会专揽该密码赢得对Confluence中系数页面的无控制拜谒权。

在Twitter上发布硬编码凭据之后,这家澳大利亚软件公司最先优先筹商补丁,以缓解针对该罅隙的潜在威胁。

值得注重的是,这个罅隙只在Confluence应用模范启用时才存在。也就是说,卸载Confluence应用模范并不可竖立罅隙,因为在卸载应用模范后,创建的帐户不会自动删除。

建议受影响居品的用户尽快将其腹地实例更新到最新版块(2.7.38和3.0.5),或采取标准禁用/删除该帐户。

Palo Alto Networks在其2022年Unit 42事件响应申报中发现,黑客在公开走漏新的安全罅隙后15分钟内,会扫描易受攻击的端点。

【阅读原文】

3、多年考量后NIST公布后量子加密和签名算法的首推名单好意思国国度圭臬本事研究所(NIST)近日晓谕已络续数年的后量子加密和签名算法竞赛已落下阶段性帷幕,首批成功者名单一经出炉。在后量子加密上,NIST 首推 CRYSTALS-Kyber 算法,但后期可能会根据阐述存所诊疗。在签名算法上,NIST 首推 CRYSTALS-Dilithium,以及两款同样优秀的备选算法:Falcon 和 SPHINCS+。

NIST 耗尽了很永劫期才采用这些成功者,时间更是经历了屡次展期。其中一个重要原因是,将来的量子计划机可能会毁坏刻下所使用的险些系数公钥加密。像 RSA 等其他基于椭圆弧线的算法在将来都可以使用苍劲的量子计划机进行破解。尽管刻下这样的量子计划机还未诞生,然而科学家在这方面的研究一经有了进展。

因此,研究东说念主员最先探索即即是量子计划机也无法破解的算法,也就是咱们上文所说的是后量子加密学(post-quantum cryptography)。在 2016 年,NIST 晓谕但愿圭臬化后量子加密学并寻求建议。

这项竞赛已阶段性散伙,不外 NIST 也示意计划将来对其他算法进行调查,再从中证实同以成为圭臬的算法。而且对于签名算法,NIST 但愿能够推动多种加密方式,从而终了算法的各类性。

自然,这也会给成功者带来巨大的克己。在 NIST 公开的细节中,NIST 提到,它正在与几个潜在关系专利持有东说念主坚强专利公约:“如果公约在 2022 年年底前无法实行,那么 NIST 可能筹商使用 NTRU 来替代 Kyber”。NTRU 亦然一种比较热点的算法,其专利影响面前一经过期。Kyber 和 NTRU 都是基于 Lattice 的加密算法。

在签名算法方面,该机构选拔了 3 款算法,标明了该机构对该边界的夷犹。选中的这 3 款算法都能对像 TLS 这样每天都在使用的公约进行安全替代。其中 Falcon 和 Dilithium 是基于 Lattice 的,而 SPHINCS+ 是基于 hash 的。

Falcon 是三款中体积最小的签名算法,但这在其他方面作念出了殉国:Falcon 需要恒定的浮点算术。如果无法正确计划,那么可能会导致 side-channel 攻击,从而曝光私钥。

SPHINCS+ 是三款中安全性最高的。这项基于 hash 的算法主要依赖基础哈希函数。哈希函数是一个相当知名的加密结构,不外在签名尺寸上存在挑战:基于版块和安全等第,可以达到 8-50 kilobytes。

【阅读原文】

2022年8月1日 星期一本日资讯速览:1、澳大利亚一男人因自15岁起向数万名相聚监犯分子销售间谍软件而被捕

2、涉嫌超范围采集个东说念主阴事信息,17 款移动 App 被点名

3、西班牙一核安全系统遭黑客攻击,部分地区服务中断数月

1、澳大利亚一男人因自15岁起向数万名相聚监犯分子销售间谍软件而被捕据Techspot报说念,又名澳大利亚男人因涉嫌创建并向全球论千论万的相聚监犯分子销售黑客用具而被捕。这名24岁的黑客被指控创建并销售一种资料拜谒木马,旨在窃取个东说念主信息并监视毫无戒心的主张。该病毒创造者通过销售该用具赚取了30多万好意思元,其中大部分似乎从其15岁起就被用在了外卖和快递神态上。

24岁的Jacob Wayne John Keen因涉嫌向来自128个不同国度的相聚监犯分子、家庭暴力实施者等东说念主出售名为Imminent Monitor的木马病毒而被捕。该用具允许用户以毫无戒心的受害者为主张,窃取他们的个东说念主数据,追踪输入文献的信息,并专揽主张的相聚录像头和麦克风对他们进行监视。

这次逮捕是在2017年启动的全球刺探行动之后进行的。这项名为"Cephus行动"的全球奋发是在澳大利亚联邦观察(AFP)从好意思国联邦调查局和Palo Alto Networks赢得可疑信息后最先的。

据称,Keen在15岁时创建并最先以每个用户35好意思元的价钱出售该用具,其时他住在母亲的出租房里。该用具的收益总额在30万至40万好意思元之间,直到它在2019年最终被关闭。关闭是在实行几项由 AFP领导的搜查令之后实行的,这些搜查令扣押了被发现包含指向 RAT开发把柄的硬件和资产。Keen最近的逮捕是基于世界各地的参与王法机构向AFP提供的额外把柄。

根据 AFP的申报,该用具被用来监视全球论千论万的受害者,而该用具的买家中至少有200东说念主平直来自澳大利亚。在这些来自澳大利亚的嫌疑东说念主中,有好多东说念主被发现参与了以前的家庭暴力电话,这种关联性在一定程度上说明了什么样的监犯分子专揽了这种泼辣的用具。对可能使用该用具的其他行动者的调查仍在进行中。

当局分析的把柄自大,在Keen9年多的参与过程中,黑客用具的大部分收益被用来购买外卖食物。本月早些时候,他遭到了六项指控,并计划在8月的某个时候出庭。Keen的母亲似乎也知说念这些监犯行动并从中受益。她还被指控从事侵入性用具的销售并从中获益。

【阅读原文】

2、涉嫌超范围采集个东说念主阴事信息,17 款移动 App 被点名IT之家 7 月 29 日音书,近期,国度计划机病毒济急处理中心监测发现 17 款移动 App 存在阴事分歧规行动,违背《相聚安全法》《个东说念主信息保护法》关系章程,涉嫌超范围采集个东说念主阴事信息。

1、未向用户示知个东说念主信息处理者的称呼或者姓名和估量方式,或处理的个东说念主信息种类、保存期限,涉嫌阴事分歧规。波及 4 款 App 如下:

《杜绍斐 DUSHAOFEI》(版块 3.1.1,应用宝)

《觅上》(版块 3.5.1,豌豆荚)

《乐业天外》(版块 2.9.20,360 手机助手)

《海豚家》(版块 2.9.7,百度手机助手)

2、未向用户昭示肯求的全部阴事权限,涉嫌阴事分歧规。波及 15 款 App 如下:

《货车帮司机》(版块 8.27.4,应用宝)

《运满满货主》(版块 7.27.4.0,应用宝)

《杜绍斐 DUSHAOFEI》(版块 3.1.1,应用宝)

《重装战姬》(版块 1.34.0,TapTap)

《魔纲记录 魔法仙女小圆别传》(版块 2.1.10,TapTap)

《滑雪大冒险》(版块 2.3.8.14,豌豆荚)

《觅上》(版块 3.5.1,豌豆荚)

《粉萌日志》(版块 2.3.8,豌豆荚)

《麦田数学》(版块 3.5.9,豌豆荚)

《CC 直播》(版块 3.9.16,安智阛阓)

《横店电影城》(版块 6.5.2,360 手机助手)

《酷安》(版块 12.3.2,360 手机助手)

《苏小团》(版块 3.7.3,360 手机助手)

《乐业天外》(版块 2.9.20,360 手机助手)

《海豚家》(版块 2.9.7,百度手机助手)

3、向其他个东说念主信息处理者提供其处理的个东说念主信息的,未向个东说念主示知吸收方的称呼或者姓名、估量方式、处理目的、处理方式和个东说念主信息的种类,涉嫌阴事分歧规。波及 6 款 App 如下:

《滑雪大冒险》(版块 2.3.8.14,豌豆荚)

《杜绍斐 DUSHAOFEI》(版块 3.1.1,应用宝)

《横店电影城》(版块 6.5.2,360 手机助手)

《觅上》(版块 3.5.1,豌豆荚)

《乐业天外》(版块 2.9.20,360 手机助手)

《海豚家》(版块 2.9.7,百度手机助手)

4、App 在征得用户同意前就最先采集个东说念主信息,涉嫌阴事分歧规。波及 1 款 App 如下:

《觅上》(版块 3.5.1,豌豆荚)

5、未提供有用的更正、删除个东说念主信息及刊出用户账号功能,或刊出用户账号竖立分歧理条件,涉嫌阴事分歧规。波及 4 款 App 如下:

《天气通》(版块 7.68,360 手机助手)

《滑雪大冒险》(版块 2.3.8.14,豌豆荚)

《觅上》(版块 3.5.1,豌豆荚)

《苏小团》(版块 3.7.3,360 手机助手)

6、通过自动化决策方式向个东说念主进行信息推送、买卖营销,未提供不针对其个东说念主特征的选项,或者向个东说念主提供方便的停止方式,涉嫌阴事分歧规。波及 2 款 App 如下:

《横店电影城》(版块 6.5.2,360 手机助手)

《粉萌日志》(版块 2.3.8,豌豆荚)

7、处理敏锐个东说念主信息未取得个东说念主的单独同意,涉嫌阴事分歧规。波及 7 款 App 如下:

《新浪金融》(版块 3.9.34,豌豆荚)

《货车帮司机》(版块 8.27.4,应用宝)

《运满满货主》(版块 7.27.4.0,应用宝)

《重装战姬》(版块 1.34.0,TapTap)

《魔纲记录 魔法仙女小圆别传》(版块 2.1.10,TapTap)

《CC 直播》(版块 3.9.16,安智阛阓)

《乐业天外》(版块 2.9.20,360 手机助手)

8、处剃头火十四周岁未成年东说念主个东说念主信息的,未制定专门的个东说念主信息处理规定,涉嫌阴事分歧规。波及 2 款 App 如下:

《新浪金融》(版块 3.9.34,豌豆荚)

《乐业天外》(版块 2.9.20,360 手机助手)

IT之家了解到,国度计划机病毒济急处理中心提醒纷乱手机用户起先严慎下载使用以上监犯、违法移动 App,同期要注重谨慎阅读其用户公约和阴事政策说明,不纯粹洞开和同意不必要的阴事权限,不纯粹输入个东说念主阴事信息,如期爱戴和计帐关系数据,幸免个东说念主阴事信息被泄露。

【阅读原文】

3、西班牙一核安全系统遭黑客攻击,部分地区服务中断数月安全内参7月28日音书,西班牙警方晓谕,已逮捕两名黑客。据悉,二东说念主莽撞2021年3月至6月时间针对发射警报相聚(RAR)的攻击行动负责。

两名被捕者是外包商前职工,曾负责按合同为西班牙民防和垂危情况总部(DGPGE)提供发射警报相聚系统爱戴服务。正因如斯,二东说念主对该系统的运作旨趣及若何实施针对性相聚攻击有着深入了解。

两名被捕东说念主员曾作歹拜谒垂危情况总部相聚,并试图删除控制中心内的发射警报相聚料理Web应用模范。

与此同期,二东说念主还对传感器发起单独攻击,断开了它们与控制中心间的联接,毁坏了数据交换,导致散布在西班牙天下的800个传感器中的300个罢手劳动。

当局发现这一违法行动,并在国度观察相聚监犯部门的协助下立即开展调查后,针对发射警报相聚的毁坏行动于2021年6月罢手。最终,在追踪黑客行迹一年之后,警方终于发现了这起相聚攻击的使命东说念主。

“经过对被毁坏传感器的系数通讯内容,以及与被入侵计划机系统关系的数据进行长达一年的调查与详备本事刑侦分析,最终发现数据源流可能来自马德里市中心一家知名栈房的人人相聚,相聚攻击的幕后黑手也由此被笃定。”

- 西班牙国度观察总局

警方在公告中指出,“根据马德里第39号调查法院发布的两项命令,警方在马德里和圣奥古斯丁德瓜达利克斯展开协同业动,对两所房屋和一家公司进行了搜查,发现了深广与案件关系的计划机和通讯开导。”

图:西班牙观察从充公的开导中采集把柄。

攻击激励严重核安全风险

西班牙在卡塞雷斯、塔拉戈纳、瓦伦西亚、瓜达拉哈拉、萨拉曼卡和科尔多瓦的六座发电厂中运营有七处核反应堆,守旧着天下约五分之一的电力需求。

发射警报相聚系统的作用是:检测发射水平的特别上升并发出警报,以匡助政府当局采取保护标准、检测问题并施以救济。

发射警报相聚系总共在西班牙天下各特定位置部署有800个伽马发射传感器,每个传感器都通过电话澄澈接入垂危情况总部总部的控制中心。

这次相聚攻击导致其中300个传感器无法将计数传输回控制中心,使得西班牙靠近严重风险,无法立即对发射激增事件作念出响应。

警方并未在公告中提供进一步细节,因此尚不明晰嫌疑东说念主发动攻击的具体原因。

【阅读原文】

[课程]Linux pwn 探索篇!在线av 国产